In der modernen Cybersicherheitslandschaft, in der sich Bedrohungen mit beispielloser Geschwindigkeit entwickeln, haben sich automatisierte Penetrationstests als eine der effektivsten Methoden erwiesen, um sicherzustellen, dass Schwachstellen erkannt und behoben werden, bevor sie ausgenutzt werden können. Unternehmen stehen unter starkem Druck, ihre Sicherheitslage ständig im Auge zu behalten, und herkömmliche Penetrationstests erfordern oft tage- oder sogar wochenlangen manuellen Aufwand durch hochspezialisierte Fachleute. Diese Abhängigkeit von den Fähigkeiten der Experten und der hohe Zeit- und Ressourcenaufwand machen häufige und umfassende Tests schwer durchführbar.

Im Gegensatz dazu bieten automatisierte Penetrationstests eine Kombination aus Geschwindigkeit, Wiederholbarkeit und Skalierbarkeit, die das Paradigma der Sicherheitsbewertung verändert. Lösungen wie Sträflich treiben diese Transformation weiter voran, indem sie Intelligenz in jede Phase einbetten - vom Verstehen natürlichsprachlicher Befehle und der Orchestrierung komplexer Toolchains bis hin zur Validierung von Ergebnissen in Echtzeit und der Gewinnung umsetzbarer Erkenntnisse.

Was sind automatisierte Penetrationstests?

Unter automatisierten Penetrationstests versteht man den Einsatz spezialisierter Softwaresysteme, die die Aktivitäten eines böswilligen Eindringlings nachahmen und Sicherheitsschwachstellen in Netzwerken, Systemen und Webanwendungen aufspüren. Im Gegensatz zu herkömmlichen Schwachstellen-Scans, bei denen lediglich potenzielle Probleme identifiziert werden, ohne deren tatsächliche Auswirkungen zu bewerten, wird bei automatisierten Penetrationstests zusätzlich versucht, diese Schwachstellen unter kontrollierten Bedingungen auszunutzen.

Dadurch erhalten die Sicherheitsteams nicht nur ein klareres Bild der potenziellen Bedrohungslandschaft, sondern auch konkrete Hinweise auf die Durchführbarkeit und den Schweregrad der einzelnen Schwachstellen.

Praktische Vorteile von automatisierten Penetrationstests

Der überzeugendste Vorteil automatisierter Penetrationstests liegt in der Möglichkeit, den Testzeitraum von mehreren Tagen auf wenige Stunden zu verkürzen, ohne dass die Genauigkeit darunter leidet. Durch die Beibehaltung einer konsistenten Methodik über alle Testläufe hinweg wird die Variabilität beseitigt, die häufig auftritt, wenn verschiedene Tester die Tests manuell durchführen.

Darüber hinaus ermöglicht seine Skalierbarkeit Unternehmen, Sicherheitsbewertungen auf Hunderte oder sogar Tausende von Assets auszudehnen, ohne dass der Personalaufwand proportional zunimmt. Durch die Einbindung in eine kontinuierliche Integrations- und Bereitstellungspipeline entsteht eine lebendige Verteidigungsschicht, die nahezu in Echtzeit auf Codeänderungen und Infrastrukturaktualisierungen reagiert.

Mit Penligent werden diese Vorteile noch verstärkt, da die natürlichsprachliche Schnittstelle als Kommandozentrale für die Orchestrierung von über 200 branchenüblichen Tools fungiert, während die integrierte Intelligenz sicherstellt, dass die Ergebnisse nicht nur gesammelt, sondern auch verstanden, validiert und priorisiert werden, damit die Ressourcen auf die dringendsten Risiken konzentriert werden können.

Arbeitsablauf bei automatisierten Penetrationstests

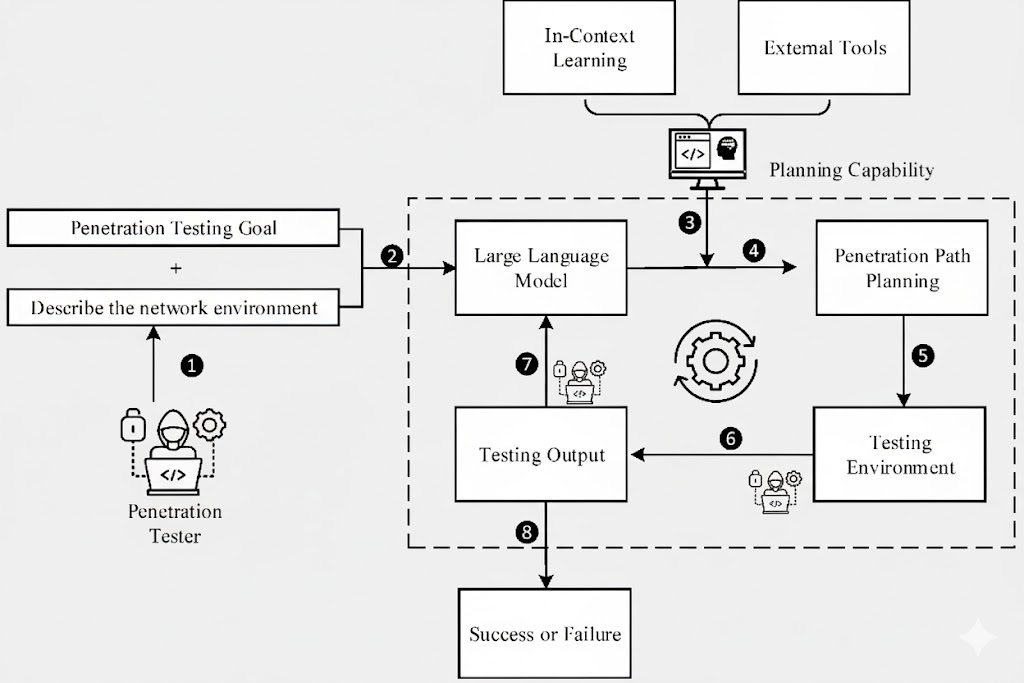

In der Praxis folgen automatisierte Penetrationstests einer logischen Abfolge, die darauf abzielt, die fortschreitenden Phasen eines realen Angriffs zu imitieren und dabei einen kontrollierten und ethischen Rahmen einzuhalten. Der Prozess beginnt in der Regel mit einer Bestandsaufnahme, bei der das System alle zugänglichen Endpunkte, Dienste und Netzwerkkomponenten identifiziert, die Teil der Angriffsfläche sein könnten.

Der nächste Schritt umfasst eine umfassende Schwachstellenprüfung, bei der mehrere Scan-Engines zum Einsatz kommen, um bekannte Schwachstellen zu erkennen, die von Fehlkonfigurationen bis hin zu veralteten Softwareversionen reichen. Nach der Erkennung geht die Testplattform zur Ausnutzung und Validierung über, wo sie versucht, die Existenz von Schwachstellen durch Simulation von Ausnutzungsszenarien zu bestätigen. Dadurch wird sichergestellt, dass die Ergebnisse vertrauenswürdig und nicht nur spekulativ sind.

Schließlich gipfelt der Prozess in einer Anleitung zur Berichterstattung und Abhilfe, die ein detailliertes Dokument erstellt, in dem bestätigte Probleme, ihre Risikostufen und ausdrückliche Empfehlungen für Abhilfemaßnahmen aufgeführt sind.

Plattformen wie Penligent verfeinern diesen Workflow, indem sie die manuelle Orchestrierung zwischen den einzelnen Schritten überflüssig machen. Mit Penligent kann ein Operator einfach ein Ziel in natürlicher Sprache formulieren, z. B. "Scanne diese Anwendung auf SQL-Injection-Risiken"Der KI-Agent interpretiert die Anfrage, führt eine gezielte Bestandsermittlung durch, wählt die geeigneten Tools aus (z. B. SQLmap, Nmap, Nuclei), validiert alle Ergebnisse in Echtzeit, weist eine Prioritätseinstufung zu und erstellt einen gemeinsamen Bericht, auf den das Sicherheitsteam sofort reagieren kann. Dieser integrierte Ansatz beschleunigt nicht nur den Zyklus, sondern stellt auch sicher, dass Schwachstellen mit hoher Priorität ohne manuelle Eingrenzung ganz vorne in der Warteschlange für Abhilfemaßnahmen stehen.

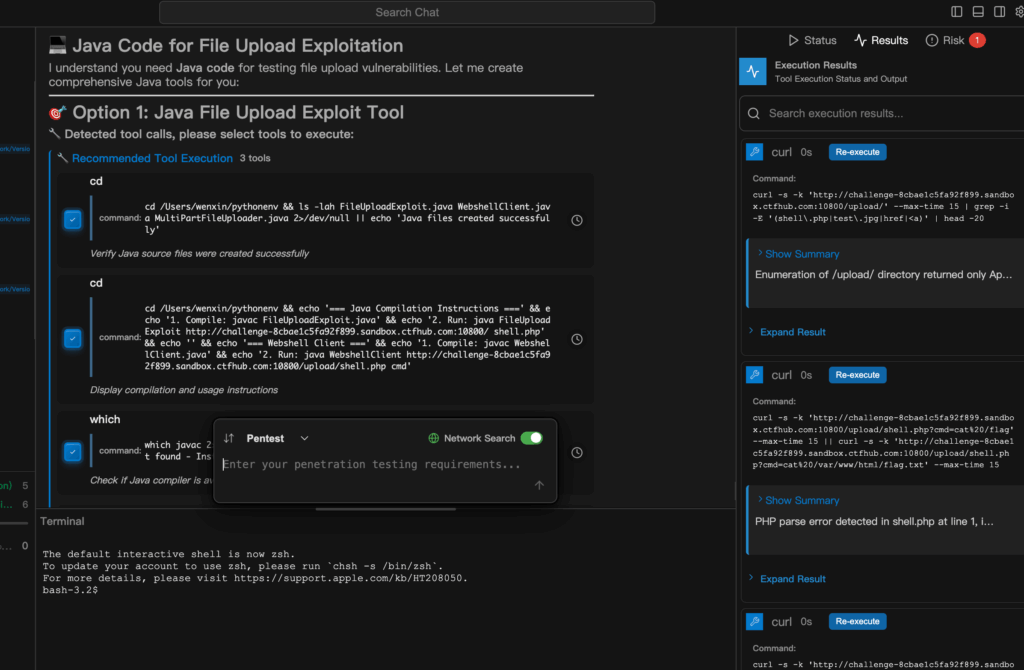

Automatisierter Arbeitsablauf für Penetrationstests, demonstriert in Java

Zur Veranschaulichung des Arbeitsablaufs wird im Folgenden ein konzeptionelles Java-Programm vorgestellt, das die Phasen der automatisierten Penetrationstests darstellt. Obwohl es vereinfacht ist, spiegelt es die wichtigsten Schritte wider - Erkennung von Assets, Scannen von Schwachstellen, Validierung und Berichterstellung - und kann erweitert werden, um aktuelle Sicherheitstools über die Befehlszeile oder API-Aufrufe zu integrieren.