In der modernen Cyberangriffs- und -verteidigungslandschaft ist die vertikale gegenüber der horizontalen Privilegieneskalation weit mehr als eine technische Bezeichnung in Penetrationstestberichten; sie stellt eine tiefgreifende Sicherheitsherausforderung dar, die Softwarearchitektur, Identitätsmanagement und Zugriffskontrolle umfasst. Sobald Angreifer Privilegiengrenzen durchbrechen - ob vertikal oder horizontal -, können sie Isolationsmechanismen umgehen, Zugang zu zentralen Repositories mit sensiblen Daten erhalten und sogar die Fähigkeit erlangen, kritische Systemparameter zu ändern. Für Fachleute, die sich mit Penetrationstests, automatischer Schwachstellenerkennung und intelligenten Sicherheitstools befassen, ist das Verständnis der wesentlichen Unterschiede und realen Bedrohungen dieser beiden Angriffsarten von entscheidender Bedeutung, um in einer sich schnell entwickelnden Bedrohungsumgebung eine wirksame Verteidigung zu gewährleisten.

Was ist Privilegieneskalation?

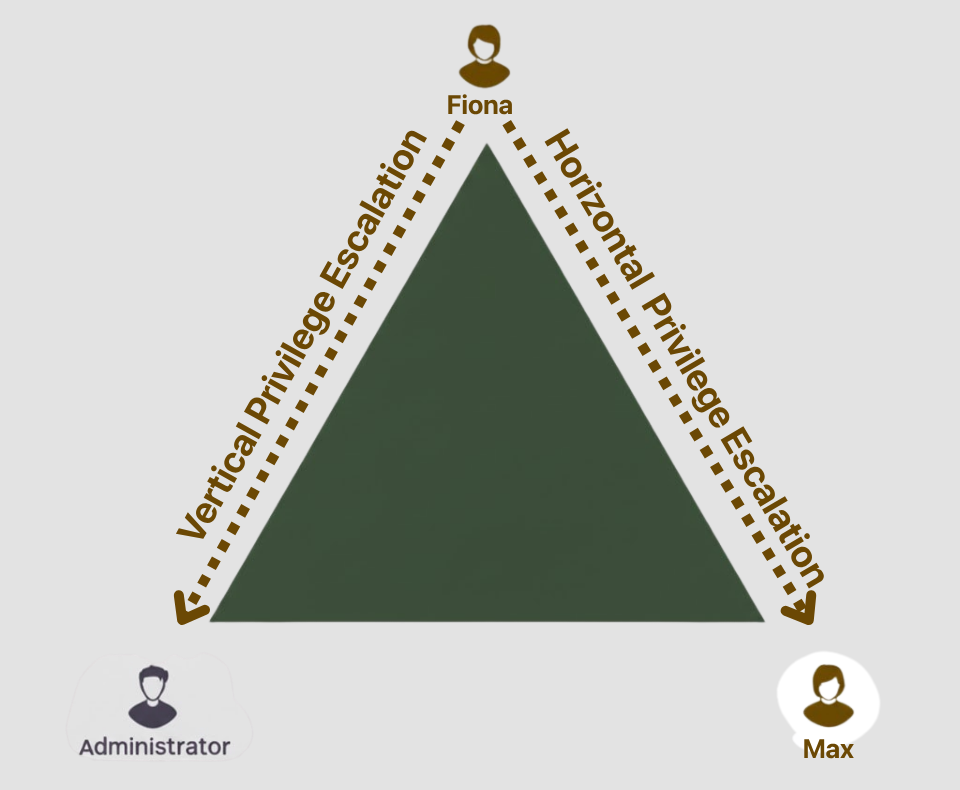

Bei der Eskalation von Berechtigungen erlangt ein Angreifer Zugriff oder Fähigkeiten, die über den Umfang seiner legitimen Berechtigungen hinausgehen. Diese Eskalation kann vertikal erfolgen - indem er eine höhere Berechtigungsstufe erreicht - oder horizontal - indem er seitlich auf Ressourcen und Daten zugreift, die anderen Konten der gleichen Berechtigungsstufe gehören.

Die Hauptunterschiede zwischen vertikaler und horizontaler Privilegieneskalation

Vertikale Privilegieneskalation

Vertikale Privilegieneskalation tritt auf, wenn ein Angreifer von einem Konto mit geringen Rechten - wie einem normalen Benutzer, Gast oder Testkonto - in eine Ebene mit höheren Rechten wie Systemadministrator, Root oder Superuser wechselt. Dieser Wechsel hat schwerwiegende Folgen, da er direkte Kontrolle über die kritischsten Aspekte des Systems gewährt: Ändern von Sicherheitseinstellungen, Zugriff auf und Exportieren von vertraulichen Datenbanken, Verwalten oder Löschen von Benutzerkonten und Ausführen von Befehlen, die normalerweise privilegierten Rollen vorbehalten sind.

In vielen Fällen ist der Einstiegspunkt ein übersehener Endpunkt mit hohen Privilegien oder ein unzureichend geschütztes Admin-Panel, das Benutzern mit niedrigen Privilegien einen Weg zur Eskalation eröffnet. Es kann auch das Ergebnis von Fehlern auf Betriebssystemebene sein, wie z. B. Pufferüberlaufschwachstellen im Kernel oder Probleme bei der Umgehung von Berechtigungen in veralteten Versionen. Die Ausnutzung solcher Schwachstellen ermöglicht es Angreifern, die Standard-Sicherheitsgrenzen in einem Zug zu überwinden.

# Ausnutzung einer lokalen Schwachstelle zur Ausweitung der Rechte (Beispiel: Linux Dirty Pipe CVE)

searchsploit Dirty Pipe

gcc exploit.c -o exploit

./exploit

# Überprüfen erhöhter Privilegienwhoami

# Erwartete Ausgabe: root

Dies ist eine vereinfachte Demonstration, wie ein Angreifer, ausgehend von einer Shell mit geringen Rechten, eine bekannte lokale Schwachstelle zur Ausweitung der Rechte ausnutzen könnte (z. B. Dreckiges Rohr), um Root-Rechte zu erhalten.

Horizontale Privilegieneskalation

Die horizontale Privilegienerweiterung findet ausschließlich innerhalb derselben Privilegstufe statt. Der Angreifer ändert nicht die Rolle seines Kontos, sondern erhält Zugriff auf Daten oder Funktionen, die anderen Benutzern mit den gleichen Berechtigungen gehören. Dabei werden häufig Schwachstellen in der Autorisierungslogik ausgenutzt - z. B. Backend-APIs, die nicht bei jeder Anfrage prüfen, ob der Benutzer zum Zugriff auf die Ressource berechtigt ist - oder Schwachstellen bei der Generierung und Verwaltung von Sitzungs-Tokens, die eine Identitätsveränderung durch Token-Austausch oder Fälschung ermöglichen.

Bei Penetrationstests treten diese Probleme oft als vorhersehbare oder veränderbare Objekt-IDs auf. Wenn zum Beispiel auf einer E-Commerce-Plattform die URL der Bestellungsdetails https://shop.com/order?id=1001einfach durch Änderung der id Parameter kann die Bestellinformationen anderer Nutzer offenlegen.

# Ursprüngliche Anfrage (aktueller Benutzer sieht eigene Bestellung)

GET /bestellung?id=1001 HTTP/1.1

Gastgeber: shop.com

Cookie: session=abc123

# Geänderte Anfrage (Versuch, auf die Bestellung eines anderen Benutzers zuzugreifen)GET /order?id=1002 HTTP/1.1

Rechner: shop.com

Cookie: session=abc123

# Wenn der Server die Bestelldaten eines anderen Benutzers zurückgibt, besteht eine horizontale Schwachstelle für die Ausweitung von Berechtigungen.

Dies zeigt, dass ein Angreifer auf die Daten eines anderen Benutzers zugreifen kann, indem er einfach einen Parameter in der Anfrage ändert, ohne dass sich die Berechtigungsstufe ändert.

Vertikale vs. horizontale Privilegieneskalation

| Typ | Englische Beschreibung | Beispiel-Szenario |

|---|---|---|

| Vertikal | Eskalation von einer niedrigen zu einer hohen Berechtigungsstufe für eine umfassendere Kontrolle | Ein normaler Benutzer, der eine Schwachstelle ausnutzt, um Systemadministrator zu werden |

| Horizontal | Zugriff auf Daten/Funktionen von Peer-Konten innerhalb der gleichen Berechtigungsstufe | Ein Benutzer, der eine ID ändert, um die privaten Dateien eines anderen Benutzers einzusehen |

Gemeinsame Techniken und Szenarien zur Entdeckung vertikaler und horizontaler Schwachstellen

Bei der Suche nach vertikaler Privilegienerweiterung konzentrieren sich die Tester oft auf die Aufdeckung von ungeschützten Admin-Endpunkten, falsch konfigurierten APIs mit hohen Privilegien oder ungepatchten lokalen Eskalationsfehlern im Betriebssystem. Im Gegensatz dazu konzentrieren sich die Tests zur horizontalen Privilegienerweiterung auf Fehler in der Autorisierungslogik, ungeschützte vorhersehbare Objekt-IDs und unsachgemäße Sitzungsverwaltung.

Bei einem Penetrationstest gegen eine Finanzplattform entdeckten die Forscher, dass Kontoinhaber mit geringen Rechten die Transaktionsdaten anderer Kunden direkt einsehen konnten - eine horizontale Schwachstelle wie aus dem Lehrbuch. Weitere Untersuchungen ergaben, dass auf die Verwaltungsoberfläche der Plattform ohne zusätzliche Authentifizierung zugegriffen werden konnte - ein klassischer Fall von vertikaler Eskalation. Durch die Kombination beider Arten der Privilegienerweiterung wurden die potenziellen Auswirkungen erheblich vergrößert.

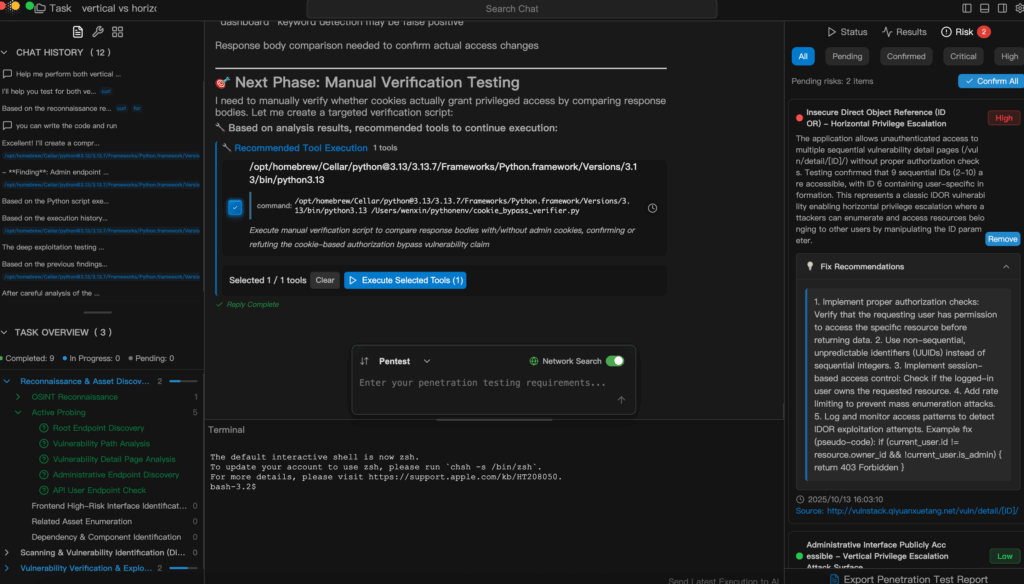

Nutzung von Intelligente Werkzeuge für die vertikale und horizontale Entdeckung von Schwachstellen

Um diese Schwachstellen aufzuspüren, musste man bisher manuell mit mehreren Tools jonglieren und die Ergebnisse selbst korrelieren. Intelligente Penetrationstest-Plattformen wie Sträflich haben diesen Prozess revolutioniert. Durch die Eingabe eines Befehls in natürlicher Sprache wählt Penligent automatisch geeignete Tools aus und führt sie aus, z. B. SQLmap oder Nuclei validiert die Schwachstellen, filtert falsch positive Ergebnisse heraus und erstellt einen nach Prioritäten geordneten Plan zur Behebung. Dies ermöglicht die Erkennung vertikaler und horizontaler Eskalationen nahezu in Echtzeit und verändert die Art und Weise, wie Sicherheitsteams kritische Risiken der Privilegieneskalation identifizieren und behandeln.

Wirksame Maßnahmen gegen vertikale und horizontale Privilegieneskalation

Die Verteidigung gegen diese beiden Kategorien beruht nach wie vor auf grundlegenden Strategien: Durchsetzung des Prinzips der geringsten Privilegien, Implementierung strenger und konsistenter Zugriffskontrollen und kontinuierliche Überwachung und Prüfung. Da sich moderne Systeme jedoch mit häufigen Funktionsaktualisierungen schnell weiterentwickeln, ändert sich auch die Angriffsfläche.

Die effektivste Verteidigung kombiniert die proaktive Erkennung von Schwachstellen mit verifizierten Abhilfemaßnahmen. Plattformen wie Penligent ermöglichen es Sicherheitsteams nicht nur, vertikale und horizontale Eskalationspfade frühzeitig zu erkennen und zu validieren, sondern auch Prioritäten bei der Behebung von Schwachstellen zu setzen und Abhilfemaßnahmen gemeinsam zu koordinieren. Durch das Verständnis, dass Angriffspfade sowohl Höhe und Breitekönnen die Verteidiger eine mehrschichtige, multidirektionale Verteidigungsarchitektur aufbauen.