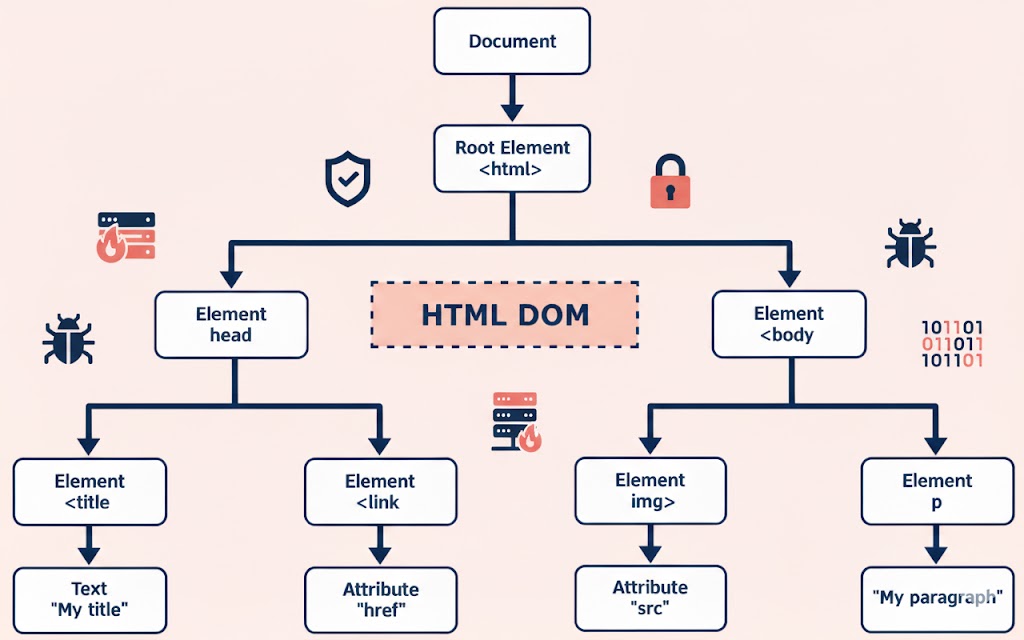

Im modernen Web-Ökosystem spielt das DOM (Document Object Model) eine zentrale Rolle bei der Ermöglichung interaktiver und dynamischer Benutzererfahrungen. Stellen Sie sich das DOM als eine Karte oder Blaupause vor, die ein Webbrowser erstellt, wenn er eine Webseite lädt. Jedes Element, das Sie sehen - Überschriften, Absätze, Schaltflächen, Bilder - wird als Knoten innerhalb dieser hierarchischen Struktur dargestellt. Entwickler können JavaScript verwenden, um in dieser Karte zu navigieren, Elemente zu ändern, neue hinzuzufügen oder auf Benutzeraktionen wie Klicks und Formularübermittlungen zu reagieren. So kann beispielsweise das Anklicken einer Schaltfläche "Mehr anzeigen" ein Skript auslösen, das das DOM ändert, um versteckten Text anzuzeigen. Da das DOM interaktiv ist und ständig aktualisiert wird, fungiert es als Schnittstelle zwischen dem statischen HTML-Code und dem dynamischen Verhalten der Benutzer und steuert die interaktiven Funktionen, die wir für selbstverständlich halten.

Die gleiche Interaktivität kann jedoch auch die Tür zu Schwachstellen öffnen, die ausschließlich mit clientseitigem Code verbunden sind. Für Sicherheitsexperten - ob Penetrationstester oder Ingenieure, die mit dem Schutz von Unternehmensressourcen betraut sind - ist das Verständnis von DOM-Schwachstellen nicht nur für die Ausnutzung, sondern auch für die Vorbeugung wichtig.

Das DOM in einem Sicherheitskontext

Bei der sicheren Kodierung ist es von entscheidender Bedeutung, den Datenfluss innerhalb des DOMs zu überwachen. Eine vom Angreifer kontrollierte Quelle - wie ein URL-Parameter (standort.suche), ein Cookie (document.cookie), oder Verweiserinformationen (document.referrer) - können gefährlich werden, wenn sie in eine unsichere Senke eingespeist werden, wie innerHTML oder eval(). Die Kette von der Quelle bis zur Senke ermöglicht DOM-basierte Sicherheitslücken.

Häufige DOM-Schwachstellen

| Schwachstelle Typ | Beispiel Spüle | Beschreibung | Potenzielle Auswirkungen |

|---|---|---|---|

| DOM-basiertes XSS | document.write()element.innerHTML | Das Einschleusen von Daten, die von einem Angreifer kontrolliert werden, in HTML ohne Bereinigung ermöglicht die Ausführung beliebiger JavaScript-Dateien. | Diebstahl von Cookies, Session-Hijacking, Einspeisung bösartiger Inhalte. |

| Offene Umleitung | fenster.standort | Durch unsachgemäße URL-Verarbeitung können Angreifer Benutzer auf bösartige Websites umleiten. | Phishing-Angriffe, Verbreitung von Malware, Schädigung des Markenvertrauens. |

| Cookie-Manipulation | document.cookie | Angreifer können über unsicheren JavaScript-Code Sitzungscookies überschreiben oder stehlen. | Kontoübernahme, Session Hijacking, Impersonation. |

| JavaScript-Einschleusung | eval() | Führt die vom Angreifer bereitgestellte Zeichenfolge als JavaScript-Code aus. | Vollständige client-seitige Kompromittierung, Datenexfiltration. |

| Manipulation der Dokumentendomäne | document.domain | Änderung der Domäne zur Umgehung von Beschränkungen gleicher Herkunft. | Domänenübergreifende Datenlecks, Privilegienerweiterung. |

| WebSocket-URL-Vergiftung | WebSocket() | Bereitstellung von bösartigen Endpunkten für WebSocket-Verbindungen. | Abfangen von Datenströmen, unbefugte Handlungen. |

| Link Manipulation | element.src | Der Angreifer ändert Ressourcenlinks, um bösartigen Code zu laden oder Daten zu stehlen. | Malware-Injektion, Tracking, Phishing-Landing-Pages. |

| Manipulation von Webnachrichten | postMessage() | Senden von manipulierten Nachrichten zur Manipulation des Zielrahmens/-fensters. | Datenlecks, herkunftsübergreifende Angriffe. |

| Ajax Anfrage-Kopfzeile Manipulation | setRequestHeader() | Der Angreifer kontrolliert die HTTP-Anfrage-Header im clientseitigen Code. | API-Missbrauch, CSRF-ähnliche Ausnutzung. |

| Lokale Dateipfadmanipulation | FileReader.readAsText() | Lesen lokaler Dateien durch clientseitiges JS ohne entsprechende Einschränkungen. | Durchsickern von sensiblen lokalen Daten. |

| Client-seitig SQL-Einschleusung | ExecuteSql() | Übergabe von nicht sanitisierten Daten an clientseitige DB-Abfragen. | Datendiebstahl, DB-Manipulation. |

| HTML5-Speicher-Manipulation | sessionStorage.setItem() / localStorage.setItem() | Speicherung bösartiger Nutzdaten im Browser-Speicher zur späteren Ausführung. | Persistent XSS, unberechtigter Zugriff auf Kundendaten. |

| Client-seitige XPath-Injektion | document.evaluate() | Durch die Einschleusung in XPath-Abfragen können Angreifer Zugriff auf XML-Daten erhalten. | Datenlecks, Manipulation von XML-basierte Anwendungslogik. |

| Client-seitige JSON-Injektion | JSON.parse() | Das Parsen von manipuliertem JSON aus nicht vertrauenswürdigen Quellen ermöglicht eine beliebige Objektinjektion. | Überschreiben von Daten, logische Manipulation. |

| DOM-Datenmanipulation | element.setAttribute() | Das Setzen von Attributen mit nicht vertrauenswürdigen Daten kann bösartige Verhaltensweisen auslösen. | XSS, Clickjacking, Umgehung der Logik. |

| Denial of Service (DoS) | RegExp() | Bei großen oder bösartigen Regex-Mustern friert der Browser ein. | Ausfallzeiten von Anwendungen, Leistungseinbußen. |

Wie DOM-Schwachstellen gefunden werden

Sicherheitsteams setzen in der Regel eine Mischung von Strategien ein.

- Aktives ScannenMit Hilfe von Tools wie Burp Suite oder OWASP ZAP können die Tester unsichere DOM-Interaktionen simulieren und beobachten.

- Passive Entdeckung umfasst das Durchforsten von Ressourcen wie Shodan, ZoomEye und PublicWWW oder sogar historische Schnappschüsse in der Wayback Machine, um sensible Daten zu entdecken, die in der DOM-Schicht versteckt sind.

- Automatisierte Regex- und KI-Analyse, kombiniert den Musterabgleich für bekannte Anmeldedaten mit einer KI-gesteuerten Analyse, die Source → Sink-Flüsse abbildet und so die Zeit zwischen Erkennung und Behebung drastisch verkürzt.

Verteidigung gegen DOM-Schwachstellen

Starke Abwehrmaßnahmen beginnen mit einer disziplinierten Eingabevalidierung - idealerweise durch eine Whitelist -, um sicherzustellen, dass nur vertrauenswürdige Daten in den DOM gelangen.

Kodierungsstrategien müssen auf den Kontext zugeschnitten sein: HTML-Kodierung für die Seitenausgabe, JavaScript-Escaping für Skriptinjektionspunkte und URL-Kodierung für den Linkaufbau.

API-Schlüssel sollten, wenn sie unbedingt im Front-End-Code erscheinen müssen, durch Referrer- und Herkunftsprüfungen, IP-Beschränkungen und Ratenbeschränkungen gesperrt werden.

Teams sollten kurz vor der Bereitstellung eine DOM-Prüfung durchführen, Geheimnisse und unsicheren Code entfernen und alle Anmeldeinformationen widerrufen, die jemals offengelegt wurden, selbst in archivierten Snapshots.

Erhöhte DOM-Sicherheit mit Penligent

Für eine gründliche DOM-Sicherheitsprüfung war es bisher erforderlich, zahlreiche Tools zu kombinieren - Nmap für die Erkennung, Burp Suite für Injektionstests, SQLmap für die Ausnutzung - und dann jedes Ergebnis manuell auf Richtigkeit zu überprüfen.

Penligent ändert dies, indem es den Testern erlaubt, ihr Ziel in einfachem Englisch zu beschreiben. Eine Anfrage wie "Scanne diese Website auf DOM-Schwachstellen" löst einen intelligenten Arbeitsablauf aus: Die KI integriert mehr als zweihundert Sicherheitstools, darunter Nmap, Burp Suite, SQLmapusw., um gezielte Scans potenzieller Source → Sink-Ketten durchzuführen, jeden Befund zu validieren, um False Positives zu eliminieren und sie nach Schweregrad einzustufen. Sowohl für erfahrene Sicherheitsexperten als auch für Neulinge verwandelt dies DOM-Audits von mehrtägigen manuellen Marathonläufen in rationalisierte, hochpräzise Prozesse, die in Stunden oder sogar Minuten abgeschlossen sind.