Warum Dating-Apps hochriskante Plattformen sind

In den letzten Jahren hat sich die Online-Partnersuche von einer Nischenaktivität zu einem alltäglichen Bestandteil des modernen gesellschaftlichen Lebens entwickelt: Untersuchungen zeigen, dass inzwischen jeder Dritte Dating-Apps nutzt, um potenzielle Partner kennenzulernen. Doch trotz ihrer Bequemlichkeit und kulturellen Allgegenwärtigkeit ist die Cybersicherheit dieser Plattformen nach wie vor besorgniserregend schwach. Laut dem jüngsten Bericht des Business Digital Index erfüllen 75% der am weitesten verbreiteten Dating-Apps immer noch nicht die grundlegenden Sicherheitsstandards, so dass die intimsten Informationen von Millionen von Nutzern - von der sexuellen Orientierung und persönlichen Fotos bis hin zu genauen GPS-Standorten, privaten Chatverläufen und sogar Zahlungskartendaten - einem erheblichen Risiko ausgesetzt sind.

Dies ist alles andere als ein theoretisches Problem. Die Geschichte hat wiederholt gezeigt, wie schädlich Sicherheitsmängel in diesem Bereich sein können. Im Jahr 2015 wurden durch die Sicherheitsverletzung bei Ashley Madison die persönlichen Daten von dreißig Millionen Menschen offengelegt, was zu Scheidungen, Erpressungsversuchen und mehreren bestätigten Fällen von Selbstmord führte. Ein Jahr später kam es bei AdultFriendFinder zu einer der größten Sicherheitsverletzungen in der Geschichte, bei der vierhundert Millionen Datensätze, darunter auch Daten über sexuelle Präferenzen, ins Internet gelangten. Und im Jahr 2020 wurde Zoosk von der Gruppe ShinyHunters kompromittiert, was zum Diebstahl von vierundzwanzig Millionen Datensätzen führte, die sehr persönliche Details wie Einkommen, Geburtsdaten und politische Ansichten enthielten.

Zusammengenommen zeichnen diese Vorfälle ein klares und beunruhigendes Bild: Dating-Apps sind nach wie vor ein Hauptziel für Cyberkriminelle, und wenn ihre Sicherheit versagt, kann dies sehr persönliche Folgen haben, die oft weit über den digitalen Bereich hinausgehen und das reale Leben der Nutzer nachhaltig schädigen.

Analyse der Schwachstellen von Dating-Apps

| Kategorie | Spezifische Anfälligkeit | Beispiel Auswirkungen |

|---|---|---|

| Extern | Schwache E-Mail-Authentifizierung (fehlendes SPF, DMARC, DKIM) | Ermöglicht Phishing- und Markenspoofing-Kampagnen |

| Ungepatchte Software-Schwachstellen | Ermöglicht Remote-Code-Ausführung, einfache Ausnutzung | |

| Schwache TLS-/Verschlüsselungskonfiguration | Erleichtert MITM-Angriffe und das Abfangen von Daten | |

| Intern | Durchsickern von identitätsbezogenen Daten (Arbeitsplatz, Schulnamen) | Social Engineering, gezielte Belästigung |

| Fehlen von SSL/TLS bei der Datenübertragung | Abfangen und Manipulieren von Daten | |

| Fehlgeschlagene Zertifikatsvalidierung | Anfällig für MITM-Angriffe | |

| Schlechtes Token-Management | Unbefugter Zugriff auf Nachrichten und Fotos |

Penetrationstests für Dating-Apps - Einsatz von Penligent für Phishing-Simulation

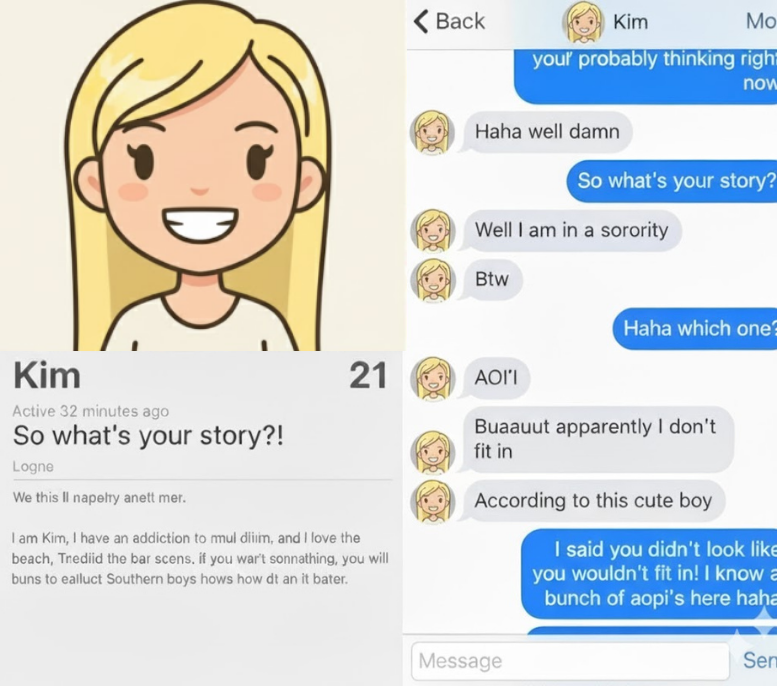

Für Sicherheitsforscher und Penetrationstester geht es bei der Bewertung der Widerstandsfähigkeit von Dating-Apps um mehr als nur eine allgemeine Schwachstellenprüfung. Sie erfordert einen vielschichtigen Ansatz, der gezielte technische Untersuchungen mit einem tiefen Verständnis dafür verbindet, wie Social Engineering das menschliche Vertrauen ausnutzt. Angreifer nutzen häufig Funktionen, die nur in Dating-Ökosystemen zu finden sind, wie z. B. standortbasierte Abgleiche, Profil-Metadaten und In-App-Nachrichten, um Phishing-, Überwachungs- oder Datenexfiltrationskampagnen durchzuführen.

API-Fuzzing für Datenlecks

Führen Sie strukturiertes Fuzzing an mobilen und Web-API-Endpunkten durch, um schwache Eingabevalidierung, unvollständige Zugriffskontrollen oder falsch konfigurierte Antwort-Header zu identifizieren, die persönliche oder Standortdaten preisgeben könnten.

Zielen Sie auf Endpunkte ab, die mit Profil-, Messaging- und Geolokalisierungsdiensten verbunden sind, da diese oft wichtige Datenschutzdaten enthalten.

# Beispiel: OWASP ZAP für API-Fuzzing verwenden

zap-cli starten

zap-cli open-url

zap-cli fuzz --context "DatingAppAPI" --payloads payloads/location-data.txt

zap-cli report ---Ausgabe report_api_fuzz.html

zap-cli stop

E-Mail-Authentifizierungsprüfungen zur Verhinderung von Romantikbetrug

Überprüfen Sie SPF-, DKIM- und DMARC-Konfigurationen für Domänen, die zum Senden von Überprüfungs- oder Übereinstimmungsbenachrichtigungen verwendet werden.

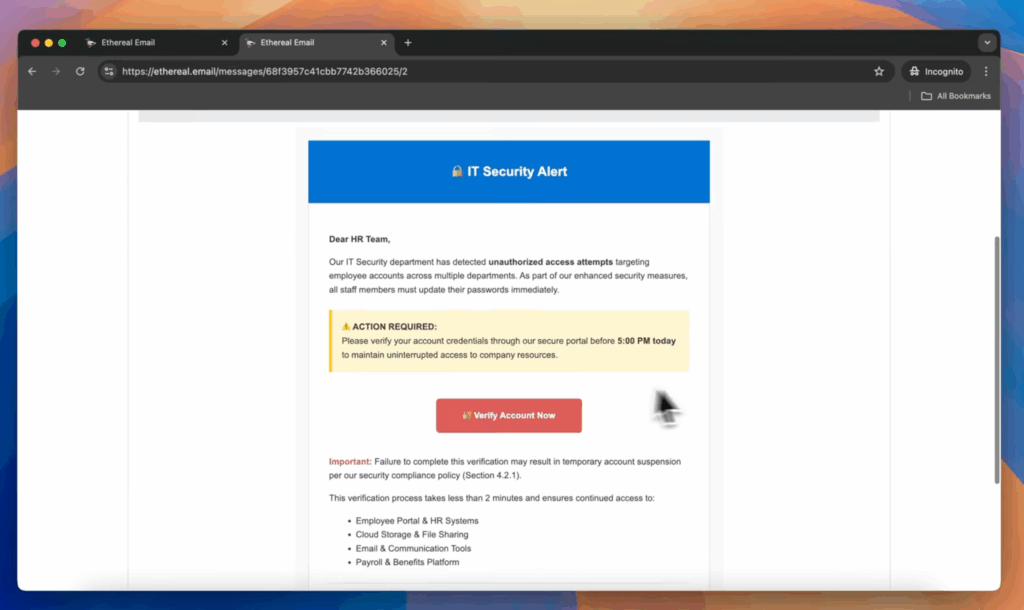

Schwache oder fehlende Aufzeichnungen ermöglichen es Angreifern, Dating-App-E-Mails zu fälschen und Nutzer auf Phishing-Seiten zu locken.

# SPF-, DKIM- und DMARC-Einträge prüfen

dig datingapp.de TXT | grep spf

dig datingapp.de TXT | grep dmarc

# Überprüfen Sie DKIM mit

opendkim-testkey -d datingapp.com -s default -k /etc/opendkim/keys/default.txt

TLS-Konfiguration und Schutz vor MITM-Angriffen

Testen Sie die Stärke der TLS/SSL-Implementierungen und stellen Sie sicher, dass die mobile Anwendung das Zertifikats-Pinning erzwingt.

Veraltete Cipher Suites oder fehlendes Pinning ermöglichen das Abfangen privater Chats oder Standortaktualisierungen.

# Beispiel: Verwendung von SSLyze

sslyze --regelmäßig datingapp.com

# TLS-Pinning-Prüfung für mobile Anwendungen

frida -U -f com.datingapp.mobile --no-pause -l check_tls_pinning.js

Auditierung der Speicherung und Zugriffskontrolle für Token und Medien

Untersuchen Sie, wie Authentifizierungstoken, private Fotos und Chatverläufe auf Geräten und in Backend-Systemen gespeichert werden.

Stellen Sie sicher, dass die Token im Ruhezustand verschlüsselt und zugriffsgesteuert sind und nicht direkt in API-Antworten oder Protokolle eingebettet werden.

Was kann Penligent tun?

- Schnittstelle für natürliche Sprache: Geben Sie einfach ein: "Simulieren Sie Phishing auf diesem Dating-App-Login-System" - Penligent führt es mit den richtigen Tools aus.

- Realistische Phishing-Simulation: Nachbildung von Phishing-Ketten, die auf Nutzer von Dating-Apps abzielen, von Köder-Nachrichten bis zum Abfangen von Zugangsdaten.

- Automatisierte Überprüfung und Prioritätensetzung: Unterscheidet echte Risiken von Fehlalarmen.

- Sofortige Berichterstattung und Teamzusammenarbeit: PDF/HTML-Berichterstellung mit Echtzeit-Zusammenarbeit mit Analysten.

Persönliche Sicherheitstipps für Nutzer von Dating-Apps

Wenn es darum geht, die persönliche Sicherheit auf Dating-Apps zu schützen, machen proaktive Maßnahmen einen großen Unterschied. Nutzer sollten sich mit einer eigenen E-Mail-Adresse registrieren und ein starkes, eindeutiges Passwort verwenden, um die Wiederverwendung von Zugangsdaten zu verhindern. Die Deaktivierung der präzisen Standortfreigabe kann die Gefahr von Stalking drastisch verringern, während die Vermeidung der Verwendung von Logins für soziale Konten die Möglichkeit einer plattformübergreifenden Aufdeckung im Falle eines Verstoßes minimiert. Schließlich kann das Weglassen von Angaben zum Arbeitsplatz oder zur Schule in öffentlichen Profilen dazu beitragen, gezielte Belästigung oder Identitätsverfolgung zu verhindern.