Was ist eine API, und warum ist ihre Sicherheit wichtig?

In der heutigen hypervernetzten Welt hängt fast jede App, jede Website und jeder KI-Dienst von etwas ab, das eine API - Anwendungsprogrammierschnittstelle.

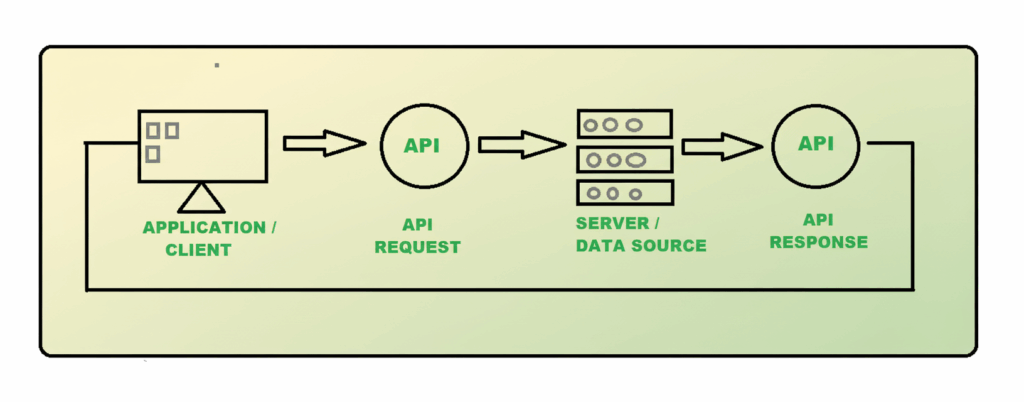

Betrachten Sie APIs als digitale Brücken, die es Softwaresystemen ermöglichen, miteinander zu kommunizieren. Wenn Ihre Telefon-App Ihren Kontostand prüft oder ein Chatbot KI verwendet, um externe Daten abzurufen, sind es APIs, die diese Arbeit erledigen.

Doch mit der Bequemlichkeit kommt das Risiko. APIs enthalten sensible Daten wie Benutzeranmeldeinformationen, Token und persönliche Daten. Wenn Angreifer unzureichend geschützte APIs ausnutzen, können sie Umgehung herkömmlicher FirewallsDaten preisgeben oder sogar ganze Systeme manipulieren.

Aus diesem Grund ist die API-Sicherheit zu einer der Säulen der modernen Cybersicherheit geworden.

Was ist API-Sicherheit?

API-Sicherheit ist die Praxis des Schutzes von API-Endpunkten, Geschäftslogik und Datenfluss vor unberechtigtem Zugriff oder Missbrauch. Sie umfasst mehrere Verteidigungsschichten wie Authentifizierung, Autorisierung, Verschlüsselung und kontinuierliche Überwachung.

Einfach ausgedrückt: Wenn APIs das "Nervensystem" Ihrer digitalen Infrastruktur bilden, fungiert API-Sicherheit als das Immunsystem, das es gesund hält.

Gemeinsame API-Schwachstellen

| Schwachstelle | Was es bedeutet |

|---|---|

| Fehlerhafte Authentifizierung | Angreifer nutzen schwache Sitzungs-Tokens oder unsachgemäße Handhabung von Anmeldeinformationen aus. |

| Übermäßige Datenexposition | Sensible Felder werden auf der Serverseite nicht gefiltert, was zu Datenschutzlücken führt. |

| Injektion (SQL/XSS) | Über Parameter eingeschleuster bösartiger Code kann Daten verändern oder stehlen. |

| Fehlen einer Ratenbegrenzung | Die Überflutung von APIs mit Anfragen kann Server zum Absturz bringen oder Brute-Force-Angriffe ermöglichen. |

| Schatten- oder Zombie-APIs | Vergessene oder undokumentierte Endpunkte werden zu stillen Einstiegspunkten für Angreifer. |

Jede ungeschützte API ist eine potenzielle Hintertür in Ihre digitalen Systeme. Das Risiko vervielfacht sich, wenn Unternehmen Cloud-native Microservices und KI-gesteuerte Anwendungen einführen, die stark auf APIs angewiesen sind.

Linksverschiebung: API-Sicherheit in die Entwicklung integrieren

Der effektivste Weg, APIs zu schützen, besteht darin, frühzeitig Sicherheit zu schaffen - und nicht erst später zu patchen.

Bei diesem "Shift Left"-Ansatz werden Sicherheitsprüfungen vom Entwurf über die Entwicklung bis hin zur Bereitstellung integriert.

Durch die Einbettung automatischer Scans und Richtlinienvalidierung direkt in CI/CD-Pipelines können Teams Schwachstellen vor der Veröffentlichung erkennen.

# Einfaches Beispiel: SQL-Injection-Test in Pythonimport-Anfragen

Nutzlast = "' OR '1'='1"

url = f""

Antwort = requests.get(url)

if "error" in response.text.lower() oder response.status_code == 500:

print("⚠️ Potenzielle SQL-Injection-Schwachstelle entdeckt!")

else:

print("✅ Die sichere Eingabeüberprüfung wurde bestanden.")

Diese Art des frühzeitigen Testens stellt sicher, dass Entwickler gefährliche Schwachstellen finden, bevor es Angreifer tun - das spart Zeit, Ansehen und Kosten.

Bewährte Praktiken für die API-Sicherheit

Bei der Entwicklung sicherer APIs geht es nicht nur um die Einrichtung einer Firewall, sondern um die Förderung einer Sicherheitskultur während des gesamten API-Lebenszyklus.

Im Folgenden finden Sie die bewährten Verfahren, die jedes Entwicklungs- und Sicherheitsteam anwenden sollte, um API-Endpunkte zu schützen und die Datenintegrität zu gewährleisten.

- Verwenden Sie HTTPS und TLS-Verschlüsselung Verschlüsseln Sie den Datenverkehr zwischen Clients und Servern immer mit HTTPS und TLS. Dies verhindert, dass Angreifer Anmeldedaten oder sensible Nutzdaten während der Übertragung abfangen können. Selbst kleine Daten wie Benutzernamen oder Token können ausgenutzt werden, wenn sie im Klartext gesendet werden. TLS 1.2 oder eine neuere Version sollte für jedes Produktionssystem obligatorisch sein.

- Implementierung einer starken Authentifizierung und Autorisierung (OAuth 2.0 / JWT) Stellen Sie sicher, dass nur die richtigen Benutzer auf die richtigen Ressourcen zugreifen. Die Verwendung von OAuth 2.0 und JWT ermöglicht eine feinkörnige Kontrolle und verhindert Token-Spoofing und Session-Hijacking. Wechseln Sie die Schlüssel regelmäßig und setzen Sie kurze Ablaufzeiten durch, um die Gefährdung zu minimieren.

- Alle Eingaben, Kopfzeilen und Nutzdaten validieren und bereinigen Vertrauen Sie niemals auf Benutzereingaben. Eine ordnungsgemäße Validierung und Bereinigung hält Angreifer davon ab, schädlichen Code über API-Anfragen einzuschleusen. Verwenden Sie Bibliotheken oder Frameworks zum Filtern und Validieren von Daten, um SQL-Injections, Cross-Site-Scripting (XSS) und Command-Injection-Angriffe zu verhindern, bevor sie das Backend erreichen.

- Anwendung von Ratenbegrenzungen und Kontingenten Die Drosselung des Datenverkehrs ist ein wichtiger Schutz gegen Denial-of-Service (DoS)- und Brute-Force-Angriffe. Definieren Sie Quoten pro API-Schlüssel oder Benutzer, legen Sie Schwellenwerte für Wiederholungsversuche fest und weisen Sie übermäßige Anfragen zurück. Dies gewährleistet eine faire Nutzung und verhindert, dass böswillige Benutzer Ihre Systeme überlasten.

- Kontinuierliche Überwachung von APIs und Analyse von Protokollen auf verdächtige Aktivitäten Vollständige Transparenz ist für die Prävention unerlässlich. Eine kontinuierliche Überwachung hilft bei der Erkennung von abnormalen Nutzungsmustern, wie z. B. wiederholten fehlgeschlagenen Anmeldungen oder Verkehrsspitzen. Kombinieren Sie die zentrale Protokollierung mit Echtzeitwarnungen und Verhaltensanalysen, die durch maschinelles Lernen unterstützt werden, um die Präzision zu erhöhen.

- Beschränken Sie die Datenexposition - geben Sie nur das Nötigste zurück Begrenzen Sie die an Clients gesendeten Daten, indem Sie explizite Antwortfelder definieren. Vermeiden Sie die Offenlegung interner Serverdetails, Anmeldedaten oder Debug-Meldungen. Die minimale Offenlegung von Daten schützt nicht nur die Privatsphäre, sondern reduziert auch die Angriffsfläche.

- Versionierung und Dokumentation - aktive Verfolgung jedes Endpunkts Führen Sie eine vollständige API-Dokumentation mit OpenAPI oder Swagger. Führen Sie veraltete Versionen systematisch ab, um Angreifer daran zu hindern, veraltete Endpunkte zu verwenden. Die Versionskontrolle gewährleistet Konsistenz und Konformität und vereinfacht Sicherheitsprüfungen.

Automatisierung und die Zukunft der API-Sicherheit

Künstliche Intelligenz verändert die Art und Weise, wie Teams Schwachstellen in APIs identifizieren und verwalten.

In der Vergangenheit stützte sich die Sicherheitsbewertung stark auf manuelle Penetrationstests und heuristische, regelbasierte Scans.

Heutzutage sind KI-gestützte Systeme in der Lage, potenzielle API-Schwachstellen und anormales Verhalten automatisch zu erkennen, indem sie Muster, Semantik und kontextbezogene Daten analysieren.

Dies ermöglicht schnellere Erkennungszyklen und eine bessere Sichtbarkeit - insbesondere in komplexen, vielschichtigen API-Ökosystemen.

| Werkzeug | Beschreibung | Am besten für |

|---|---|---|

| Sträflich | KI-gestütztes Tool für API-Sicherheit und Schwachstellenanalyse | Automatisierte API-Sicherheitstests und Erkennung von Bedrohungen |

| Postbote | Umfassende API-Test- und Dokumentationsplattform | Funktionstests und schnelle Validierung |

| OWASP ZAP | Open-Source Web- und API-Schwachstellen-Scanner | Identifizierung und Analyse von Sicherheitsschwachstellen |

| Rülps-Suite | Toolkit für professionelle Penetrationstests | Erweiterte Exploit-Simulation und -Analyse |

| JMeter | Skalierbares Lasttestwerkzeug | Belastungs- und Leistungstests bei hohem Verkehrsaufkommen |

| RestAssured | Java-basierte Testautomatisierungsbibliothek | Kontinuierliche Integration (CI) und Regressionstests |

Mit der Weiterentwicklung von KI und Automatisierung werden Unternehmen, die diese Tools integrieren, von reaktiver Verteidigung zu proaktiver Erkennung übergehen und ihre APIs schützen, bevor Angreifer überhaupt an die Tür klopfen.