Wenn Sie lange genug in der Anwendungs- oder KI-gesteuerten Sicherheit arbeiten, ist "IDOR" nicht mehr nur ein weiteres Schlagwort, sondern ein wiederkehrendes Muster, das Sie überall sehen: APIs, mobile Backends, SaaS-Dashboards, Admin-Panels, sogar interne Tools.

CVE-2025-13526 ist einer dieser Fälle, in denen ein Unsichere direkte Objektreferenz (IDOR) versteckt sich nicht in einem exotischen Protokoll, sondern in einem weit verbreiteten WordPress-PluginSie geben Kundendaten für jeden frei, der bereit ist, einen URL-Parameter zu verändern.(wiz.io)

Dieser Artikel befasst sich eingehend mit IDOR als Klasseund verwendet CVE-2025-13526 als ein konkretes, modernes Beispiel. Das Ziel besteht nicht nur darin, zu rekapitulieren: "Es gab einen Fehler in einem Plugin", sondern praktische Lehren daraus zu ziehen, wie wir in einer Welt der KI Sicherheit entwickeln, testen und automatisieren.

IDOR und gebrochene Autorisierung auf Objektebene, ohne den Buzzword-Nebel

In OWASP API Security 2023 ist der erste Punkt...API1: Gebrochene Autorisierung auf Objektebene-ist praktisch der Name aus der API-Ära für das, was die meisten von uns immer noch als IDOR.(OWASP)

Die Mechanik ist denkbar einfach:

- Die Anwendung stellt eine Art von Objektbezeichner in der Anfrage:

auftrag_id,Benutzer_id,ticket_id,nachricht_id, und so weiter. - Das Backend verwendet diese Kennung, um einen Datensatz zu suchen.

- Irgendwo zwischen der Dekodierung der ID und der Rückgabe der Daten, niemand fragt: "Darf dieser Anrufer auf dieses Objekt zugreifen?"

OWASP's API1 und Beiträge von API-Sicherheitsteams wie apisecurity.io und Traceable beschreiben denselben Kerngedanken: Ein Angreifer ersetzt die ID seines eigenen Objekts durch eine andere ID - eine fortlaufende Ganzzahl, eine UUID oder was auch immer - und die Anwendung gibt fröhlich die Daten eines anderen zurück.(API-Sicherheitsnachrichten)

MITRE's CWE-639 (Berechtigungsumgehung durch benutzergesteuerten Schlüssel) fasst dieses Muster formal zusammen und stellt sogar fest, dass der Begriff "IDOR" sich stark mit Broken Object Level Authorization (BOLA).(CWE)

IDOR ist nicht clever. Es erfordert weder einen Doktortitel noch eine Kette von Deserialisierungs-Gadgets. Es ist gefährlich, weil:

- Es ist einfach, es während der schnellen Produkt-Iteration einzuführen.

- Sie entgeht oft einer oberflächlichen Prüfung.

- Die Skalierbarkeit für Angreifer ist hervorragend: ein einziger Endpunkt, ein einfaches Skript, Tausende von Datensätzen.

CVE-2025-13526 ist leider ein Beispiel wie aus dem Lehrbuch.

CVE-2025-13526 auf einen Blick: IDOR in einem WordPress-Plugin "Chat to Order"

Nach Angaben von Wiz, Wordfence, OpenCVE und anderen Trackern, CVE-2025-13526 ist ein IDOR in der Ein-Klick-Chat zum Bestellen Plugin für WordPress. Alle Versionen bis zu und einschließlich 1.0.8 betroffen sind; das Problem wurde behoben in 1.0.9.(wiz.io)

Die gefährdete Funktion heißt wa_bestellung_danke_aufheben. Nach erfolgreicher Kaufabwicklung werden die Kunden auf eine "Danke"-Seite weitergeleitet, deren URL eine auftrag_id Parameter. Die Funktion nimmt diesen Parameter, sucht nach der Reihenfolge und gibt eine Zusammenfassung aus.ohne sich zu vergewissern, dass der aktuelle Besucher tatsächlich der Inhaber dieser Bestellung ist.

Mehrere Quellen kommen übereinstimmend zu demselben Ergebnis: Ein nicht authentifizierter Angreifer kann die auftrag_id in der URL eingeben und die Bestelldaten anderer Kunden, einschließlich personenbezogener Daten, einsehen.(wiz.io)

CVE-2025-13526: Schlüssel-Eigenschaften

| Feld | Wert |

|---|---|

| CVE-ID | CVE-2025-13526 |

| Produkt | OneClick-Chat zum Bestellen WordPress-Plugin |

| Betroffene Versionen | ≤ 1.0.8 |

| Behoben in | 1.0.9 |

| Art der Schwachstelle | IDOR / Broken Object Level Authorization (BOLA) |

| CWE-Zuordnung | CWE-200 (Informationsexposition), CWE-639 (Benutzergesteuerter Schlüssel) |

| Angriffsvektor | Netzwerk (remote), unauthentifiziert |

| Komplexität | Gering (einfache Manipulation der Parameter) |

| Auswirkungen | Offenlegung von Kunden-PII und Auftragsinhalten |

| CVSS v3.1 | 7,5 (Hoch) AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N |

| Primäre Referenzen | NVD, CVE.orgWiz, Wordfence, Positive Technologien, OpenCVE |

NVD und CVE.org führen die Schwachstelle als "Preisgabe sensibler Informationen an einen unbefugten Akteur" (CWE-200)mit einem CVSS 7.5 High Score.(NVD) Die Empfehlung von Wordfence ist sogar noch unverblümter:

"OneClick Chat to Order <= 1.0.8 - Unsicherer direkter Objektverweis auf unauthentifizierte sensible Informationen" (Wordfence)

Mit anderen Worten: keine Anmeldung erforderlich, nur eine auftrag_id in der URL.

Unter der Haube: Wie IDOR wirklich funktioniert

Lassen wir das Branding beiseite und schauen wir uns das Kernmuster an.

Stellen Sie sich eine typische Dankes-URL im Stil von WooCommerce vor:

<https://shop.example.com/checkout/thank-you/?order_id=12345>

In anfälligen Versionen von OneClick Chat to Order, wenn ein Benutzer diese URL aufruft:

- Das Plugin lautet

$_GET['order_id']. - Es fragt das E-Commerce-Backend (z.B. WooCommerce) nach der Bestellung

12345. - Es wird eine Seite "Dankeschön/Bestellungszusammenfassung" erstellt, die vollständig auf diesem Auftragsobjekt basiert.

- Es wird nie überprüft, ob der aktuelle Besucher authentifiziert ist oder ob er eine Bestellung besitzt

12345.

Eine vereinfachte Version dieser Logik könnte wie folgt aussehen:

// Anfälliger Pseudocode nur zur Veranschaulichung

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) {

return; // oder irgendwo umleiten

}

// Bestellung nach ID abrufen

$order = wc_get_order($order_id);

if (!$order) {

return; // Bestellung nicht gefunden

}

// ❌ Fehlt: Prüfung, ob der aktuelle Benutzer diesen Auftrag sehen darf

// "Danke"-Ansicht mit Bestellungsdetails rendern

render_wa_danke_seite($order);

}

Von dort aus ist die Ausbeutung offensichtlich:

- Der Angreifer lädt eine Dankes-URL (vielleicht seine eigene Bestellung, vielleicht eine erratene ID).

- Sie inkrementieren oder dekrementieren

auftrag_idund auffrischen. - Für jede gültige ID gibt die Anwendung den Namen, die E-Mail-Adresse, die Telefonnummer, die Adressen und den Bestellinhalt eines anderen Kunden zurück.

Da der Endpunkt keine authentifizierte Sitzung erfordert, ist die Messlatte noch niedriger: ein völlig unauthentifizierter Angreifer kann die Aufträge nach ID aufzählen.

So sieht die Lösung aus

Strukturell ist die Lösung das, was die meisten von uns bereits wissen, dass wir es tun sollten: den Zugriff auf Objekte an den authentifizierten Benutzer binden (oder ein sicheres Token, das mit diesem Benutzer verknüpft ist) und zentralisieren Sie die Logik.

Konzeptionell sieht eine robustere Version so aus:

// Hardened pseudocode for illustration only

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) {

return;

}

$order = wc_get_order($order_id);

if (!$order) {

return;

}

// Enforce ownership: either logged-in customer or verified guest

if (!current_user_can_view_order($order)) {

wp_die(__('You are not allowed to view this order.', 'oneclick-chat-to-order'), 403);

}

render_wa_thank_you_page($order);

}

function current_user_can_view_order($order) {

$user_id = get_current_user_id();

if ($user_id) {

// Logged-in customer: only allow if this is their order

return (int) $order->get_user_id() === (int) $user_id

|| current_user_can('manage_woocommerce'); // admin / support staff

}

// Guest orders should rely on WooCommerce's order key mechanism

$key_param = $_GET['key'] ?? null;

return $key_param && hash_equals($order->get_order_key(), $key_param);

}

In der Praxis stützt sich das Plugin in Version 1.0.9 auf die bestehenden Mechanismen von WooCommerce für die Validierung von Gastbestellungen und fügt geeignete Autorisierungsprüfungen hinzu, um wa_bestellung_danke_aufheben.(wiz.io)

Die eigentliche Lektion ist nicht, dass in einer Funktion eine Bedingung fehlte, sondern dass die Berechtigungslogik war verstreut, anstatt konsequent auf Objektebene durchgesetzt zu werden.

Warum IDOR immer wieder auftaucht (insbesondere im Zeitalter von API und KI)

Wenn Sie sich moderne Analysen von IDOR/BOLA durchlesen - ob von OWASP, apisecurity.io, escape.tech, oder Traceable - Sie werden das gleiche Muster wiederfinden.(OWASP)

Dafür gibt es einige strukturelle Gründe:

- APIs und SPAs legen IDs von vornherein offen Front-Ends, mobile Anwendungen und Integrationen von Drittanbietern benötigen alle stabile Identifikatoren. Es ist natürlich zu sehen

/bestellungen/12345oder{"order_id":12345}in freier Wildbahn. - Autorisierung wird wie ein "Bolt-on" behandelt Teams denken oft in Kategorien wie "eingeloggt" oder "Gast" und vergessen dabei, dass zwei unterschiedlich angemeldete Benutzer benötigen dennoch unterschiedlichen Zugriff auf denselben Endpunkt. Bei BOLA geht es nicht um die Authentifizierung, sondern darum, ob dieser Anrufer auf dieses bestimmte Objekt zugreifen kann.

- Die Logik ist über Controller und Handler verstreut Anstelle einer zentralen

canAccess(Auftrag, Benutzer)für jeden Zugriffspfad erzwungen wird, führt jeder Handler seine eigenen Teilprüfungen durch. Früher oder später wird ein Pfad vergessen. - Die Prüfung ist auf "glückliche Wege" ausgerichtet QA und sogar einige Pentest-Engagements konzentrieren sich immer noch auf "Benutzer A macht A-Dinge, Benutzer B macht B-Dinge", nicht auf "Benutzer A versucht, auf die Objekte von B zuzugreifen, indem er die IDs errät".

- Automatisierung ist in der Regel endpunktzentriert, nicht objektzentriert Viele Scanner behandeln jede URL als separates Asset, aber bei BOLA geht es um Beziehungen: gleicher Endpunkt, unterschiedliche Identitäten, unterschiedliche Objekte.

Das Ergebnis ist ein ständiger Strom von CVEs - einschließlich CVE-2025-13526 - bei denen der Exploit darauf hinausläuft, dass man seine eigene URL nimmt, eine Zahl ändert und die Daten eines anderen erhält.

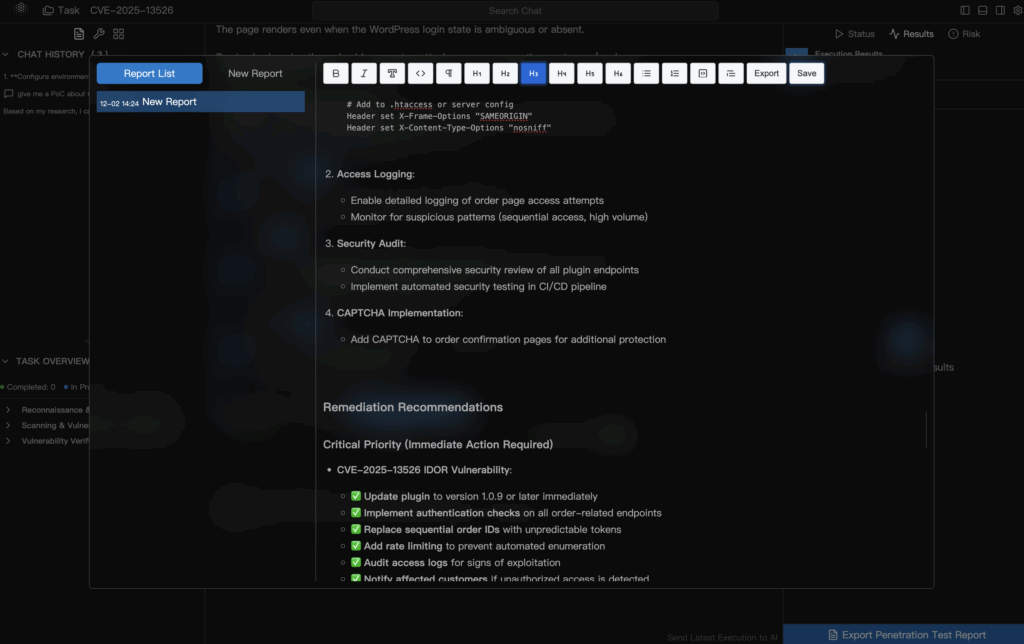

Praktische Strategien: Finden und Beheben von IDOR, bevor es zu einem CVE wird

Für Technik- und Sicherheitsteams stellt sich nicht die Frage "Ist IDOR schlecht" - da sind wir uns alle einig. Die eigentliche Frage ist wie man die Wahrscheinlichkeit des Versands systematisch verringert und wie man es erkennt, wenn man unweigerlich etwas übersieht.

1. Explizites Design für Autorisierung auf Objektebene

Auf der Ebene des Codes und der Architektur:

- Behandeln Sie "Wer kann auf dieses Objekt zugreifen?" als eine Frage erster Klasse in Ihrem Domänenmodell.

- Implementierung zentraler Funktionen wie

canViewOrder(Bestellung, Benutzer)oderisAccountMember(Konto, Benutzer)und rufen sie immer dann auf, wenn ein Objekt gelesen oder verändert wird. - Vermeiden Sie die Duplizierung von Autorisierungslogik in Controllern, Views und Utility Helpers.

2. Machen Sie die fehlerhafte Autorisierung auf Objektebene zum Bestandteil Ihres Bedrohungsmodells

Wenn Sie ein Feature entwerfen oder überprüfen:

- Identifizieren Sie alle Objekte, die über IDs zugänglich sind (Bestellungen, Einkaufswagen, Chats, Tickets, Dokumente).

- Auflistung aller Codepfade, die diese Objekte lesen oder schreiben.

- Fragen Sie ausdrücklich nach jedem Pfad: "Wenn ich diese ID ändere, was hindert mich daran, die Daten eines anderen zu sehen?"

Die API1:2023-Anleitung von OWASP und die Taxonomie von CWE-639 sind hier nützliche Anhaltspunkte.(OWASP)

3. Testen wie ein Angreifer: Multi-User, Multi-Session, derselbe Endpunkt

Bei manuellen Tests:

- Verwenden Sie mindestens zwei normale Benutzerkonten (A und B) sowie eine "no-auth"-Sitzung.

- Für jeden Endpunkt, der auf eine ID im Pfad, in der Abfrage, im Body oder im Header verweist, senden Sie die IDs von A aus der Sitzung von B und umgekehrt.

- Achten Sie auf subtile Unterschiede in den HTTP-Statuscodes, den Antwortgrößen und dem Inhalt des Textkörpers.

Bei automatisierten Tests brauchen Sie Werkzeuge, die das können:

- Lernen Sie das Schema Ihrer Bezeichner (z.B.,

auftrag_id,messageId, UUIDs). - Wiederholung des aufgezeichneten Datenverkehrs mit geänderten IDs unter verschiedenen Sitzungskontexten.

- Markieren Sie Fälle, in denen Daten über Mieter- oder Benutzergrenzen hinweg durchsickern.

Wo AI hinpasst: Einsatz von Penligent zur Skalierung der IDOR-Erkennung und -Validierung

IDOR und CVE-2025-13526 sind auch ein guter Anhaltspunkt, um über KI-unterstützte Sicherheitstests.

Moderne Anwendungen sind chaotisch:

- Mehrere Frontends (Web, Mobile, interne Tools).

- Eine Mischung aus REST-, GraphQL-, WebSocket- und RPC-Endpunkten.

- Komplexe Identitätsmodelle (Benutzer, Mieter, Organisationen, "Arbeitsbereiche").

Der Versuch, manuell über jede mögliche ID und jeden möglichen Zugriffspfad nachzudenken, ist genau die Art von Arbeit, bei der man sich die Hilfe von Maschinen wünscht.

Das ist der Punkt, an dem Plattformen wie Sträflich kommen.

Von aufgezeichnetem Verkehr zu IDOR-Hypothesen

Penligent wurde als KI-gestützte Pentest-Plattform entwickelt, die Folgendes kann:

- Ingest-API-Beschreibungen und Live-Datenverkehr

- Ziehen Sie OpenAPI/Swagger-Spezifikationen, Postman-Sammlungen oder Proxy-Captures.

- Verwenden Sie die LLM-basierte Analyse, um wahrscheinliche Objektidentifikatoren zu identifizieren (

auftrag_id,Benutzer_id,chat_idusw.) und ordnen sie den Ressourcen zu.

- IDOR-Prüfpläne automatisch generieren

- Synthetisieren Sie für jeden Kandidaten-Endpunkt Testfälle, bei denen:

- Die IDs von Benutzer A werden unter der Sitzung von Benutzer B wiedergegeben.

- Gastsitzungen geben die IDs von authentifizierten Sitzungen wieder.

- Achten Sie auf Unterschiede in den Antworten, die auf einen unbefugten Datenzugriff hindeuten.

- Synthetisieren Sie für jeden Kandidaten-Endpunkt Testfälle, bei denen:

- Validierung und Dokumentation der tatsächlichen Auswirkungen

- Wenn ein verdächtiger IDOR sich wie CVE-2025-13526 verhält - er gibt die Bestelldaten anderer Benutzer zurück - kann Penligent:

- Halten Sie die genauen Anfragen und Antworten als Beweismittel fest.

- Extrahieren Sie die exponierten sensiblen Felder (Namen, E-Mails, Adressen).

- Generieren Sie einen entwicklerfreundlichen Bericht, der das Verhalten auf den spezifischen Handler oder Controller zurückführt.

- Wenn ein verdächtiger IDOR sich wie CVE-2025-13526 verhält - er gibt die Bestelldaten anderer Benutzer zurück - kann Penligent:

Anstatt dass die Sicherheitsingenieure jeden Test von Hand schreiben, können sie sich auf Folgendes konzentrieren Überprüfung von Hypothesen, Priorisierung von Ergebnissen und Zusammenarbeit mit Entwicklern bei dauerhaften Korrekturen.

Von CVE-2025-13526 bis "Könnte dies in unserem Stack passieren?"

CVE-2025-13526 ist ein WordPress-Plugin-Fehler, aber das Muster gilt auch für andere:

- SaaS-Dashboards ("/api/v1/reports/{reportId}").

- Interne Verwaltungswerkzeuge ("/tickets/{id}/details").

- Maschine-zu-Maschine-APIs in Microservices.

Mit einem Arbeitsablauf im Stil von Penligent können Sie eine höherwertige Frage stellen:

"Zeigen Sie mir überall in unserem Stack, wo sich etwas wie CVE-2025-13526 verhält."

Sie sind nicht mehr darauf beschränkt, auf öffentliche CVEs zu warten. Sie erhalten eine interne, ständig aktualisierte Karte potenzieller IDORs - mit Beweisen, nicht nur Spekulationen.

Tipps für Sicherheits- und KI-Entwicklungsteams

CVE-2025-13526 ist eine nette Schlagzeile für die Schwachstellen-Feeds dieser Woche, aber die tieferen Lehren sind langlebiger:

- IDOR ist ein Architekturgeruch, nicht nur ein fehlender

wennWenn die Autorisierungslogik verstreut und optional ist, werden Sie irgendwann selbst eine CVE-2025-13526 ausliefern, egal ob in WordPress, Python, Go oder Rust. - BOLA sollte als "Designfehler" und nicht als Einzelfall behandelt werden. Die API1 von OWASP steht nicht umsonst ganz oben auf der Liste: Sie ist leicht zu übersehen und verheerend, wenn sie PII an andere Mieter weitergibt.(OWASP)

- Automatisierte Tests müssen objektorientiert sein, nicht nur endpunktorientiert Es reicht nicht aus, jede URL einmal aufzurufen. Ein echter IDOR-Test bedeutet, dass die dieselbe URL unter verschiedene Identitäten mit verschiedene Objekt-IDs.

- KI kann und sollte helfen Plattformen wie Penligent können die sich wiederholende Arbeit des Erstellens von Testfällen, des Änderns von IDs und des Verteilens von Antworten übernehmen, so dass Ingenieure ihre Zeit damit verbringen können, Risiken zu modellieren und Abwehrmaßnahmen zu entwickeln, anstatt sie manuell zu optimieren.

auftrag_idin einem Browser.

Wenn Sie Systeme erstellen oder sichern, die Benutzerdaten offenlegen, und insbesondere, wenn Sie mit KI-gesteuerter Automatisierung in Ihren Sicherheitsabläufen experimentieren, ist CVE-2025-13526 mehr als eine weitere WordPress-Schlagzeile. Es ist eine Erinnerung daran, dass IDOR ist die Art von Schwachstelle, bei der KI in Verbindung mit menschlichem Fachwissen die Nadel sinnvoll bewegen kannSie machen die automatisierte Manipulation von Parametern zu einem bewussten, erklärbaren und wiederholbaren Teil Ihrer Sicherheitstechnik.