OAST Bedeutung werden in modernen Gesprächen über Cybersicherheit immer häufiger erwähnt, da sich Unternehmen auf Schwachstellen einstellen, die sich der herkömmlichen Erkennung entziehen. In diesem Artikel konzentrieren wir uns auf OAST Bedeutung als Kernkonzept der modernen Anwendungssicherheit -Out-of-Band-Anwendungssicherheitstests-... und erläutern ihre Relevanz, ihre Funktionsweise, gängige Tools, Anwendungsfälle von Bedrohungen, Verteidigungsmethoden und Beispielcode für Angriffe und Schadensbegrenzung, den Sie direkt ausführen oder anpassen können. Dieser Detaillierungsgrad ist maßgeschneidert für Hardcore-KI- und Sicherheitsingenieure Aufbau oder Verteidigung komplexer Systeme.

Was bedeutet OAST in der Sicherheit?

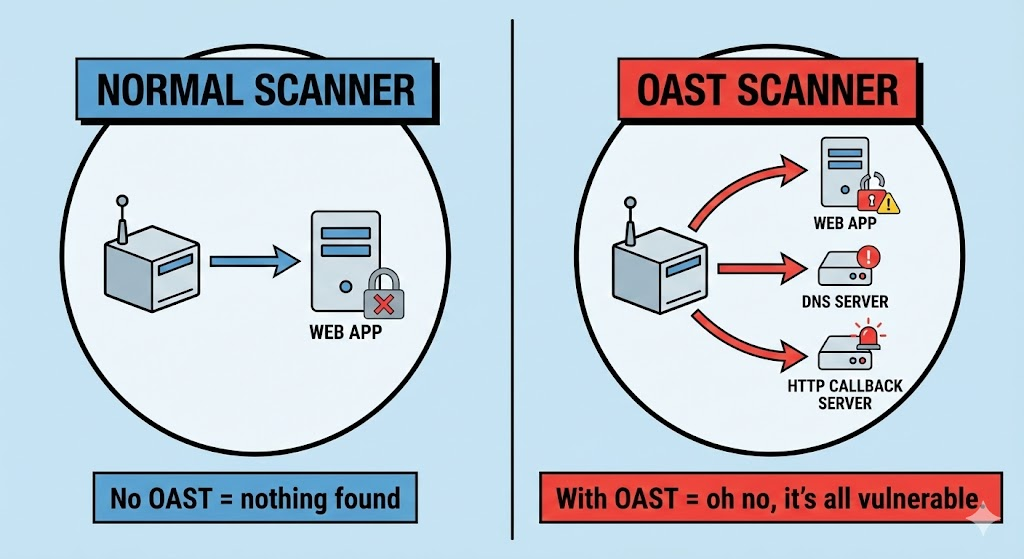

OAST (Out-of-Band Application Security Testing) ist eine Testmethodik, die Schwachstellen durch die Beobachtung von Interaktionen aufdeckt außerhalb des normalen Anfrage/Antwort-Zyklus einer Anwendung. Traditionelle dynamische Anwendungstests (Dynamic Application Security Testing, DAST) hängen von Antworten ab, die direkt an den Tester zurückgegeben werden, aber viele Schwachstellen wie Blinde SQL-Injektion, Blind SSRF oder Blind XSS-nicht in normalen Antworten sichtbar werden. OAST funktioniert, indem eine Nutzlast injiziert wird, die eine Rückruf an einen externen, vom Prüfer kontrollierten Serverdie das Vorhandensein von Schwachstellen bestätigt, wenn diese Wechselwirkung außerhalb des Bandes auftritt. Ostern+1

In Sicherheitsscan-Tools wie ZAP und Burp Suiteist OAST zu einem Kernmerkmal geworden, das die Erkennung blinder Sicherheitslücken erheblich verbessert. Edgescan+1

Wie OAST funktioniert: Mechanismen und Protokolle

Die OAST-Prüfung umfasst in der Regel diese Komponenten:

- Eindeutige Interaktionsdomäne/Unterdomäne - Eine Auflösungsdomäne, die eindeutig mit diesem Testzyklus verbunden ist, oft von einem OAST-Dienst wie Interactsh.

- Nutzlast-Injektion - Bösartige oder Test-Nutzdaten, die diese eindeutige Domäne enthalten.

- Überwachung des Servers - Das externe System protokolliert jede eingehende Interaktion (DNS-Anfrage, HTTP-Anfrage, SMTP-Ereignis usw.).

- Logik der Bestätigung - Ein Callback oder Beacon beweist, dass die Anwendung die Nutzlast verarbeitet hat. HAHWUL

Gemeinsame Reaktionskanäle bei OAST-Tests

| Kanal | Wie es funktioniert | Warum es wichtig ist |

|---|---|---|

| DNS | Die Zielanwendung stellt eine DNS-Anfrage an den OAST-Server | Funktioniert auch in eingeschränkten Outbound-Umgebungen |

| HTTP(S) | Das Ziel stellt eine Webanfrage an die OAST-Domäne | Bestätigt eine tiefere Interaktion |

| SMTP / LDAP / SMB / Andere | Verschiedene Protokolle für umfangreichere Interaktionsdaten | Entdeckt verschiedene Klassen von Schwachstellen |

Dadurch kann OAST versteckte Schwachstellen aufdecken, die herkömmliche Scanner nicht erkennen können, weil sie nur den normalen Protokollpfad untersuchen. Edgescan

Warum OAST für die moderne Sicherheit von entscheidender Bedeutung ist

Durch die Kombination von OAST und DAST können die Tester Schwachstellen bestätigen, die keine sichtbaren Anwendungsreaktionen hervorrufen, aber in externen Interaktionskanälen beobachtbare Nebeneffekte erzeugen.

PortSwigger hebt hervor, dass OAST revolutionär war, als es durch Burp CollaboratorDadurch ist Burp in der Lage, neue blinde Sicherheitslücken wie Blind SQLi oder Blind OS Command Injection zu erkennen. PortSwigger

Im Jahr 2025 identifizierten die Sicherheitsforscher außerdem einen ausgeklügelten Bedrohungsakteur, der eine benutzerdefinierte OAST-Infrastruktur auf Google Cloud betreibt, um die Daten zu scannen und auszunutzen Mehr als 200 verschiedene CVEs in groß angelegten Kampagnenund zeigt, wie OAST-Techniken missbraucht werden können, wenn Massenautomatisierung auf die Ausnutzung von Schwachstellen trifft. IoT OT Sicherheitsnachrichten

Tools und Plattformen, die OAST unterstützen

Viele moderne Sicherheitstools verfügen über integrierte OAST-Unterstützung:

- ZAP OAST-Unterstützung: Eingebaute Listener für DNS/HTTP(S)-Interaktionen und Integration mit BOAST, Interactsh, etc. ZAP+1

- Burp Suite Collaborator: Bietet OAST-Callbacks zur Erkennung von Blindbedingungen. PortSwigger

- Interactsh: Eine leistungsstarke offene Plattform für OAST-Interaktionen, die zahlreiche Protokolle (DNS, HTTP, SMTP, LDAP, SMB, FTP) unterstützt. HAHWUL

- BOAST: Ein Server zur Erfassung und Meldung von OAST-Interaktionsereignissen. ZAP

Diese Plattformen helfen Sicherheitsingenieuren, Rückrufe zu erfassen und Schwachstellen zu bestätigen, ohne sich ausschließlich auf In-Band-Beweise zu verlassen.

Praktische OAST-Szenarien und Bedrohungsmodelle

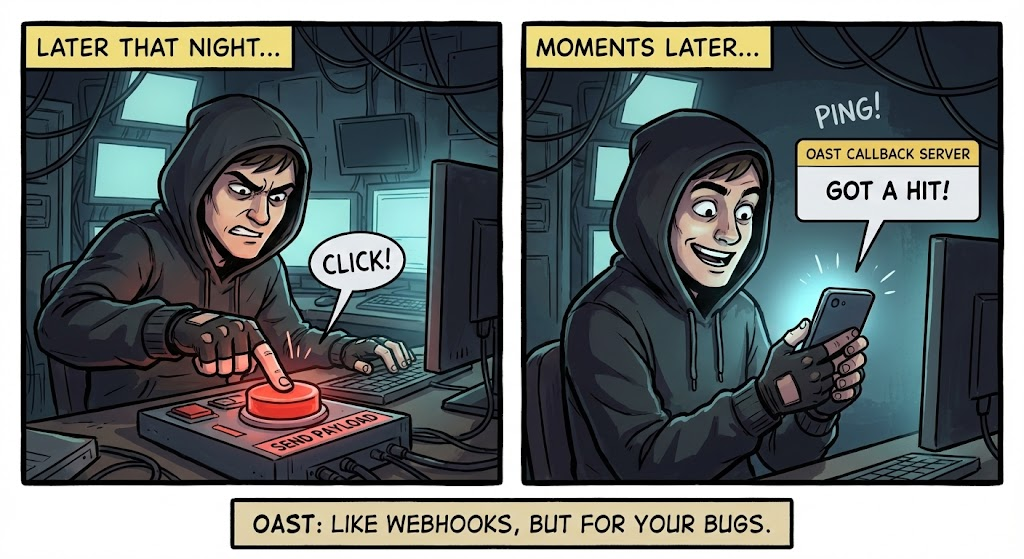

OAST ist besonders nützlich bei der Identifizierung von blinde SchwachstellenDabei kann ein Angreifer eine Aktion auf dem Server auslösen - und der einzige Beweis ist, dass der Server sich an einen externen Dienst gewandt hat.

Beispiele hierfür sind:

- Blind SSRF - Der Server sendet keine Daten an den Angreifer zurück, sondern stellt ausgehende HTTP/DNS-Anfragen.

- Blinde Befehlsinjektion - Der Server führt Code aus, der ausgehenden Datenverkehr auslöst, anstatt die Ausgabe anzuzeigen.

- Blind XSS - Persistentes Skript löst Rückrufverhalten aus, wenn es in Opferkontexten ausgeführt wird. Edgescan

Ein Unternehmensverteidiger könnte eine AlphaSOC-Warnung sehen, die ausgehenden Datenverkehr zu einer bekannten OAST-Domäne anzeigt, was auf eine mögliche unbefugte Ausnutzung oder Fehlkonfiguration hinweist. AlphaSOC

Beispiel-Code: Simulieren und Erkennen von OAST

Nachstehend sind 5 Code-Beispiele für direkte Angriffe/Verteidigung auf die sich Ingenieure beziehen können.

Beispiel 1: Erzeugen eines OAST-DNS-Triggers (Angriff)

bash

#Diese Nutzlast löst eine DNS-Anfrage an den OAST-Server auscurl <http://example.com?callback=uniqueid.oast.pro>

Wenn das Ziel diese URL verarbeitet und einen DNS-Lookup für uniqueid.oast.prowird der OAST-Server die Abfrage protokollieren.

Beispiel 2: Überwachung des OAST-Callbacks mit Python

python

from flask import Flask, Anfrage

app = Flask(**name**)

@app.route("/callback", methods=["GET"])

def callback():

print("OAST-Interaktion:", request.remote_addr, request.args)

return "", 200

app.run(host="0.0.0.0", port=8080)

Stellen Sie diesen einfachen Server bereit und registrieren Sie seine Domäne mit einem DNS-Eintrag, um als externer OAST-Listener zu fungieren.

Beispiel 3: Protokollierung und Alarmierung des OAST-Verkehrs

python

Einfuhrprotokollierung

def log_oast_event(event):

logging.basicConfig(level=logging.INFO)

logging.info(f "OAST-Callback von {event['ip']} mit Daten {event['data']}")

Verwenden Sie dieses Muster, um Callback-Warnungen in SIEM-Pipelines zu integrieren.

Beispiel 4: Filtern von ausgehendem Verkehr (Verteidigung)

bash

#Gemeinsame OAST-Domänen auf Firewall-Ebene sperreniptables -A OUTPUT -d oast.fun -j DROP iptables -A OUTPUT -d oast.pro -j DROP iptables -A OUTPUT -d oast.site -j DROP

Dies trägt dazu bei, unberechtigte OAST-Rückrufe von internen Servern zu reduzieren.

Beispiel 5: Ablehnung von nicht vertrauenswürdigen Interaktionsmustern

python

# Vereinfachte Anfrage Inspektor

def is_untrusted_interaction(request):

wenn "oast" in request.host:

return True

return False

Integrieren Sie diese Funktion in die WAF-Logik, um verdächtige Callback-Endpunkte zu markieren und zu blockieren.

Defensivstrategie über den Code hinaus

Während Kontrollen auf Code-Ebene unerlässlich sind, sollten Sicherheitsingenieure ganzheitliche Schutzmaßnahmen ergreifen:

- Kontrolle des abgehenden Verkehrs - Anwendung von Standardverweigerungsrichtlinien für ausgehende Verbindungen mit allow-list-Regeln.

- Bekannte OAST-Domänen blockieren an Perimeter-Firewalls.

- Überwachung des DNS- und HTTP-Verkehrs für ungewöhnliche Callback-Domains, die OAST-Nutzdaten ähneln.

- Integration von OAST in Prüfabläufe (DAST + OAST-Scanning), um proaktiv blinde Schwachstellen zu finden.

Die weitreichende Blockierung ausgehender Daten verringert die Auswirkungen von blinden Ausbeutungsmethoden, wenn Anwendungen versehentlich unsichere Eingaben verarbeiten. HAHWUL

OAST vs. traditionelle DAST/SAST

| Prüfverfahren | Entdeckt blinde Flecken | Erfordert externen Server | Typischer Anwendungsfall |

|---|---|---|---|

| SAST | Nein | Nein | Code-Muster-Analyse |

| DAST | Begrenzt | Nein | Reaktionsbasiertes Scannen |

| OAST | Ja | Ja | Rückruf-/Side-effect-basierte Tests |

OAST verbessert die dynamischen Tests, indem es Probleme aufdeckt, die nur durch Nebeneffekte außerhalb des HTTP-Antwortzyklus auftreten.

Realitätsnahe Kampagnen mit OAST-ähnlichen Techniken

Jüngste Forschungen haben eine private OAST-Infrastruktur, gehostet auf Google Cloud die von Bedrohungsakteuren genutzt werden, um auf über 200 CVEs mit modifizierten Scanning-Tools und OAST-Callbacks. Dies zeigt, dass Angreifer zunehmend blinde Schwachstellen in großem Maßstab ausnutzen und dass die Verteidiger solche Muster erkennen müssen. IoT OT Sicherheitsnachrichten

Dies bedeutet auch, dass die Verteidiger möglicherweise Folgendes tun müssen Unterscheidung zwischen legitimem Sicherheitstestverkehr und bösartigen Rückrufmusterninsbesondere wenn Angreifer die IPs von Cloud-Anbietern imitieren.

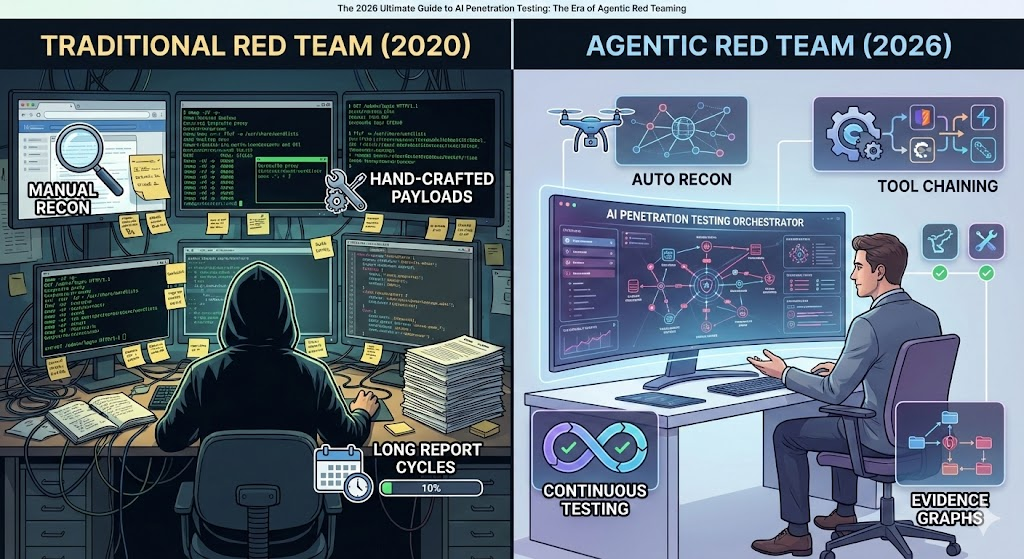

Integration von KI-gesteuerten Sicherheitstests - Penligent

Für moderne Entwicklungsteams können herkömmliche automatische Scanner subtile, blinde Schwachstellen übersehen. Plattformen wie Sträflich Wertschöpfung durch:

- Erzeugen von AI-unterstützte OAST-Nutzlasten mit adaptiven Mustern

- Kartierung von Anwendungsoberflächen, auf denen blinde Interaktionen auftreten können

- Korrelation von Rückrufnachweisen in verschiedenen Protokollen, um echte Risiken zu priorisieren

- Integration von OAST-Tests in CI/CD-Pipelines zur Früherkennung

Die KI-Funktionen von Penligent helfen dabei, "schwache Signale" von blinden Schwachstellen aufzudecken, die statische Regeln nicht ohne weiteres erfassen können, und verbessern so die allgemeine Anwendungssicherheit.

Schlussfolgerung

Verstehen OAST Bedeutung-Out-of-Band Application Security Testing- ist entscheidend für Ingenieure, die sichere Anwendungen entwickeln. Durch den Einsatz von OAST-Methoden neben DAST und SAST können Sicherheitsteams blinde, asynchrone Schwachstellen finden, die für herkömmliche, reaktionsbasierte Scans unsichtbar sind. Mit den richtigen Werkzeugen, Programmierpraktiken und Netzwerkkontrollen können Ingenieure Techniken zur Ausnutzung von OAST-Callbacks sowohl erkennen als auch abwehren und so die Widerstandsfähigkeit von Anwendungen gegenüber sich entwickelnden Bedrohungen stärken.