Warum die "Umgehung von WAFs" auch heute noch wichtig ist

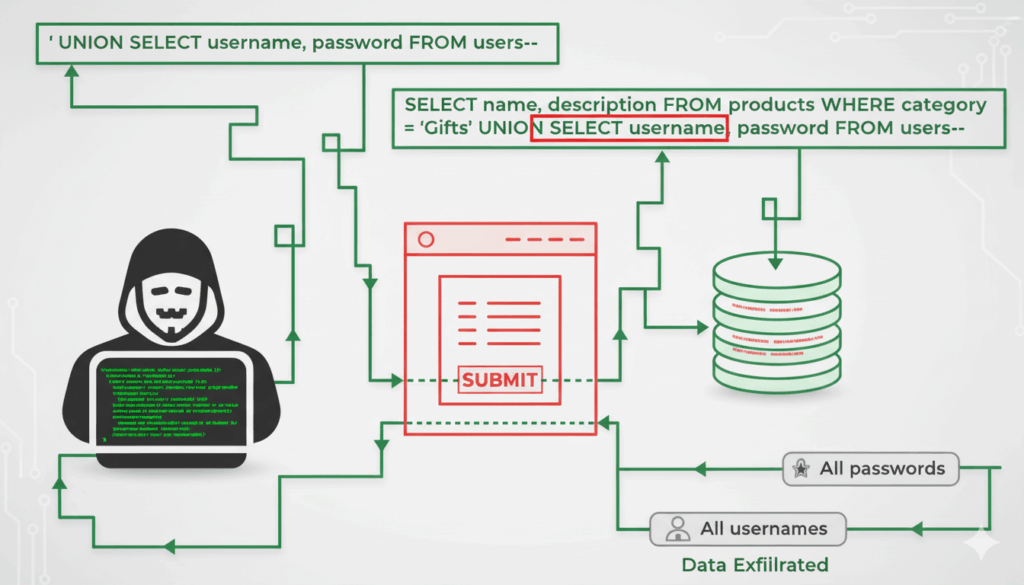

Im Bereich der Web-Sicherheit gibt es nur wenige Begriffe, die so aussagekräftig sind wie "Die Kunst der Umgehung von WAFs". Eine Web Application Firewall (WAF) wurde entwickelt, um Angriffe wie SQL-Injection, XSS oder Command Injection abzufangen, bevor sie die Anwendung erreichen. Doch Angreifer sind kreativ, und im Laufe der Jahre wurden zahllose Techniken dokumentiert, mit denen WAFs umgangen werden können: Verschleierung von Nutzdaten, Verschlüsselungstricks, HTTP-Splitting und sogar Macken in der Art und Weise, wie verschiedene Systeme den Datenverkehr analysieren.

Für Verteidiger ist die Lektion klar: Eine WAF ist kein undurchdringlicher Schutzschild. Sie ist eine Schicht - wertvoll, aber anfällig. Zu verstehen, wie Umgehungen funktionieren, ist wichtig, nicht weil Sie Angriffe starten wollen, sondern weil Sie wissen müssen Lücken vorhersehen, erkennen und schließen. Deshalb befassen sich Forscher, Red Teamer und Sicherheitsingenieure immer noch mit diesem Thema.

Die "Kunst" in der Praxis

Was das Umgehen einer WAF zu einer "Kunst" macht, ist die Tatsache, dass es selten um einen einzelnen fixen Exploit geht. Stattdessen ist es eine Denkweise:

- Die Art und Weise, wie Regeln geschrieben werden, und wie sie Randfälle übersehen können.

- Suche nach Unterschieden in der Art und Weise, wie die WAF den Datenverkehr inspiziert und wie die Backend-Anwendung ihn analysiert.

- Verstehen von Kodierungsebenen - URL, Base64, Unicode - und wie eine leichte Verdrehung einen Filter umgehen kann.

Dies ist nicht nur Hacker-Folklore. In Konferenzvorträgen auf der Black Hat, der DefCon und der OWASP AppSec wird regelmäßig die Umgehung von WAF demonstriert. Jedes Beispiel unterstreicht die gleiche Wahrheit: Angreifer experimentieren unermüdlich, also müssen auch die Verteidiger ständig testen.

Die defensive Herausforderung

Wenn Sie für den Schutz von Webanwendungen verantwortlich sind, stehen Sie vor einem Paradoxon. Sie müssen Ihre WAF testen, um zu sehen, ob sie funktioniert, aber Sie können keine echten Exploit-Nutzlasten in der Produktion ausführen. Manuelle Tests sind zeitaufwändig und fehleranfällig. Und sich nur auf die Zusicherungen der Hersteller zu verlassen, reicht nicht aus, wenn Angreifer täglich neue Innovationen entwickeln.

Deshalb ist der Satz "Die Kunst der Umgehung von WAFs" so oft in Google-Suchen auftaucht. Ingenieure und Sicherheitsverantwortliche wollen das Konzept verstehen, nicht um es zu missbrauchen, sondern um ihre Abwehrkräfte zu stärken.

Wo Penligent ins Spiel kommt

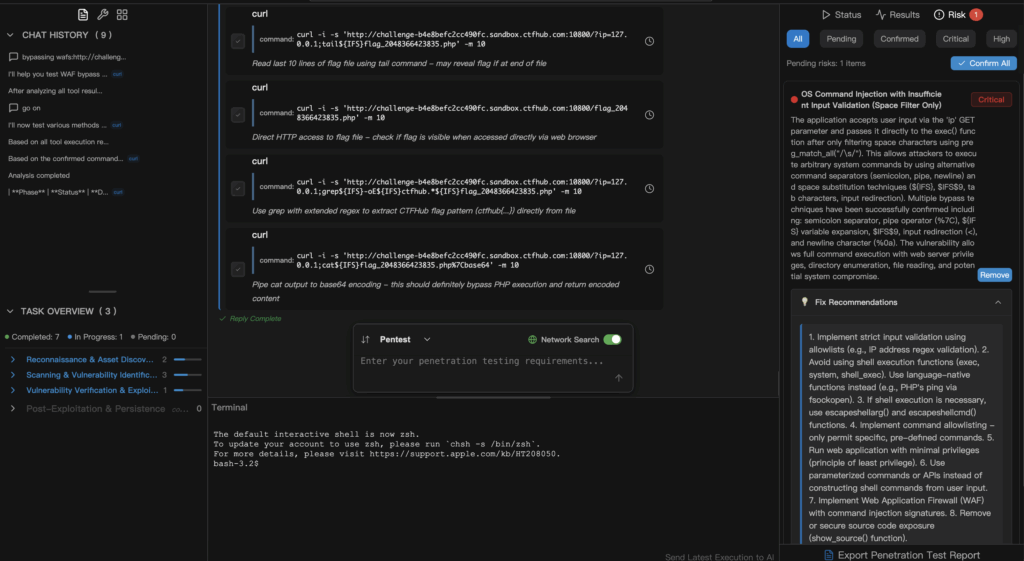

Hier verändern moderne KI-gestützte Pentest-Tools das Bild. Sträflich übernimmt das Ethos von OSINT und CVE-Validierung im Stil von GHunt und erweitert es auf Web-Sicherheitstests - einschließlich WAF-Evaluierung.

Mit Penligent müssen Sie keine Skripte schreiben oder sich durch Payload-Repositories wühlen. Sie geben eine Eingabeaufforderung in natürlicher Sprache ein:

- "Testen Sie meine WAF-Regeln auf gängige Umgehungstechniken und geben Sie mir einen sicheren Validierungsbericht."

- "Überprüfen Sie, ob meine Endpunkte für CVE-2025-24085 anfällig sind und ob die WAF dies blockiert."

Penligent übersetzt diese Anfrage in kontrollierten, bereinigten PoC-Verkehr. Es erfasst die wichtigen Signale - blockierte vs. durchgelassene Anfragen, HTTP-Anomalien und Absturzspuren - und korreliert sie dann zu einem prüfungsfähiges Bündel von Nachweisen.

Das System geht noch einen Schritt weiter und erzeugt eine Sanierungshandbuch: welche WAF-Regeln aktualisiert werden müssen, welche Patches anzuwenden sind und welche Schritte Ihre Techniker sofort ausführen können.

Von der Kunst zum Workflow

Durch die Untersuchung von Umgehungstechniken haben die Forscher eine "Kunstform" geschaffen. Durch die Automatisierung der Validierung verwandelt Penligent diese Kunst in eine wiederholbarer Arbeitsablauf:

- Eingabeaufforderung - natürliche Spracheingabe.

- Validierung - sichere, kontrollierte Sonden.

- Korrelation - Beweisbündel.

- Sanierung - priorisierte Korrekturen.

Das Ergebnis: Die Verteidiger profitieren von der WAF-Umgehungsforschung ohne das operationelle Risiko der Ausführung von Live-Exploits.

Das Gesamtbild

WAFs werden nie perfekt sein. Angreifer werden weiter experimentieren. Aber Verteidiger haben jetzt Tools, die dieser Kreativität mit Automatisierung, Sicherheit und Skalierung begegnen.

Die Kunst der Umgehung von WAFs geht es nicht mehr nur um clevere Nutzlasten. Mit Plattformen wie Penligent wird sie Teil einer breiteren Verteidigungspraxis: die Kunst zu verstehen, die Validierung zu automatisieren und das Zeitfenster zwischen Entdeckung und Behebung zu schließen.