Was Scripting ist und warum es für die Cybersicherheit wichtig ist

In der heutigen Cybersicherheitsumgebung bedeutet die ständige Weiterentwicklung von Bedrohungen, dass die Verteidiger in immer engeren Zeitfenstern reagieren müssen. Angriffe können von Zero-Day-Exploits, die speziell auf kritische Systeme abzielen, bis hin zu sorgfältig geplanten, mehrstufigen Einbruchskampagnen reichen, die sich über Wochen oder sogar Monate erstrecken und den Sicherheitsteams nur wenige Minuten oder Sekunden Zeit lassen, um zu reagieren, sobald sie entdeckt werden. Vor diesem Hintergrund ist Scripting nicht länger eine technische Randkompetenz, sondern hat sich zu einer Kernkompetenz für Sicherheitsexperten aller Fachrichtungen entwickelt.

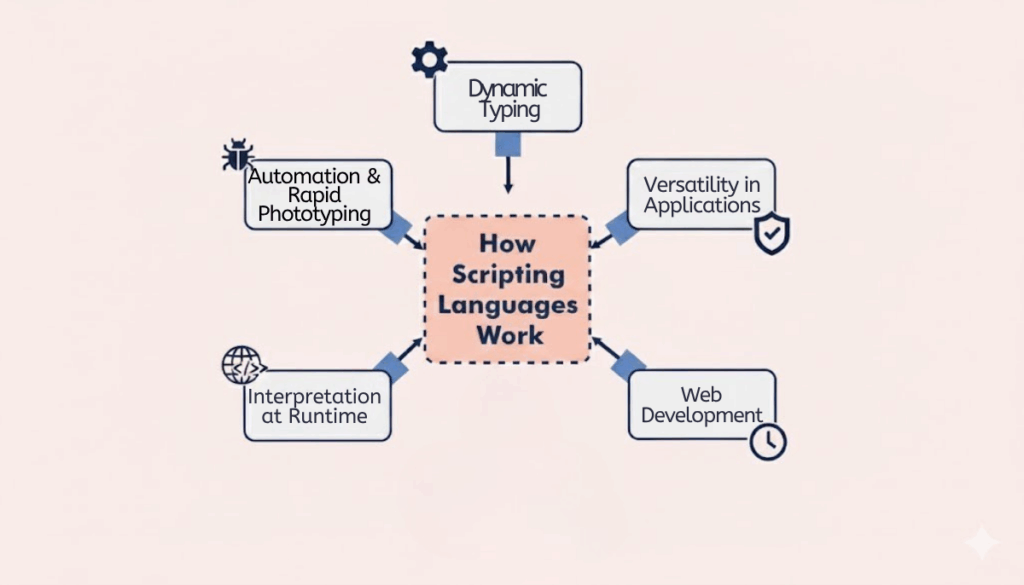

Unter Skripting versteht man die Verwendung von Skriptsprachen, um ausführbare Anweisungen zu schreiben, die es Computern ermöglichen, vordefinierte Aufgaben automatisch auszuführen, anstatt sich auf schrittweise menschliche Eingriffe zu verlassen. Der Wert von Skripten ist vielschichtig: Sie reduzieren den Zeitaufwand für die Ausführung sich wiederholender Prozesse drastisch, minimieren potenziell kostspielige menschliche Fehler und setzen qualifizierte Analysten frei, die ihre Zeit für höherwertige Aktivitäten wie strategische Risikobewertungen, komplexe forensische Untersuchungen und gemeinsame Reaktionen auf Vorfälle verwenden können. Bei Penetrationstests, der Erkennung von Eindringlingen, der Suche nach Bedrohungen und der schnellen Reaktion auf Vorfälle ist das Skripting in fast jede Phase der defensiven und offensiven Operationen eingeflochten worden.

Gemeinsame Skriptsprachen

Verschiedene Skriptsprachen haben unterschiedliche Stärken und eignen sich daher für unterschiedliche Sicherheitsziele. Einige zeichnen sich durch schnelle Aufklärung aus, andere sind unübertroffen im Umgang mit großen Datensätzen, während bestimmte Sprachen tief in bestimmte Sicherheits-Frameworks integriert sind und so zu einem festen Bestandteil der Branche werden. In der nachstehenden Tabelle sind sechs der in der Cybersicherheit am häufigsten verwendeten Skriptsprachen aufgeführt, mit einer Zusammenfassung ihrer wichtigsten Merkmale, ihrem Anwendungsbereich und Beispielen für ausführbaren Code, die ihre Relevanz in der Praxis belegen.

| Sprache | Eigenschaften | Beispiel für die Verwendung in der Sicherheit |

|---|---|---|

| Python | Einfache, lesbare Syntax mit leistungsstarken Funktionen; umfangreiches Ökosystem von Sicherheitsbibliotheken und -tools wie Scapy, Requests und Volatility; ideal für Schwachstellen-Scans, Protokollanalysen und die Überwachung des Netzwerkverkehrs | Automatisierte Protokollanalyse und Alarmierung "`pythonimport redef parse_logs(file_path):with open(file_path, 'r') as file:for line in file:if re.search(r"(Failed login |

| Bash | Äußerst effizient für die schnelle Verkettung von Befehlen auf Unix-ähnlichen Systemen; perfekt für die Erkundung, Systemwartung und erste Penetrationstests | Netzwerk-Scanningbash<br>#!/bin/bash<br>if ! command -v nmap &> /dev/null; then<br> echo "Fehler: Nmap ist nicht installiert."<br> Ausgang 1<br>fi<br>nmap -sP 192.168.1.0/24 |

| PowerShell | Konzipiert für eine tiefe Integration in Windows-Umgebungen; zeichnet sich durch Patch-Management, Konfigurationsprüfung und automatisierte Workflows zur Reaktion auf Vorfälle aus | Erkennung fehlender Patches "Powershell-Import-Modul PSWindowsUpdateGet-WindowsUpdate |

| JavaScript | Von zentraler Bedeutung für client-seitige Sicherheitstests und die Analyse von bösartigem Code; wird häufig zur Simulation und Erkennung von Schwachstellen wie Cross-Site Scripting (XSS) verwendet | Prüfung auf XSS auf Webseiten (für kontrollierte Umgebungen)javascript<br>let Nutzlast = "<script>alert('XSS');<\\/script>";<br>document.querySelectorAll('input').forEach(input => {<br> input.value = payload;<br>});<br>alert("Payload injected for testing"); |

| Rubinrot | Äußerst flexibel und leicht zu pflegen; eng mit Frameworks wie Metasploit verbunden, wodurch es sich ideal zum Schreiben oder Anpassen von Exploit-Modulen eignet | Scannen auf Schwachstellen in MetasploitRubinrot<br># Ausführen innerhalb der Metasploit-Konsole<br>auxiliary/scanner/http/title verwenden<br>RHOSTS 192.168.1.0/24 einstellen<br>laufen. |

| Perl | Hervorragend geeignet für Text-Parsing und Batch-Datenanalyse; effizient bei der Verarbeitung großer Mengen von Protokollen oder Scanergebnissen | Durchsuchen von Protokollen nach Schlüsselwortwarnungenperl<br>#!/usr/bin/perl<br>streng verwenden;<br>Gebrauchswarnungen;<br>open(mein $log, "<", "system.log") or die $!;<br>while(<$log>){<br> if(/Fehlgeschlagene Anmeldung/){<br> print "ALERT: $_";<br> }<br>}<br>schließen($log); |

Serverseitige Skripte werden in der Regel auf Backend-Systemen ausgeführt, so dass sie für den Benutzer nicht sichtbar sind, was sie sicherer macht und sich besser für die Verarbeitung sensibler Daten oder die Überprüfung von Schwachstellen eignet. Clientseitige Skripte hingegen werden im Browser oder in der lokalen Umgebung des Benutzers ausgeführt und bieten schnellere Reaktionszeiten, sind aber aufgrund ihrer Sichtbarkeit und leichten Veränderbarkeit von Natur aus weniger sicher, es sei denn, sie werden mit starken Eingabevalidierungs- und Verschleierungsmechanismen kombiniert.

Vorteile und Grenzen von Scripting

Im Vergleich zu kompilierten Sprachen erlauben die Offenheit und Anpassungsfähigkeit von Skriptsprachen den Sicherheitsteams, neue Tools schnell zu integrieren, auf neue Schwachstellen zu reagieren und neu entwickelte Methoden ohne langwierige Build-Prozesse zu integrieren. Diese Flexibilität ist von unschätzbarem Wert, wenn es darum geht, aktive Bedrohungen zu entschärfen oder neue Erkennungsstrategien einzusetzen. Darüber hinaus sind Skriptsprachen oft plattformübergreifend, umfassend dokumentiert und einsteigerfreundlich, so dass sie sowohl von erfahrenen Penetrationstestern als auch von Neulingen in diesem Bereich schnell angenommen werden.

Da Skripte in der Regel zur Laufzeit interpretiert werden, werden sie langsamer ausgeführt als kompilierte Binärdateien und verfügen nicht über die robuste Optimierung, die bei kompiliertem Code möglich ist. Dies kann in Szenarien, in denen es auf hohe Leistung ankommt - wie etwa bei der Verarbeitung umfangreicher Datensätze in Millisekunden - eine Herausforderung darstellen.

Repräsentative Anwendungen von Scripting in der Cybersecurity

Die Skripterstellung durchdringt den gesamten Sicherheitsablauf. In der Erkundungsphase können Skripte schnell die Hosts in einem Netzwerk aufzählen, offene Ports identifizieren und laufende Dienste erkennen. In der Phase der Schwachstellenvalidierung können sie automatisierte Penetrationstests durchführen und die Ergebnisse mit folgenden Informationen abgleichen CVE-Datenbankenund die Priorisierung von Abhilfemaßnahmen. Bei der Bearbeitung von Vorfällen können Skripte kompromittierte Hosts isolieren, forensische Daten zur Analyse abrufen und sogar vordefinierte Eindämmungsmaßnahmen einleiten, die durch bestimmte Erkennungsmuster ausgelöst werden. Durch die Integration von Skripten in jede operative Ebene erzielen Sicherheitsteams schnellere, konsistentere und reproduzierbare Ergebnisse.

Bash-Skripte: Schnelle Ausführung für Sicherheitsaufgaben

Bash-Skripte eignen sich besonders gut für Batch-Operationen auf Netzwerkebene. Dank ihrer Fähigkeit, systemeigene Befehle mit externen Tools zu verknüpfen, können sie sich wiederholende administrative Aufgaben effizient erledigen, wie z. B. die Durchführung von Massen-Host-Discovery-Sweeps, Prüfung der Port-Exposition über mehrere Geräte hinweg, die Überprüfung der Dateiintegrität in verteilten Umgebungen und die Verfolgung von Benutzeraktivitäten auf möglichen Missbrauch. Diese Funktion ist besonders wertvoll für Teams, die die laufende operative Sicherheit mit geplanten offensiven Tests in Einklang bringen müssen.

Python Scripting: Mittlere und fortgeschrittene Fertigkeiten

Die Vielseitigkeit von Python - in Kombination mit seiner breiten Bibliothekslandschaft - macht es zu einem Kraftpaket für die Handhabung differenzierter Sicherheits-Workflows. Integrationen mit BeautifulSoup und Requests ermöglichen automatisiertes Crawling und Schwachstellen-Scanning in großen Webbeständen; Scapy erlaubt präzise Paket-Erfassung und Protokollanalyse; Volatility und YARA können sowohl statische als auch dynamische Malware-Analysen automatisieren; Selenium erleichtert Fuzz-Tests in komplexen Webanwendungen. Mit diesen Funktionen können Sicherheitsexperten nicht nur Bedrohungen erkennen, sondern auch ihre Taktik an die sich entwickelnden Techniken der Angreifer anpassen.

Wie Angreifer Skripte zum Eindringen nutzen

Angreifer nutzen Skripte ebenso geschickt, um ihre Eindringversuche zu skalieren und zu automatisieren. Bösartige PowerShell-Skripte werden häufig eingesetzt, um die Endpunktverteidigung zu umgehen und Nutzdaten direkt im Speicher auszuführen; In PDFs eingebettetes JavaScript oder Webseiten auslösen können Website-übergreifende Angriffe und verdeckte Downloads; und veraltete Mechanismen wie HTA-Dateien werden immer noch in Phishing-Kampagnen indem dem Angreifer Kontrolle auf Skript-Ebene gewährt wird. Indem sie diese offensiven Fähigkeiten verstehen, können Verteidiger sie besser vorhersehen, erkennen und neutralisieren.

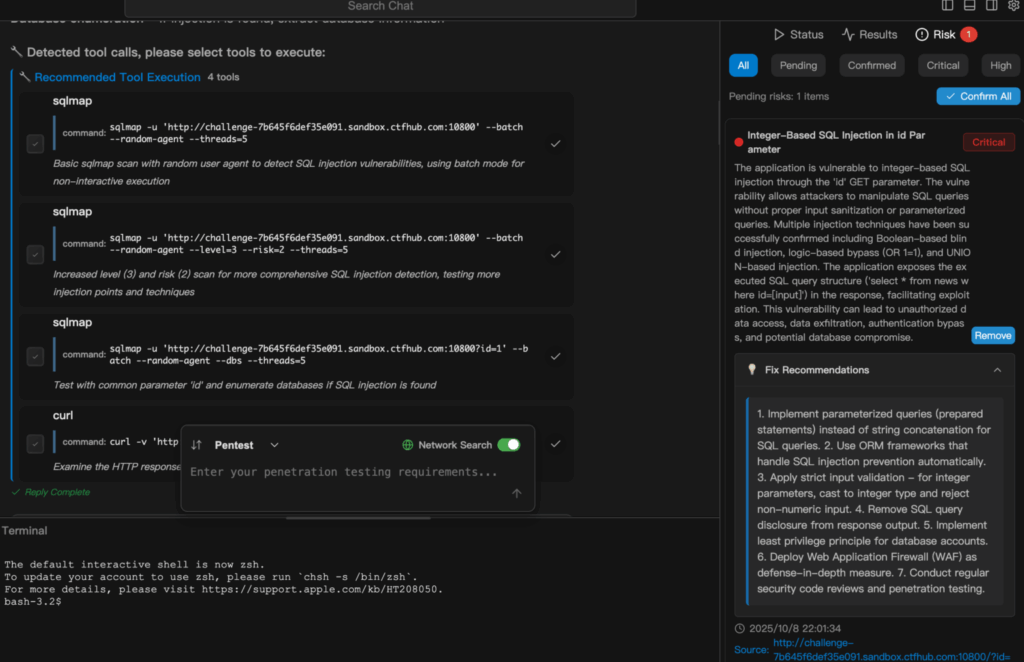

KI-gestütztes Skripting: Der Penligent-Ansatz für intelligente Penetrationstests

Bei den herkömmlichen Penetrationstests müssen Sicherheitsexperten oder ethische Hacker wissen, wie man Skripte schreibt und ausführt und Tools wie Nmap oder Burp Suite manuell bedient, SQLmapund Metasploit, und sichten dann den umfangreichen Output, um Rauschen und Fehlalarme zu eliminieren, bevor sie einen endgültigen Bericht erstellen. Dieser Prozess erfordert nicht nur ein hohes Maß an Skripting-Kenntnissen, sondern kann auch Tage wertvoller Zeit in Anspruch nehmen.

Sträflich ändert dieses Paradigma vollständig, indem es die Notwendigkeit beseitigt, selbst Skripte zu schreiben. Anstatt Python- oder Bash-Code zu schreiben, drücken Sie Ihre Absichten einfach in einfachen, natürlichen Sprachanweisungen aus, wie z. B., "Überprüfen Sie diese Website auf SQL-Injection-Schwachstellen" oder "Führen Sie einen umfassenden Port-Scan im Unternehmensnetzwerk durch". Der Penligent AI Agent interpretiert Ihre Anfrage, wählt automatisch die am besten geeigneten Tools aus einer Bibliothek von mehr als 200 integrierten Sicherheitsprogrammen aus, führt die erforderlichen Scans durch, validiert Schwachstellen, um sicherzustellen, dass sie real sind, weist Prioritätswerte auf der Grundlage des Risikograds zu und erstellt einen klaren, professionellen Bericht, der sofort umgesetzt werden kann.