In der sich schnell entwickelnden Cybersicherheitslandschaft von heute ist die Umgehung von Filtern zu einem wichtigen Konzept für Penetrationstester, Schwachstellenforscher und Sicherheitsexperten geworden. Er bezieht sich auf die Umgehung von Sicherheitsfiltern - wie z. B. Web-Anwendungs-Firewalls (WAF)Intrusion Detection/Prevention Systems (IDS/IPS), Inhaltsfilter oder Antivirenscanner - um Daten oder Anfragen zuzulassen, die sonst blockiert würden. Ethisch angewandt, tragen Filterumgehungstests zur Stärkung der Verteidigungssysteme bei; böswillig angewandt, können sie zu schwerwiegenden Sicherheitsverletzungen führen.

Verstehen von Sicherheitsfiltern

| Filter Typ | Beschreibung |

|---|---|

| Inhaltsfilter | Durchsucht Webseiten, E-Mails oder Nachrichten auf bösartige Schlüsselwörter, Muster oder verbotene Inhalte. |

| Netzwerk-Filter | Überwacht Netzwerkpakete und Kommunikationsattribute, um verdächtigen oder nicht autorisierten Datenverkehr zu blockieren. |

| Antivirus-Filter | Scannt Dateien auf Schadcodesignaturen und isoliert erkannte Bedrohungen. |

| Web-Anwendungs-Firewall (WAF) | Filtert HTTP-Anfragen zum Blockieren SQL-Einschleusung, XSSund andere Web-Angriffsmuster. |

| Intrusion Detection/Prevention System (IDS/IPS) | Erkennt oder blockiert bösartige Aktivitäten innerhalb eines Netzes, oft in Echtzeit. |

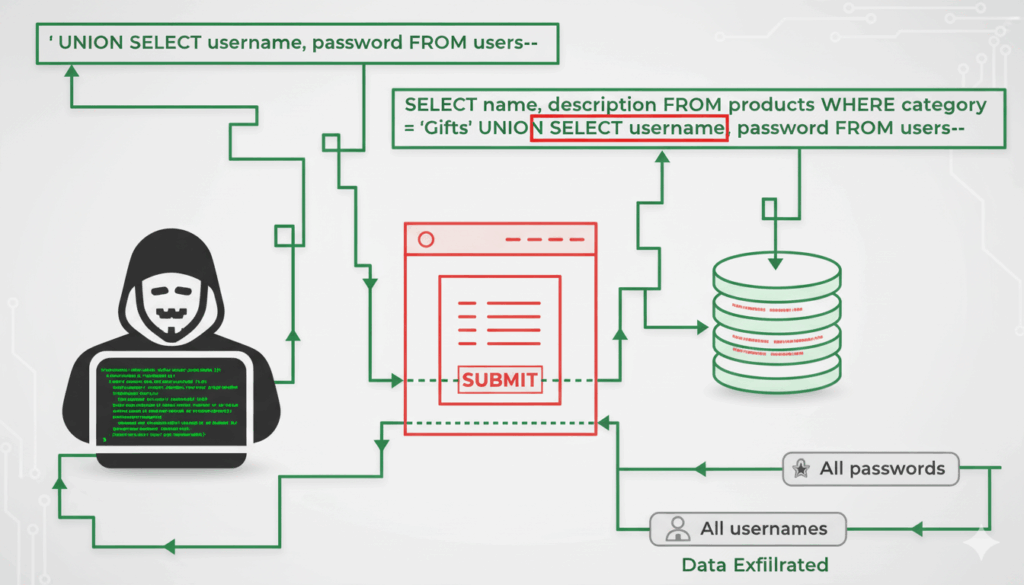

Was ist ein Filter-Bypass in der Cybersicherheit?

In der Cybersicherheit bedeutet Filterumgehung, dass man einen Weg findet, ein Sicherheitssystem zu umgehen, das bestimmte Daten, Dateien oder Netzwerkanfragen blockieren soll - mit Methoden wie der Modifizierung von Nutzdaten, der Verschleierung des Datenverkehrs oder der Ausnutzung von Filterschwächen. Stellen Sie sich einen Sicherheitsfilter wie eine Wache an einem Kontrollpunkt vor: Wenn Sie etwas Verdächtiges zeigen, hält die Wache Sie an. Wenn Sie es verschleiern oder sein Aussehen verändern, kommen Sie vielleicht unbemerkt an ihm vorbei.

Die Umgehung von Filtern ist nicht immer schlecht - ethische Hacker und Sicherheitsprüfer nutzen sie, um Schwachstellen zu finden und den Schutz zu verbessern. Wird er jedoch missbraucht, wird er zu einem Werkzeug für Cyberkriminelle, um Daten zu stehlen, Malware zu installieren oder Systeme zu beschädigen.

Filterumgehungstechniken und Codebeispiele

Code-Verschleierung & Kodierung

Verschlüsselung von Nutzdaten (z. B. Unicode, Base64), um schlagwortbasierte Filter zu umgehen.

Nutzdaten = ""

obfuscated = ''.join(['\\\\u{:04x}'.format(ord(c)) for c in payload])

print(obfuscated)

Packet Crafting

Ändern Sie Paket-Header, IP-Adressen oder Flaggen, um bösartigen Datenverkehr als legitim zu tarnen.

from scapy.all import *

paket = IP(src="192.168.1.100", dst="10.0.0.5")/TCP(dport=80)/"GET / HTTP/1.1"

send(paket)

Alternative Ports & Protokoll-Tunneling

Verwenden Sie nicht standardisierte Ports oder verpacken Sie den Datenverkehr in ein anderes Protokoll, um Einschränkungen zu umgehen.

Socket importieren

s = socket.socket()

s.connect(('ziel.com', 443))

s.send(b'GET /data HTTP/1.1\\r\\nHost: target.com\\r\\n\\r\n')

s.close()

Dateityp Masquerading

Sie betten bösartigen Code in sicher aussehende Dateien ein, um die Erkennung durch Virenschutzprogramme zu umgehen.

os importieren

os.rename('malware.exe', 'photo.jpg')

DNS-Spoofing / Domain-Fronting

Ändern Sie DNS-Einträge oder leiten Sie durch vertrauenswürdige Domänen, um Einschränkungen auf Domänenebene zu umgehen.

print("DNS-Spoofing zur Umleitung von target.com")

Erinnerung an die Sicherheit

Diese Beispiele sind nur für autorisierte Laborumgebungen gedacht. Der Einsatz von Umgehungstechniken ohne Genehmigung ist in den meisten Ländern illegal.

Wie AI Filterumgehungsangriffe erkennt

KI hat die Erkennung von Filterumgehungsversuchen revolutioniert. Im Gegensatz zu statischen, regelbasierten Systemen analysiert die KI-gestützte Anomalieerkennung Verkehrsmuster, Verhaltensanomalien und Nutzdatenattribute, um Umgehungsversuche zu erkennen, die herkömmliche Filter übersehen.

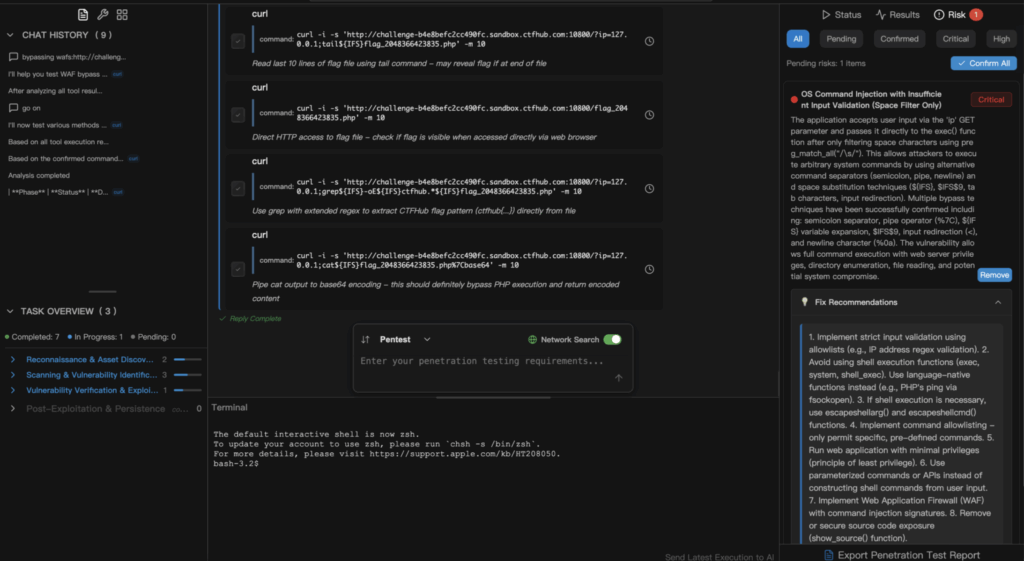

Penligent geht mit dieser Fähigkeit noch weiter:

- Befehle in natürlicher Sprache wie "Auf WAF-Umgehungsversuche prüfen" machen Skripting oder die manuelle Einrichtung von Tools überflüssig.

- Sein KI-Agent wählt aus über 200 integrierten Sicherheitstools (Nmap, SQLmap, Nuclei usw.) aus, plant und führt adaptive Tests durch.

- Penligent prüft Schwachstellen, entfernt falsch-positive Meldungen und priorisiert Bedrohungen für eine effiziente Schadensbegrenzung.

- Generiert sofort ausführliche Berichte über Abhilfemaßnahmen und unterstützt die Zusammenarbeit in Echtzeit.

Im Gegensatz zu herkömmlichen Scannern lernt Penligent ständig dazu, indem es die Strategien von Angreifern vorhersagt und die Abwehrmaßnahmen anpasst, bevor neue Umgehungstechniken Schaden anrichten.

Schlussfolgerung

Die Umgehung von Filtern ist neutral; ihre Auswirkungen hängen von der Absicht und der Berechtigung ab. Das Verständnis dieser Methoden ermöglicht eine proaktive Verteidigung gegen sich entwickelnde Bedrohungen. Tools wie Penligent machen fortschrittliche, adaptive Sicherheit für mehr Teams zugänglich - und verwandeln Erkennung in Prävention in der heutigen KI-gestützten Cybersicherheitswelt.