Por qué "java pdf exploit" sigue siendo tendencia

"Java PDF exploit"es un término de búsqueda que la gente utiliza cuando está preocupada por PDF maliciosos que desencadenan vulnerabilidades en Lectores de PDF o abuso Funciones Java/JavaScript en la cadena de documentos. Los PDF pueden entrañar riesgos desde múltiples ángulos: JavaScript incrustado, errores de análisis en los lectores o generadores de PDF inseguros que ingieren datos controlados por atacantes. Los investigadores llevan años documentando estos problemas, desde Ataques a PDF basados en JavaScript y entrega de exploit-kits a recientes renderizado y abusos del generador. Intigriti+4SentinelOne

En resumen: aunque PDF no se diseñó para ejecutar código arbitrario, defectos de aplicación en lectores y ecosistemas comunes lo han convertido en un señuelo fiable en intrusiones reales. Las notas históricas y los escritos sobre amenazas de proveedores y laboratorios confirman este patrón.

Lo que intentan los atacantes frente a lo que necesitan los defensores

A los atacantes les encantan los PDF porque un solo archivo adjunto puede combinar ingeniería social con errores de análisis del lado del cliente. Ocultan cargas útiles con ofuscación/codificaciónapalancamiento Acciones de JavaScripto explotar discrepancias del analizador sintáctico en aplicaciones y navegadores. Sin embargo, los defensores no necesitan código de exploits, sino validación segura:

- reconocer señales (creación inesperada de procesos Java, acceso sospechoso al sistema de archivos, llamadas de retorno de red extrañas);

- reproducir el comportamiento de forma controlada;

- barco correcciones prioritarias rápido. (Véanse los análisis recientes y clásicos sobre los PDF maliciosos y su detección). CentinelaUno+1

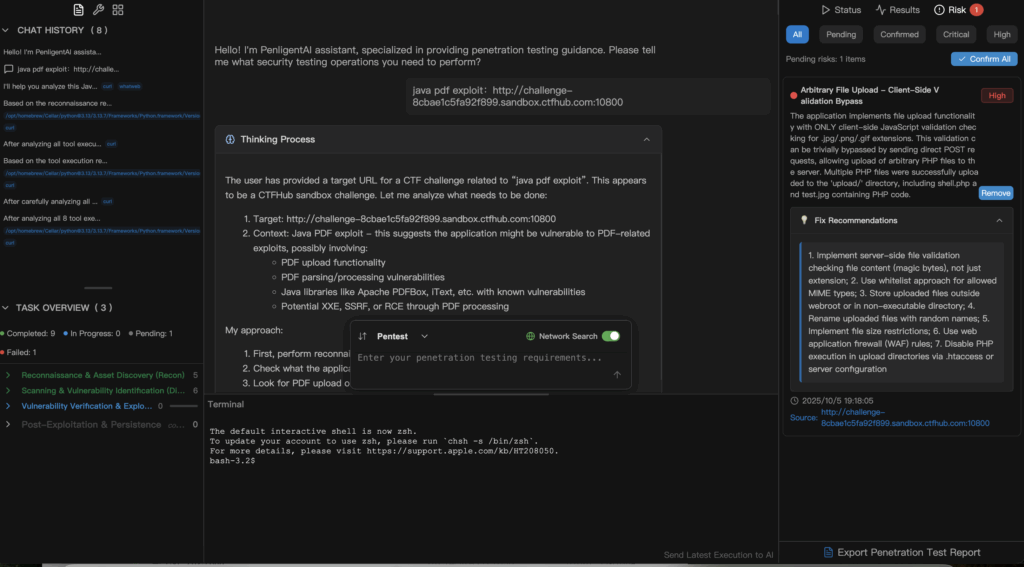

Una demostración defensiva: validación en lenguaje natural en Penligent

Así es como los equipos pueden demostrar el riesgo de forma segura-con sin línea de comandos ni scripts:

Paso 1 - Prompt, in plain English

"Compruebe el endpoint de mi laboratorio en busca de patrones de exploits java pdf. Utilice sólo diagnósticos seguros. Marca la actividad anormal del proceso Java, las acciones PDF sospechosas y cualquier devolución de llamada de red".

Paso 2 - Penligent convierte la solicitud en una prueba desinfectada

Penligent orquesta sondas controladas contra una imagen de laboratorio, simulando las rutas de manipulación del PDF sin ejecutando código de explotación real. Busca los mismos indicadores que destacan los investigadores (acciones JS, anomalías del analizador sintáctico, peculiaridades del generador) y correlaciona las señales en tiempo real. 2PuertoSwigger+2

Paso 3 - Resultado factible

Usted obtiene orientaciones claras y prioritarias sobre las medidas correctoras:

- objetivos de parches y versiones (endurecimiento del lector/OS);

- desactivar riesgos PDF JavaScript siempre que sea posible;

- apriete controles de entrada en generadores de PDF;

- añadir detecciones para proceso/archivo/red comportamientos comúnmente vistos en PDFs maliciosos. (Los escritos de proveedores y laboratorios recomiendan sistemáticamente parchear los lectores y desactivar las funciones de riesgo). Microsoft

De esta forma, transformas un titular aterrador en validación repetible-sin cargas peligrosas, sólo señales defendibles y soluciones rápidas.

Lista de comprobación práctica

- Lectores de parches y SO (seguimiento de CVE para Acrobat/Reader y sus bibliotecas PDF). CVE

- Desactivar PDF JavaScript si el negocio lo permite; audite las acciones de "apertura/lanzamiento". CISA

- Generadores PDF Harden (desinfección de entradas controladas por el usuario; comprobación de abusos de SSRF/plantillas). Intigriti

- Detectar anomalías (procesos Java generados por lectores, salidas inesperadas de la red, escrituras extrañas de archivos). Medio+1

- Educar a los usuarios (los PDF no fiables siguen siendo uno de los principales vectores de phishing; desactive la apertura automática). Informes recientes muestran que las campañas basadas en PDF siguen evolucionando. Thoughtworks

Pruébelo usted mismo (indicaciones en lenguaje natural para Penligent)

- "Ejecutar una validación segura de exploit java pdf en mi VM de prueba. Sin cargas útiles reales; recoger señales de proceso/archivo/red y proponer correcciones."

- "Auditar nuestros endpoints generadores de PDF en busca de riesgos de inyección/SSRF y elaborar un plan de mitigación". Intigriti

- "Compruebe si la configuración y las versiones de Adobe Reader en todos los puntos finales reducen la exposición a los problemas conocidos de PDF JS". CISA