Introducción

En ciberseguridad, fuerza bruta se refiere a un intento metódico y exhaustivo de adivinar credenciales o claves criptográficas hasta conseguirlo. Es una técnica fundamental para las operaciones de los equipos rojos, las pruebas de penetración y los ejercicios de recuperación de contraseñas. La fuerza bruta no es "magia de hacking"; es la operacionalización de la persistencia y la búsqueda sistemática dentro de unos límites definidos. Desde los ataques de diccionario hasta los enfoques híbridos que aprovechan la IA, la fuerza bruta demuestra cómo el cálculo iterativo puede superar las defensas humanas y del sistema.

Incluso en la era de la automatización y la IA, la fuerza bruta sigue siendo relevante. Enseña a los ingenieros la exposición de la superficie de ataque, la eficacia de la política de contraseñas y los mecanismos de limitación de velocidad. Además, las modernas plataformas de seguridad basadas en IA se basan en estas técnicas para orquestar ataques de forma controlada, auditable y reproducible.

Por qué es importante la fuerza bruta

La fuerza bruta sirve tanto de herramienta de prueba práctica como de referencia conceptual. Pone de manifiesto los puntos débiles de la autenticación, mide la entropía de las políticas de contraseñas y valida controles defensivos como la limitación de velocidad, AMFy mecanismos de bloqueo.

Dimensiones clave de la pertinencia:

- Validación de los controles de seguridad - Confirma si las defensas resisten intentos de ataque exhaustivos.

- Campo de entrenamiento de IA - Proporciona datos empíricos para agentes de pruebas de penetración basados en IA.

- Alineación de equipos rojos y azules - Une la comprensión de la técnica ofensiva con la aplicación de la estrategia defensiva.

Clasificación y capacidades de las herramientas de fuerza bruta

Las operaciones de fuerza bruta pueden clasificarse por objetivo, estrategia y nivel de automatización.

| Categoría | Función principal | Rasgos de capacidad | Ejemplos de herramientas |

|---|---|---|---|

| Adivinar contraseña | Intentar contraseñas de usuarios contra cuentas | Diccionario e híbrido, ejecución paralela, gestión de reintentos | Hidra, Medusa, Patator |

| Descifrado de llaves | Recuperar claves criptográficas | Aceleración en la GPU, mutación basada en reglas, distribuida | John el Destripador, Hashcat, Caín y Abel |

| Ataques a formularios web | Puntos finales de inicio de sesión por fuerza bruta | Conocimiento de los límites de tarifa, gestión de sesiones, gestión de CAPTCHA | Burp Suite Intruder, OWASP ZAP, wfuzz |

| Ataques de protocolo | Atacar protocolos como SSH, RDP, FTP | Agrupación de conexiones, reintento automático, ajuste sigiloso | Ncrack, THC-Hydra, BruteSSH |

La ingeniería en la práctica: Operacionalización de la fuerza bruta

La operacionalización garantiza la reproducibilidad, auditabilidad y escalabilidad de las pruebas de fuerza bruta.

Prácticas clave:

- Contratos de salida: salidas estructuradas (JSON / SARIF / esquema personalizado) incluyendo parámetros, marcas de tiempo, resultados.

- Ejecución en contenedores: ejecute cada herramienta en entornos aislados.

- Microservicios y bus de mensajesEnvolver herramientas como trabajos invocables remotamente, encadenar vía Kafka/RabbitMQ.

- Integración CI/CD: desencadenan ataques en fases controladas.

- Pruebas y pista de auditoría: comando de captura, stdout/stderr, código de salida, información del host.

Ejemplo Python - intentos de contraseña en paralelo y salida JSON unificada:

import subproceso, json, concurrent.futures, os, tiempo

TARGETS = ["10.0.0.5", "10.0.0.7"]

RESULT_DIR = "./out"

os.makedirs(RESULT_DIR, exist_ok=True)

def ejecutar_bruto(herramienta_cmd):

meta = {"cmd": tool_cmd, "started_at": time.time()}

try:

proc = subprocess.run(tool_cmd, stdout=subproceso.PIPE, stderr=subproceso.PIPE, timeout=600, text=True)

meta.update({

"rc": proc.returncode,

"stdout": proc.stdout,

"stderr": proc.stderr,

"duration": time.time() - meta["started_at"]

})

except Exception as e:

meta.update({"rc": -1, "stdout": "", "stderr": str(e), "duration": time.time() - meta["started_at"]})

devolver meta

def objetivo_bruto(objetivo):

hydra_cmd = ["hydra", "-L", "usuarios.txt", "-P", "contraseñas.txt", f "ssh://{objetivo}"]

hashcat_cmd = ["hashcat", "-m", "0", "hashes.txt", "wordlist.txt"]

res = {"target": objetivo, "runs": {}}

res["ejecuciones"]["hidra"] = run_brute(hidra_cmd)

res["ejecuciones"]["hashcat"] = run_brute(hashcat_cmd)

devolver res

def main():

out = {"generado_at": time.time(), "resultados": {}}

con concurrent.futures.ThreadPoolExecutor(max_workers=4) como ex:

futures = {ex.submit(brute_target, t): t for t in TARGETS}

for fut in concurrent.futures.as_completed(futures):

t = futuros[fut]

out["resultados"][t] = fut.result()

con open(f"{RESULT_DIR}/brute_results.json", "w") como fh:

json.dump(out, fh, indent=2)

if __name__ == "__main__":

main()

Penligent: Pentesting inteligente con más de 200 herramientas de hacking

Penligent transforma los flujos de trabajo de fuerza bruta y pentesting más amplios en procesos auditables orquestados por IA. Al analizar instrucciones en lenguaje natural, la plataforma selecciona automáticamente las herramientas adecuadas (incluidos motores de fuerza bruta como Hydra/Hashcat), valida los resultados, prioriza los riesgos y genera informes profesionales.

Ejemplo:

Comando: "Comprobar subdominio X para contraseñas débiles y la exposición SSH"

Flujo de trabajo: descubrimiento de activos → enumeración de puntos finales → diccionario/fuerza bruta híbrida → verificación → generación de informes. Todos los metadatos, registros y resultados se registran para garantizar la trazabilidad.

En las canalizaciones CI/CD, Penligent garantiza una retroalimentación de seguridad continua: cualquier cambio en el código o la infraestructura desencadena exploraciones específicas, los hallazgos de alta prioridad generan tickets y se adjuntan automáticamente directrices de mitigación. De este modo, los ataques de fuerza bruta se operacionalizan de forma segura dentro de los estándares de cumplimiento corporativo.

Hardening playbook - controles de ingeniería priorizados

Matriz rápida de prioridades

| Prioridad | Controlar | Impacto | Esfuerzo |

|---|---|---|---|

| P0 | Aplicar la AMF a todas las cuentas con privilegios | Muy alta | Bajo-Medio |

| P0 | Bloqueo de credenciales filtradas conocidas (HIBP) en el momento de la autenticación | Muy alta | Medio |

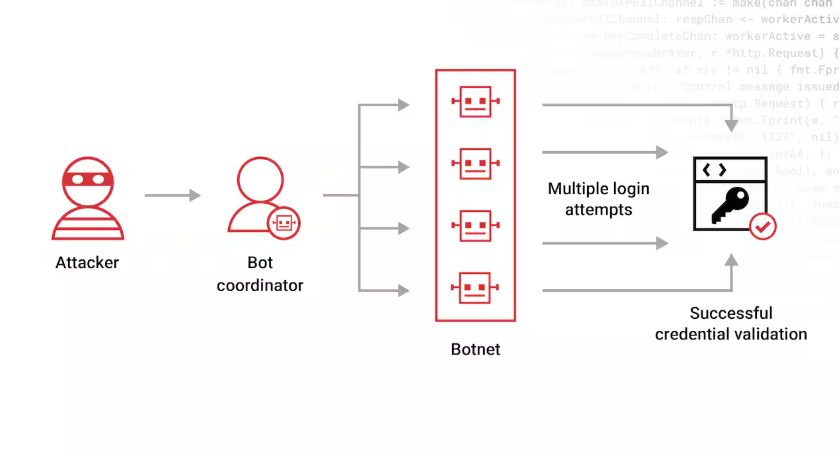

| P0 | Limitación de velocidad adaptable + gestión de bots en puntos finales de autenticación | Muy alta | Medio |

| P1 | Hashing de contraseña fuerte (Argon2id con parámetros ajustados) | Alta | Bajo |

| P1 | Detecciones SIEM de anomalías multiIP / de velocidad | Alta | Medio |

| P2 | Puntuación de riesgos de sesiones y dispositivos (SSO/motor de riesgos) | Medio | Medio-Alto |

| P2 | Reglas WAF + páginas de desafío para flujos sospechosos | Medio | Medio |

| P3 | Cuentas canarias / trampas de engaño para el relleno de credenciales | Medio | Medio |

| P3 | Harden SSH / RDP (hosts de salto, acceso condicional) | Medio | Bajo-Medio |

Aplicación de la autenticación multifactor (AMF): políticas prácticas

- Política: MFA obligatorio para todas las funciones privilegiadas y para todo el personal que acceda a las consolas de aprovisionamiento/infra/UI. Extender gradualmente a todos los usuarios. Preferir métodos resistentes al phishing (FIDO2/WebAuthn, llaves hardware) para los administradores.

- Consejos de aplicación:

- Para SSO (OIDC/SAML), se requiere

acroauthnContextClassRefque denota MFA. - Imponga la autenticación escalonada para las acciones de riesgo (cambio de contraseña, creación de clave API).

- En el caso de las aplicaciones heredadas que no admiten la AMF de forma nativa, utilice un SSO o proxy que aplique la AMF.

- Para SSO (OIDC/SAML), se requiere

- SupervisiónSeguimiento de % de usuarios con privilegios con MFA activado, intentos fallidos de MFA y eventos de step-up. Alerta si > X% de inicios de sesión privilegiados carecen de MFA.

Bloquear credenciales filtradas conocidas - Ejemplo de integración de HaveIBeenPwned (HIBP)

- Acérquese a: Al registrarse y en cada inicio de sesión (o cambio de contraseña), compruebe la contraseña del candidato con un feed de contraseñas filtradas. Utilice la API HIBP de anonimato k para evitar el envío de la contraseña completa. Si se observa que la contraseña no es correcta, bloquéela y fuerce la rotación.

- Flujo de anonimato k de HIBP (esquema):

- Calcular SHA-1(contraseña) → prefijo (5 primeros caracteres hexadecimales) y sufijo.

- Consulta

https://api.pwnedpasswords.com/range/{prefix}→ recibir lista de sufijos + recuentos. - Compruebe si su sufijo está presente - en caso afirmativo, trátelo como violado.

- Políticadenegar las N contraseñas más filtradas; opcionalmente, denegar cualquier contraseña con un recuento de filtraciones > umbral (por ejemplo, > 100). Registra las incidencias y notifica a los usuarios.

Boceto de código (Python):

importar hashlib, peticiones

def is_pwned(contraseña):

s = hashlib.sha1(contraseña.codificar('utf-8')).hexdigest().superior()

prefijo, sufijo = s[:5], s[5:]

r = requests.get(f"")

return sufijo en r.texto

# Utilización: al establecer/cambiar la contraseña o comprobar periódicamente las credenciales almacenadas (hash), bloquear si se ha pirateado

Limitación de velocidad adaptable y gestión de bots - configuraciones concretas

- Principioslímite de velocidad por (a) IP, (b) cuenta, (c) IP+cuenta, y (d) ASN/geolocalización. Combine token bucket para tolerancia a ráfagas con backoff progresivo en fallos repetidos.

- Ejemplo de Nginx (límite de tarifa básica por IP):

# nginx.conf snippet

limit_req_zone $binary_remote_addr zone=auth_zone:10m rate=5r/s;

servidor {

location /login {

limit_req zone=auth_zone burst=10 nodelay;

proxy_pass http://auth_service;

}

}

- Cloudflare / WAFGestión de bots: habilite la gestión de bots, establezca un desafío para las puntuaciones sospechosas; cree una regla WAF personalizada para los POST de autenticación con alta velocidad de solicitud.

- Respuesta progresiva: en el primer umbral → servir 429 o CAPTCHA; en gravedad superior → bloqueo temporal / requerir restablecimiento de contraseña.

Bloqueo de cuentas y mitigación de la pulverización de contraseñas: políticas calibradas

- ProblemaEl bloqueo ingenuo por cuenta permite a los atacantes probar la denegación de servicio contra las cuentas. La pulverización de contraseñas evita los bloqueos por cuenta probando unas pocas contraseñas comunes en muchas cuentas.

- Política calibrada recomendada:

- Por cuentadespués de N_failures = 10 fallos en 10 minutos → aumentar el desafío (CAPTCHA / MFA step-up) o bloqueo suave temporal (por ejemplo, 15 minutos).

- Detección de pulverizaciones: si muchas cuentas diferentes muestran fallos únicos desde la misma IP / ASN → activar el acelerador de IP o requerir CAPTCHA en la IP de origen.

- ProgresivaImplementa una política escalonada en lugar de un bloqueo permanente: desafío → MFA → bloqueo temporal → revisión del administrador.

- Ejemplo de regla:

if failures(account) >= 10 && unique_ips(account) >= 5 -> requerir restablecimiento de contraseña y MFA.

Almacenamiento de contraseñas y hashing - Parámetros recomendados de Argon2id

- No utilice: SHA simple o MD5 sin sal. Utiliza KDF modernos. Argon2id se recomienda para sistemas nuevos; si es necesario, se puede utilizar bcrypt.

- Parámetros de referencia sugeridos (orientación 2025):

coste_tiempo = 3,coste_memoria = 64 * 1024KB (64 MB),paralelismo = 2- afinar hacia arriba según lo permita el hardware.- Almacena la sal (≥ 16 bytes) y los parámetros KDF con el hash.

- RotaciónProporciona una ruta de migración - rehash en el siguiente inicio de sesión si los parámetros son obsoletos. Caché/monitorización del tiempo medio de bcrypt/Argon2 para evitar DOS a través de hashing costoso.

SIEM / reglas de detección - Ejemplos de Splunk y KQL

Detectar muchos inicios de sesión fallidos en diferentes cuentas desde la misma IP (indicador de pulverización de credenciales):

index=auth_logs action=failure | stats dc(user) as users, count as failures by src_ip | where users > 20 AND failures>50

Detecte cuentas sospechosas con un alto número de IP únicas en 5 minutos:

index=auth_logs earliest=-5m | stats dc(src_ip) as uniq_ips, count as fails by user | where uniq_ips > 5 AND fails > 10

Ejemplo de KQL (Azure)

Registros

| where ResultType != 0 and TimeGenerated > ago(10m)

| Resumir fallos = count(), distinctIPs = dcount(ClientIP) por UserPrincipalName

| donde fallos > 10 y IP distintas > 4

Gestión de bots e integración WAF - elementos del libro de jugadas

- Implantar una solución de gestión de bots (Cloudflare Bot Management, Akamai, PerimeterX). Vincule la puntuación del bot a la toma de decisiones; por ejemplo, puntuación > 80 → desafío, >95 → bloqueo.

- Para puntos finales de autenticación críticos: establezca reglas WAF para inspeccionar los patrones del cuerpo POST; bloquee las firmas de relleno de credenciales conocidas y limite las IP sospechosas.

- Asegúrese de que los registros de WAF alimentan SIEM con suficiente contexto de solicitud para realizar la validación de repetición/POC.

Engaño y cuentas canarias - amplificación de la detección

- Crea cuentas "canarias" monitorizadas con nombres fuertes pero realistas; cualquier intento fallido contra ellas son amenazas de alta confianza (porque no están en uso normal).

- Instrumentar los canarios para producir alertas de alta prioridad y bloquear automáticamente las IP de origen. Utilice puntos finales de inicio de sesión señuelo que nunca reciban tráfico legítimo.

Pruebas, métricas y SLA: cómo medir el éxito

Indicadores clave

- Tiempo medio de detección (MTTD) de eventos de relleno de credenciales.

- Tiempo medio de respuesta (MTTR) para bloquear las IP de origen / escalar a reparación.

- % inicios de sesión privilegiados con MFA activado.

- Tasa de falsos positivos de las detecciones de fuerza bruta (objetivo < 5% tras el ajuste).

- Número de apropiaciones de cuentas con éxito (objetivo: 0); tiempo transcurrido entre la detección y la contención.

Pruebas

- Programar simulaciones de equipo rojo/ejecuciones de pentest de agentic para validar los controles. Utilizar un entorno de ensayo para pruebas controladas de rociado de credenciales. Integrar la ejecución con libros de jugadas de incidentes.

Conclusión

La fuerza bruta sigue siendo una técnica fundamental, como herramienta didáctica y como necesidad operativa. Si se diseña, supervisa y orquesta con IA, pasa de ser un simple método de ataque a una estrategia de pruebas de seguridad reproducible y auditable. Plataformas como Penligent ilustran cómo la automatización inteligente puede hacer operativa de forma segura la fuerza bruta, integrarla con flujos de trabajo de pentesting más amplios y reforzar continuamente las defensas.