Significado de OAST se mencionan cada vez más en las conversaciones modernas sobre ciberseguridad a medida que las organizaciones se adaptan a las vulnerabilidades que eluden la detección tradicional. En este artículo, nos centramos en Significado de OAST como concepto central de la seguridad de las aplicaciones modernas.Pruebas de seguridad de aplicaciones fuera de banda-y explicar su relevancia, cómo funciona, herramientas comunes, casos de uso de amenazas, prácticas defensivas y código de ejemplo de ataque y mitigación que puede ejecutar directamente o adaptar. Este nivel de detalle está pensado para ingenieros expertos en inteligencia artificial y seguridad construir o defender sistemas complejos.

¿Qué significa OAST en seguridad?

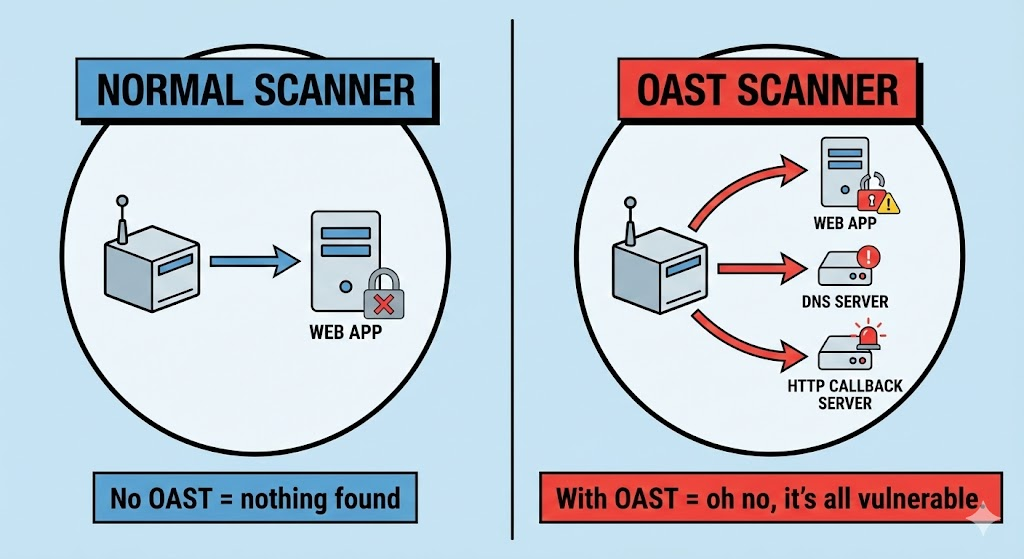

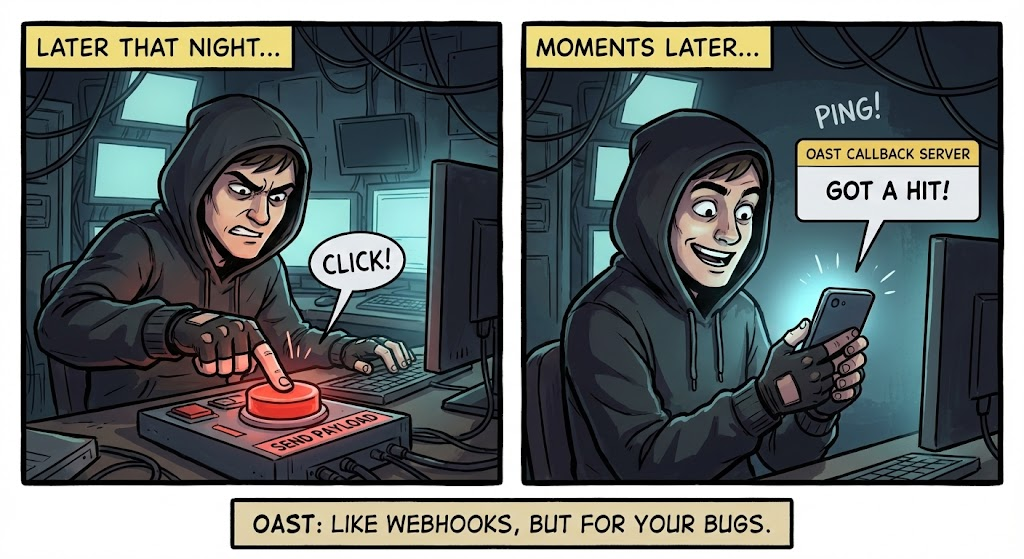

OAST (Pruebas de seguridad de aplicaciones fuera de banda) es una metodología de pruebas que identifica vulnerabilidades observando las interacciones que se producen fuera del ciclo normal de solicitud/respuesta de una aplicación. Las pruebas dinámicas de seguridad de aplicaciones (DAST) tradicionales dependen de las respuestas que se devuelven directamente al comprobador, pero muchas vulnerabilidades -como Inyección SQL ciega, SSRF ciega o XSS ciego-no se manifiestan visibles en las respuestas normales. OAST funciona inyectando una carga útil que desencadena un devolución de llamada a un servidor externo controlado por el probadorque confirma la presencia de vulnerabilidad cuando aparece esa interacción fuera de banda. Oast+1

En herramientas de exploración de seguridad como ZAP y Burp SuiteOAST se ha convertido en una característica esencial que mejora significativamente la detección ciega de vulnerabilidades. Edgescan+1

Cómo funciona OAST: Mecánica y protocolos

Las pruebas OAST suelen incluir estos componentes:

- Interacción única Dominio/Subdominio - Un dominio de resolución asociado únicamente a este ciclo de pruebas, a menudo de un servicio OAST como Interactsh.

- Inyección de carga útil - Carga maliciosa o de prueba que contiene ese dominio único.

- Servidor de control - El sistema externo registra cualquier interacción entrante (consulta DNS, solicitud HTTP, evento SMTP, etc.).

- Lógica de confirmación - Una llamada de retorno o baliza prueba que la aplicación ha procesado la carga útil. HAHWUL

Canales de reacción habituales en las pruebas OAST

| Canal | Cómo funciona | Por qué es importante |

|---|---|---|

| DNS | La aplicación de destino realiza una consulta DNS al servidor OAST | Funciona incluso en entornos de salida restringida |

| HTTP(S) | El objetivo realiza una petición web al dominio OAST | Confirma una interacción más profunda |

| SMTP / LDAP / SMB / Otros | Varios protocolos para enriquecer los datos de interacción | Detecta diversas clases de vulnerabilidades |

Esto permite a OAST descubrir fallos ocultos que los escáneres tradicionales no pueden observar porque sólo examinan la ruta normal del protocolo. Edgescan

Por qué OAST es fundamental en la seguridad moderna

Combinando OAST con DAST, los encargados de las pruebas pueden confirmar vulnerabilidades que no producen respuestas visibles de la aplicación, pero producen efectos secundarios observables en los canales de interacción externos.

PortSwigger destaca que OAST fue revolucionario cuando se introdujo a través de Eructo Colaboradorpermitiendo a Burp detectar nuevas clases de vulnerabilidades ciegas como Blind SQLi o Blind OS command injection. PortSwigger

En 2025, los investigadores de seguridad también identificaron un sofisticado actor de amenazas que ejecutaba una infraestructura OAST personalizada en Google Cloud para buscar y explotar Más de 200 CVE diferentes en campañas a gran escalaque ilustra cómo se puede abusar de las técnicas OAST cuando la automatización masiva se une a la explotación de vulnerabilidades. Noticias sobre seguridad IoT OT

Herramientas y plataformas compatibles con OAST

Muchas herramientas de seguridad modernas tienen soporte OAST integrado:

- Soporte ZAP OAST: Escuchadores incorporados para interacciones DNS/HTTP(S) e integración con BOAST, Interactsh, etc. ZAP+1

- Colaborador de Burp Suite: Proporciona retrollamadas OAST para detectar condiciones ciegas. PortSwigger

- Interactsh: Una potente plataforma abierta para interacciones OAST compatible con numerosos protocolos (DNS, HTTP, SMTP, LDAP, SMB, FTP). HAHWUL

- BOAST: Un servidor diseñado para recoger y notificar eventos de interacción OAST. ZAP

Estas plataformas ayudan a los ingenieros de seguridad a capturar devoluciones de llamada y confirmar vulnerabilidades sin depender únicamente de las pruebas en banda.

Escenarios prácticos de OAST y modelos de amenazas

OAST es especialmente útil para identificar vulnerabilidades ciegasEn este caso, un atacante puede desencadenar una acción en el servidor y la única prueba es que el servidor se ha puesto en contacto con un servicio externo.

Algunos ejemplos son:

- SSRF ciego - El servidor no devuelve datos al atacante, sino que realiza peticiones HTTP/DNS salientes.

- Inyección ciega de comandos - El servidor ejecuta código que activa el tráfico saliente en lugar de mostrar la salida.

- XSS ciego - El script persistente desencadena un comportamiento de devolución de llamada cuando se ejecuta en contextos de víctima. Edgescan

Un defensor de la empresa podría ver una alerta AlphaSOC que muestra el tráfico saliente a un dominio OAST conocido, lo que indica una posible explotación no autorizada o una configuración incorrecta. AlfaSOC

Código de ejemplo: Simulación y detección de OAST

A continuación 5 ejemplos de código de ataque/defensa directa que los ingenieros puedan consultar.

Ejemplo 1: Generación del activador DNS OAST (ataque)

bash

#This payload will trigger a DNS query to the OAST servercurl <http://example.com?callback=uniqueid.oast.pro>

Si el objetivo procesa esta URL y realiza una búsqueda DNS de uniqueid.oast.proel servidor OAST registrará la consulta.

Ejemplo 2: Supervisión de la devolución de llamada OAST con Python

python

from flask import Flask, request

app = Flask(**nombre**)

@app.route("/callback", methods=["GET"])

def callback():

print("Interacción OAST:", request.remote_addr, request.args)

return "", 200

app.run(host="0.0.0.0", port=8080)

Despliega este sencillo servidor y registra su dominio con una entrada DNS para que actúe como oyente OAST externo.

Ejemplo 3: Registro y alerta del tráfico OAST

python

importar registro

def log_oast_event(evento):

logging.basicConfig(level=logging.INFO)

logging.info(f "OAST callback from {event['ip']} with data {event['data']}")

Utilice este patrón para integrar alertas de devolución de llamada en canalizaciones SIEM.

Ejemplo 4: Filtrado del tráfico saliente (Defensa)

bash

#Bloquear dominios OAST comunes a nivel de cortafuegosiptables -A OUTPUT -d oast.fun -j DROP iptables -A OUTPUT -d oast.pro -j DROP iptables -A OUTPUT -d oast.site -j DROP

Esto ayuda a reducir las devoluciones de llamada OAST no autorizadas desde servidores internos.

Ejemplo 5: Rechazo de patrones de interacción no fiables

python

# Inspector de solicitudes simplificadas

def is_untrusted_interaction(request):

if "oast" in request.host:

devolver True

devolver False

Integre esta función en la lógica WAF para marcar y bloquear puntos finales de devolución de llamada sospechosos.

Estrategia defensiva más allá del código

Aunque los controles a nivel de código son esenciales, los ingenieros de seguridad deben adoptar defensas holísticas:

- Control del tráfico de salida - Aplicar políticas de denegación por defecto para conexiones salientes con reglas allow-list.

- Bloquear dominios OAST conocidos en cortafuegos perimetrales.

- Supervisar el tráfico DNS y HTTP para dominios de devolución de llamada inusuales que se asemejan a las cargas útiles OAST.

- Integrar OAST en los flujos de trabajo de las pruebas (escaneado DAST + OAST) para encontrar proactivamente vulnerabilidades ciegas.

El bloqueo de salida amplio reduce el impacto de los métodos de explotación ciegos cuando las aplicaciones procesan inadvertidamente entradas no seguras. HAHWUL

OAST frente a DAST/SAST tradicional

| Método de ensayo | Detecta fallos ciegos | Requiere servidor externo | Caso típico |

|---|---|---|---|

| SAST | No | No | Análisis de patrones de código |

| DAST | Limitado | No | Exploración basada en respuestas |

| OAST | Sí | Sí | Pruebas basadas en devolución de llamada/efecto secundario |

OAST mejora las pruebas dinámicas al revelar problemas que sólo se manifiestan a través de efectos secundarios fuera del ciclo de respuesta HTTP.

Campañas reales con técnicas OAST

Investigaciones recientes han descubierto una infraestructura OAST privada alojada en Google Cloud utilizados por las amenazas para atacar a más de 200 CVE con herramientas de exploración modificadas y devoluciones de llamada OAST. Esto demuestra que los atacantes explotan cada vez más vulnerabilidades ciegas a escala y la necesidad de que los defensores detecten estos patrones. Noticias sobre seguridad IoT OT

Esto también significa que los defensores pueden necesitar distinguir el tráfico legítimo de las pruebas de seguridad de los patrones de devolución de llamada maliciososespecialmente cuando los atacantes imitan las IP de los proveedores de la nube.

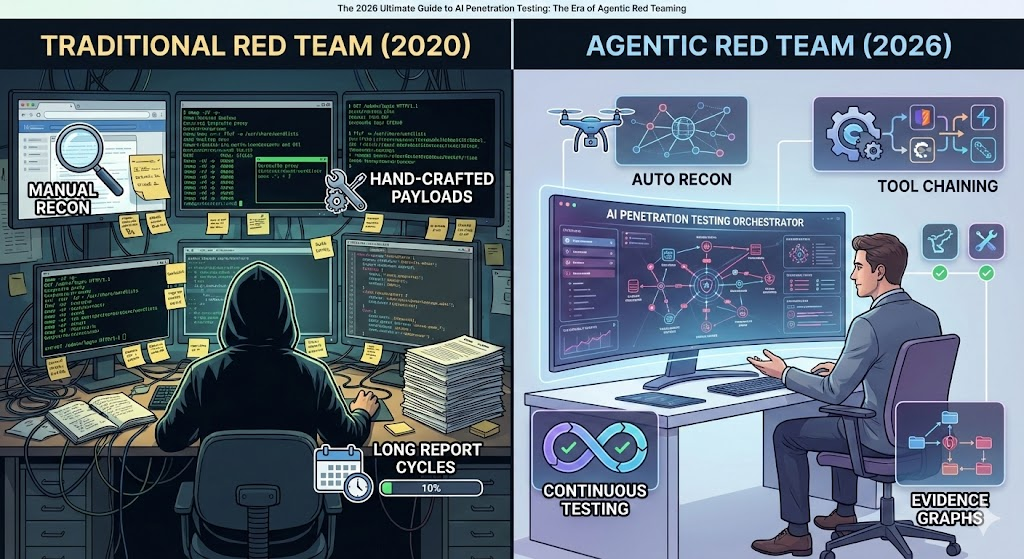

Integración de pruebas de seguridad basadas en IA - Penligent

Para los equipos de ingeniería modernos, los escáneres automatizados tradicionales pueden pasar por alto sutiles vulnerabilidades ciegas. Plataformas como Penligente añadir valor mediante:

- Generar Cargas útiles OAST asistidas por IA con patrones adaptativos

- Cartografía de las superficies de aplicación en las que pueden producirse interacciones ciegas

- Correlación de las pruebas de devolución de llamada entre protocolos para priorizar los riesgos reales.

- Integración de pruebas OAST en procesos CI/CD para la detección precoz

Las capacidades de IA de Penligent ayudan a descubrir "señales débiles" de vulnerabilidades ciegas que las reglas estáticas no pueden captar fácilmente, mejorando la seguridad general de las aplicaciones.

Conclusión

Comprender Significado de OAST-Out-of-Band Application Security Testing- es crucial para los ingenieros que crean aplicaciones seguras. Al aprovechar los métodos OAST junto con DAST y SAST, los equipos de seguridad pueden encontrar vulnerabilidades asíncronas ciegas que son invisibles para el análisis tradicional basado en respuestas. Con las herramientas, las prácticas de codificación y los controles de red adecuados, los ingenieros pueden detectar y defenderse de las técnicas de explotación que dependen de las devoluciones de llamada de OAST, lo que refuerza la resistencia de las aplicaciones frente a las amenazas en constante evolución.