En el panorama moderno del ciberataque y la ciberdefensa, la escalada de privilegios vertical frente a la horizontal es mucho más que una etiqueta técnica en los informes de las pruebas de penetración; representa un reto de seguridad más profundo que abarca la arquitectura del software, la gestión de identidades y el control de accesos. Una vez que los atacantes traspasan los límites de los privilegios -ya sea vertical u horizontalmente- pueden saltarse los mecanismos de aislamiento, acceder a los principales depósitos de datos confidenciales e incluso adquirir la capacidad de alterar parámetros críticos del sistema. Para los profesionales dedicados a las pruebas de penetración, el descubrimiento automatizado de vulnerabilidades y las herramientas de seguridad inteligente, comprender las diferencias intrínsecas y las amenazas reales de estos dos modos de ataque es esencial para mantener una defensa eficaz en un entorno de amenazas en rápida evolución.

¿Qué es la escalada de privilegios?

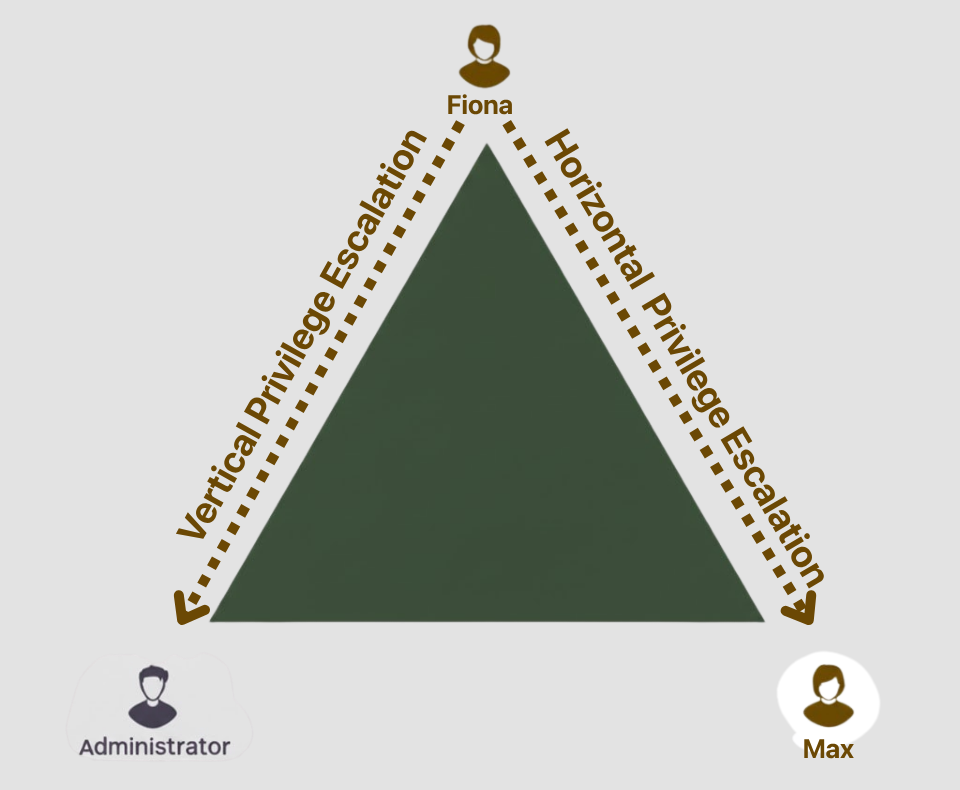

La escalada de privilegios se refiere a un atacante que obtiene acceso o capacidades más allá del alcance de sus permisos legítimos. Esta escalada puede ser vertical (ascendiendo a un nivel de privilegio superior) u horizontal (expandiéndose lateralmente para acceder a recursos y datos pertenecientes a otras cuentas del mismo nivel de privilegio).

Diferencias clave entre la escalada de privilegios vertical y horizontal

Escalada vertical de privilegios

La escalada vertical de privilegios se produce cuando un atacante pasa de una cuenta con pocos privilegios -como un usuario normal, un invitado o una cuenta de prueba- a un nivel de privilegios superior, como administrador del sistema, root o superusuario. Este cambio tiene graves consecuencias porque otorga control directo sobre los aspectos más críticos del sistema: modificar la configuración de seguridad, acceder y exportar bases de datos sensibles, gestionar o eliminar cuentas de usuario y ejecutar comandos que normalmente están reservados a roles privilegiados.

En muchos casos, el punto de entrada es un punto final con privilegios elevados que se ha pasado por alto o un panel de administración protegido de forma inadecuada, lo que deja a los usuarios con pocos privilegios una vía para escalar. También puede ser el resultado de fallos en el sistema operativo, como vulnerabilidades de desbordamiento del búfer del núcleo o problemas de elusión de privilegios en versiones obsoletas. La explotación de estos fallos permite a los atacantes saltar los límites de seguridad estándar en un solo movimiento.

# Explotación de una vulnerabilidad de escalada de privilegios local (ejemplo: Linux Dirty Pipe CVE)

searchsploit tubería sucia

gcc exploit.c -o exploit

./exploit

# Verificar privilegios elevadoswhoami

# Salida esperada: root

Esta es una demostración simplificada de cómo un atacante, partiendo de un shell con pocos privilegios, podría explotar una vulnerabilidad local conocida de escalada de privilegios (como por ejemplo Tubería sucia) para obtener permisos de root.

Escalada horizontal de privilegios

La escalada horizontal de privilegios se produce completamente dentro del mismo nivel de privilegios. El atacante no cambia el rol de su cuenta, pero obtiene acceso a datos o funcionalidades que pertenecen a otros usuarios con privilegios equivalentes. Esto suele aprovecharse de las deficiencias en la lógica de autorización -como que las API backend no comprueben en cada solicitud si el usuario está autorizado a acceder al recurso- o de los fallos en la generación y gestión de testigos de sesión que permiten la suplantación mediante el intercambio o la falsificación de testigos.

En las pruebas de penetración, estos problemas suelen aparecer como identificadores de objetos predecibles o modificables. Por ejemplo, en una plataforma de comercio electrónico, si la URL de detalle del pedido es https://shop.com/order?id=1001simplemente modificando el id puede exponer la información de los pedidos de otros usuarios.

# Petición original (usuario actual viendo su propio pedido)

GET /pedido?id=1001 HTTP/1.1

Proveedor: shop.com

Cookie: session=abc123

# Petición modificada (intentando acceder al pedido de otro usuario)GET /order?id=1002 HTTP/1.1

Hospedador: shop.com

Cookie: session=abc123

# Si el servidor devuelve los detalles del pedido de otro usuario, existe una vulnerabilidad horizontal de escalada de privilegios.

Esto demuestra que un atacante accede a los datos de otro usuario simplemente alterando un parámetro en la solicitud, sin ningún cambio en el nivel de privilegio.

Escalada de privilegios vertical frente a horizontal

| Tipo | Descripción en inglés | Ejemplo |

|---|---|---|

| Vertical | Pasar de un nivel de privilegios bajo a uno alto para ampliar el control | Un usuario normal explota un fallo para convertirse en administrador del sistema |

| Horizontal | Acceder a datos/funciones de cuentas de pares dentro del mismo nivel de privilegios | Un usuario que modifica un ID para ver los archivos privados de otro usuario |

Técnicas y escenarios comunes para descubrir vulnerabilidades verticales y horizontales

Cuando se busca una escalada de privilegios vertical, los evaluadores suelen centrarse en descubrir puntos finales de administración expuestos, API de privilegios elevados mal configuradas o fallos de escalada local no parcheados en el sistema operativo. En cambio, las pruebas de escalada horizontal de privilegios se centran en los fallos de la lógica de autorización, los ID de objetos predecibles expuestos y la gestión inadecuada de sesiones.

En una prueba de penetración contra una plataforma financiera, los investigadores descubrieron que los titulares de cuentas con privilegios bajos podían ver directamente los datos de las transacciones de otros clientes, una vulnerabilidad horizontal de libro de texto. Una investigación posterior reveló que se podía acceder al panel de administración de la plataforma sin autenticación adicional, un caso clásico de escalada vertical. La combinación de ambos tipos de escalada de privilegios aumentó significativamente el impacto potencial.

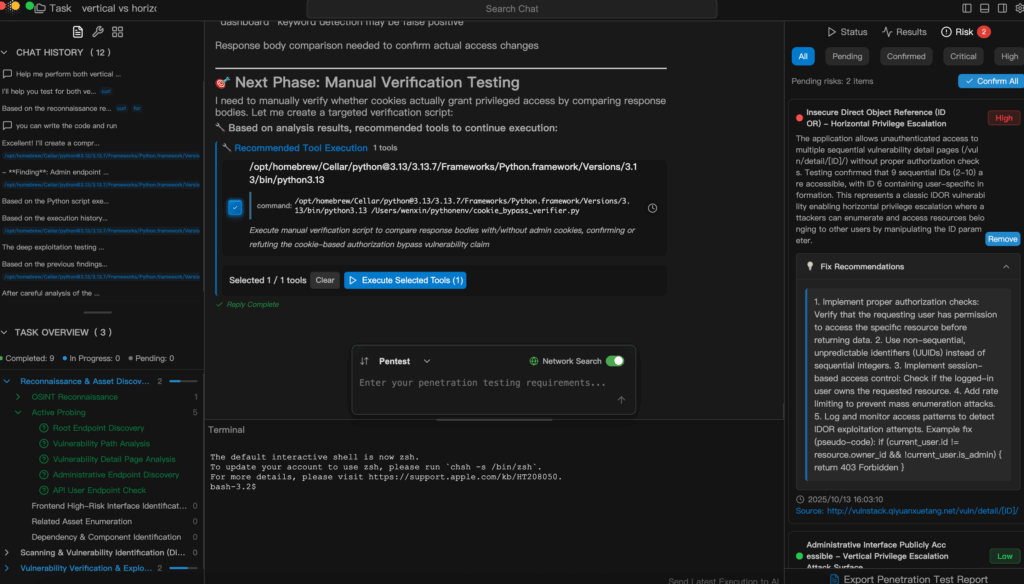

Aprovechar Herramientas inteligentes para el descubrimiento de vulnerabilidades verticales y horizontales

Tradicionalmente, para detectar estas vulnerabilidades había que hacer malabarismos con varias herramientas manualmente y correlacionar los resultados uno mismo. Las plataformas inteligentes de pruebas de penetración como Penligente han revolucionado este proceso. Al emitir un comando en lenguaje natural, Penligent selecciona y ejecuta automáticamente las herramientas adecuadas, como SQLmap o Nuclei-valida las vulnerabilidades, filtra los falsos positivos y genera un plan de corrección priorizado. Esto permite la detección de escaladas verticales y horizontales casi en tiempo real, transformando la forma en que los equipos de seguridad identifican y gestionan los riesgos críticos de escalada de privilegios.

Medidas eficaces para hacer frente a la escalada vertical y horizontal de privilegios

La defensa frente a estas dos categorías sigue basándose en estrategias fundamentales: aplicar el principio del mínimo privilegio, implantar controles de acceso estrictos y coherentes, y mantener una supervisión y auditoría continuas. Sin embargo, como los sistemas modernos evolucionan rápidamente con frecuentes actualizaciones de sus características, la superficie de ataque también cambia.

La defensa más eficaz combina el descubrimiento proactivo de vulnerabilidades con la corrección verificada. Plataformas como Penligent no sólo permiten a los equipos de seguridad encontrar y validar rutas de escalada verticales y horizontales en una fase temprana, sino también priorizar las correcciones y coordinarlas de forma colaborativa. Al comprender que las rutas de ataque tienen tanto altura y amplitudLos defensores pueden adoptar una arquitectura defensiva multicapa y multidireccional.