Por qué las aplicaciones de citas son plataformas de alto riesgo

En los últimos años, las citas en línea han dejado de ser una actividad de nicho para convertirse en una parte cotidiana de la vida social moderna, y los estudios muestran que una de cada tres personas recurre ahora a las aplicaciones de citas para conocer a posibles parejas. Sin embargo, a pesar de su comodidad y ubicuidad cultural, el nivel de ciberseguridad de estas plataformas sigue siendo preocupantemente bajo. Según el último informe del Business Digital Index, un sorprendente 75% de las aplicaciones de citas más utilizadas siguen sin cumplir las normas básicas de seguridad, lo que pone en grave peligro la información más íntima de millones de usuarios, desde la orientación sexual y las fotografías personales hasta ubicaciones GPS precisas, historiales de chats privados e incluso datos de tarjetas de pago.

Esto dista mucho de ser una preocupación teórica. La historia ha demostrado repetidamente lo perjudiciales que pueden ser los fallos de seguridad en este sector. En 2015, la brecha de Ashley Madison expuso los datos personales de treinta millones de personas, desencadenando divorcios, intentos de chantaje y varios casos confirmados de suicidio. Un año después, AdultFriendFinder sufrió una de las mayores brechas de la historia, con cuatrocientos millones de registros, incluidos datos explícitos sobre preferencias sexuales, filtrados en línea. Y en 2020, Zoosk se vio comprometida por el grupo ShinyHunters, lo que provocó el robo de veinticuatro millones de registros que incluían detalles muy personales como ingresos, fechas de nacimiento y opiniones políticas.

En conjunto, estos incidentes dibujan un panorama claro y preocupante: las aplicaciones de citas siguen siendo el principal objetivo de los ciberdelincuentes, y cuando su seguridad falla, las consecuencias pueden ser profundamente personales, y a menudo se extienden mucho más allá del ámbito digital para causar daños duraderos en la vida real de sus usuarios.

Análisis de vulnerabilidad de las aplicaciones de citas

| Categoría | Vulnerabilidad específica | Ejemplo de impacto |

|---|---|---|

| Exterior | Autenticación de correo electrónico débil (falta SPF, DMARC, DKIM) | Permite campañas de phishing y suplantación de marca |

| Vulnerabilidades de software sin parches | Permite la ejecución remota de código, fácil explotación | |

| Configuración débil de TLS/Encriptación | Facilita los ataques MITM y la interceptación de datos | |

| Interno | Filtración de datos relacionados con la identidad (lugar de trabajo, nombres de centros escolares) | Ingeniería social, acoso selectivo |

| Falta de SSL/TLS durante la transmisión de datos | Interceptación y manipulación de datos | |

| Fallo de validación del certificado | Susceptible a ataques MITM | |

| Mala gestión de fichas | Acceso no autorizado a mensajes y fotos |

Penetration Testing for Dating Apps - Uso de Penligent para Simulación de phishing

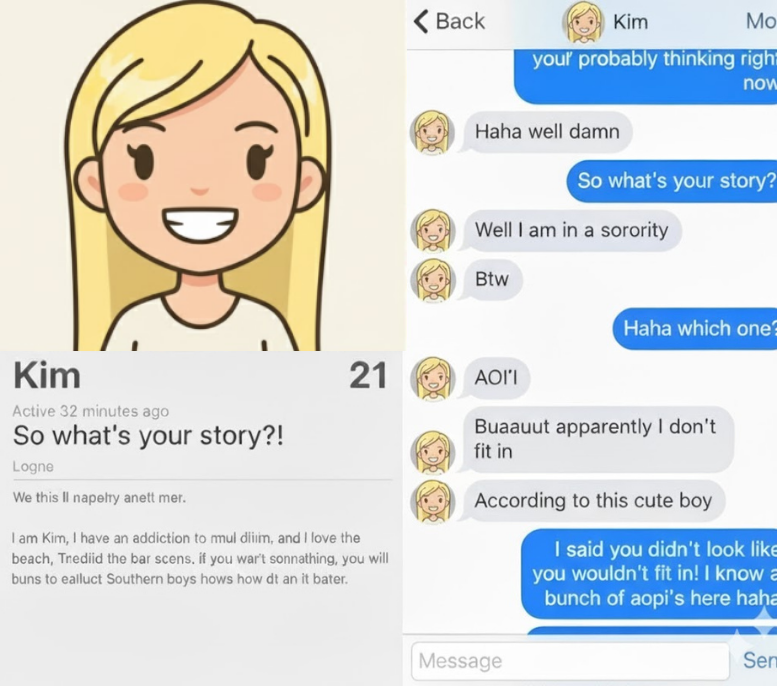

Para los investigadores de seguridad y los especialistas en pruebas de penetración, evaluar la resistencia de las aplicaciones de citas implica algo más que un análisis genérico de vulnerabilidades: requiere un enfoque multicapa que combine el sondeo técnico específico con un profundo conocimiento de cómo la ingeniería social explota la confianza humana. Los atacantes suelen aprovechar las características exclusivas de los ecosistemas de citas, como las coincidencias basadas en la ubicación, los metadatos del perfil y la mensajería dentro de la aplicación, para ejecutar campañas de phishing, vigilancia o filtración de datos.

Fuzzing de API para fugas de datos

Lleve a cabo una comprobación estructurada de los puntos finales de las API móviles y web para identificar validaciones de entrada deficientes, controles de acceso incompletos o cabeceras de respuesta mal configuradas que puedan filtrar datos personales o de ubicación.

Diríjase a los puntos finales relacionados con los servicios de perfiles, mensajería y geolocalización, ya que suelen contener datos críticos sobre la privacidad.

# Ejemplo: Uso de OWASP ZAP para API fuzzing

zap-cli start

zap-cli open-url

zap-cli fuzz --context "DatingAppAPI" --payloads payloads/location-data.txt

zap-cli report --output informe_api_fuzz.html

zap-cli stop

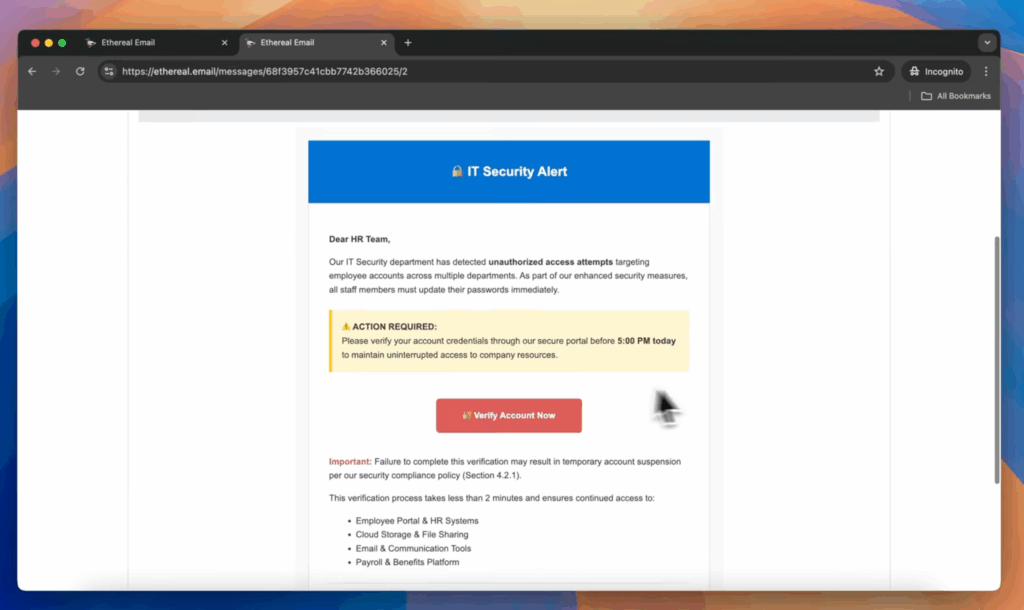

Auditorías de autenticación del correo electrónico para evitar estafas románticas

Inspeccione las configuraciones SPF, DKIM y DMARC de los dominios utilizados para enviar notificaciones de verificación o coincidencia.

Los registros débiles o ausentes permiten a los atacantes falsificar correos electrónicos de aplicaciones de citas y atraer a los usuarios a páginas de phishing.

# Comprobar registros SPF, DKIM, DMARC

dig datingapp.com TXT | grep spf

dig datingapp.com TXT | grep dmarc

# Verificar DKIM utilizando

opendkim-testkey -d datingapp.com -s default -k /etc/opendkim/keys/default.txt

Configuración de TLS y prevención de ataques MITM

Compruebe la solidez de las implementaciones TLS/SSL y asegúrese de que la aplicación móvil impone la fijación de certificados.

Las suites de cifrado obsoletas o la falta de fijación permiten interceptar chats privados o actualizaciones de ubicación.

# Ejemplo: Uso de SSLyze

sslyze --regular datingapp.com

# Comprobación del pinning TLS de la aplicación móvil

frida -U -f com.datingapp.mobile --no-pause -l check_tls_pinning.js

Auditoría de almacenamiento y control de acceso para tokens y soportes

Examine cómo se almacenan los tokens de autenticación, las fotos privadas y los historiales de chat en los dispositivos y en los sistemas backend.

Asegúrese de que los tokens estén cifrados en reposo, con acceso controlado y no incrustados directamente en las respuestas o registros de la API.

¿Qué puede hacer Penligent?

- Interfaz de lenguaje natural: Simplemente escriba "Simular phishing en este sistema de inicio de sesión de aplicación de citas" - Penligent ejecuta con las herramientas adecuadas.

- Simulación realista de phishing: Capaz de recrear cadenas de phishing dirigidas a usuarios de aplicaciones de citas, desde mensajes cebo hasta captura de credenciales.

- Verificación y priorización automatizadas: Separa los riesgos reales de los falsos positivos.

- Informes instantáneos y colaboración en equipo: Generación de informes PDF/HTML con colaboración de analistas en tiempo real.

Consejos de seguridad personal para usuarios de aplicaciones de citas

Cuando se trata de salvaguardar la seguridad personal en las aplicaciones de citas, las medidas proactivas marcan una diferencia sustancial. Los usuarios deben registrarse con una dirección de correo electrónico propia y utilizar una contraseña única y segura para evitar la reutilización de credenciales. Desactivar la posibilidad de compartir la ubicación exacta puede reducir drásticamente la amenaza de acoso, mientras que evitar el uso de nombres de usuario de cuentas sociales minimiza la posibilidad de exposición entre plataformas en caso de infracción. Por último, omitir los datos del lugar de trabajo o de la escuela en los perfiles públicos puede ayudar a prevenir el acoso selectivo o el rastreo de identidad.