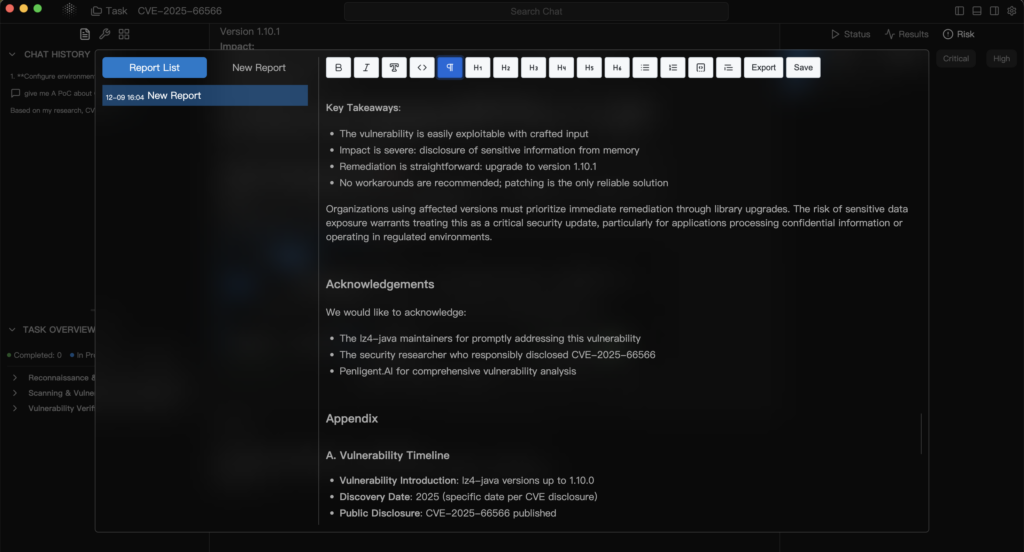

El suelo de cristal de la infraestructura de IA: Un profundo análisis forense de CVE-2025-66566

En el rápido ascenso de la IA Generativa, la comunidad de seguridad ha desarrollado una forma de visión de túnel. Hemos pasado la mayor parte de tres años obsesionados con la inyección de prompts, la inversión de modelos y el envenenamiento de pesos, ataques dirigidos al "cerebro" de la IA. Sin embargo, CVE-2025-66566una vulnerabilidad crítica revelada este trimestre, sirve como violento recordatorio de que el "cuerpo" de nuestra infraestructura de IA -las aburridas tuberías de datos de alto rendimiento- se está pudriendo desde dentro.

Para el ingeniero de seguridad experto en IA, CVE-2025-66566 no es simplemente un parche de biblioteca; representa un fallo sistémico en la forma en que la computación de alto rendimiento (HPC) prioriza la latencia sobre la seguridad de la memoria. Este artículo ofrece un desglose técnico exhaustivo de la vulnerabilidad, su devastación específica en las arquitecturas RAG (Retrieval-Augmented Generation) y cómo los sistemas inteligentes de defensa automatizada como Penligent.ai se están convirtiendo en obligatorias para la supervivencia.

Anatomía de una filtración: Deconstrucción de CVE-2025-66566

Para comprender la gravedad de CVE-2025-66566Para ello, debemos mirar por debajo de las capas de abstracción de Python y PyTorch, hasta llegar a los mecanismos de intercambio de bytes de las capas de interoperabilidad de JVM y C++ que alimentan los motores de big data.

La vulnerabilidad reside en las bibliotecas de compresión de alto rendimiento (que afectan específicamente a lz4-java ampliamente incluidas en las herramientas de ecosistemas de datos) utilizadas para optimizar el tráfico de red y la E/S de disco. En un esfuerzo por evitar la sobrecarga de CPU de la recolección de basura (GC) y la asignación de memoria, estas bibliotecas utilizan agresivamente Reciclaje de búferes y Memoria fuera de la pila (DirectByteBuffers).

El mecanismo del "búfer sucio

El fallo es una condición de carrera entre la validez de los datos y la lógica de reutilización del búfer. Cuando un sistema de alto rendimiento, como un broker de Kafka o un nodo de ingestión de Vector Database, procesa un flujo de registros comprimidos, asigna una "losa" de memoria reutilizable.

En una implementación segura, esta losa se pone a cero (0x00) antes de escribir nuevos datos. Sin embargo, CVE-2025-66566 explota un error lógico en el safeDecompressor donde el método outputLength no impone un estado limpio para el archivo resto del búfer.

Considere el siguiente desglose simplificado de la lógica vulnerable:

Java

`// Representación conceptual de la vulnerabilidad CVE-2025-66566 public class VulnerableDecompressor { // Un buffer persistente y local al hilo reutilizado para reducir la presión GC private byte[] sharedBuffer = new byte[1024 * 1024]; // Buffer de 1MB

public byte[] descomprimir(byte[] entrada comprimida) {

// Paso 1: Descomprimir los datos en el buffer compartido

// VULNERABILIDAD: La librería asume que el llamador sólo leerá

// hasta 'bytesWritten' e ignora los datos sucios que quedan en el buffer.

int bytesWritten = nativeDecompress(compressedInput, sharedBuffer);

// Paso 2: El sistema devuelve una vista del buffer

// Si la aplicación posterior (por ejemplo, un indexador de búsqueda) lee más allá de

// 'bytesWritten' debido a un error de cálculo de longitud separado,

// o si el buffer es serializado completamente, se produce el LEAK.

return Arrays.copyOfRange(sharedBuffer, 0, bytesWritten);

// Nota: En muchos frameworks de copia cero (Netty/Spark), la copia se omite,

// pasando la referencia cruda 'sharedBuffer' aguas abajo.

}

}`

Si Transacción A descomprime un aviso sensible que contiene el SSN de un usuario (ocupando los bytes 0-500), y posteriormente Transacción B (un atacante) envía una carga útil minúscula que sólo ocupa los bytes 0-10, los bytes 11-500 del búfer todavía contienen el SSN de la transacción A.

Un atacante puede aprovecharse de ello enviando "micropagos" -paquetes comprimidos que se expanden a tamaños muy pequeños-, "raspando" de hecho el residuo de la losa de memoria, trozo a trozo.

La crisis de las bases de datos vectoriales: Por qué la IA es el objetivo principal

¿Por qué CVE-2025-66566 una crisis de seguridad de la IA en lugar de un problema genérico de backend? La respuesta está en la arquitectura de las pilas de IA modernas, en concreto RAG (Generación mejorada por recuperación).

Los sistemas RAG se basan en gran medida en bases de datos vectoriales (como Milvus, Weaviate o Elasticsearch) y almacenes de características. Estos sistemas están diseñados para una cosa: Velocidad extrema. Para recuperar las incrustaciones en menos de un milisegundo, recurren casi exclusivamente a archivos mapeados en memoria y a una compresión agresiva.

El "fantasma de la incrustación

Imagina un escenario en una plataforma SaaS Multi-Tenant que aloja bases de conocimiento corporativas:

- La víctima: Un profesional sanitario carga un PDF con el diagnóstico de un paciente. El modelo de incrustación lo convierte en un vector y almacena los metadatos de texto sin procesar en la base de datos de vectores, comprimidos mediante LZ4.

- La vulnerabilidad: La base de datos vectorial utiliza un grupo de hilos para la ingesta. El subproceso de trabajo que gestiona los datos sanitarios reutiliza un búfer de 4 MB.

- El Atacante: Un inquilino malicioso en el mismo clúster compartido envía un flujo de alta frecuencia de solicitudes de inserción "nop" (sin operación) o consultas malformadas diseñadas para provocar errores de compresión o escrituras parciales.

- La Exfiltración: Debido a CVE-2025-66566La respuesta de la base de datos vectorial al atacante (tal vez un registro de errores o una confirmación de consulta) incluye inadvertidamente un "volcado de memoria" a continuación de la respuesta real.

- El impacto: El atacante recibe una cadena hexadecimal que, al descodificarla, contiene fragmentos del diagnóstico del paciente de la operación anterior de la víctima.

Cuadro: Infraestructuras en peligro

| Componente | Función en la pila de IA | CVE-2025-66566 Riesgo de explotación | Nivel de impacto |

|---|---|---|---|

| Apache Spark | Procesamiento de datos / ETL | Los archivos aleatorios (datos intermedios) suelen contener PII y están comprimidos. | Crítica (Volcado masivo de datos) |

| Kafka / Pulsar | Streaming contextual en tiempo real | Los registros de temas aprovechan LZ4; los consumidores pueden leer bytes sucios de los intermediarios. | Alta (Secuestro de flujos) |

| BD vectoriales | Memoria a largo plazo para LLM | Los procesos de creación de índices reutilizan los búferes de forma agresiva. | Crítica (Fuga entre inquilinos) |

| Modelo de servicio | API de inferencia | Compresión de la carga útil HTTP (solicitud/respuesta). | Medio (Sesión Bleed) |

El fracaso del análisis estático (SAST)

Uno de los aspectos más frustrantes de CVE-2025-66566 para los ingenieros de seguridad es la invisibilidad del fallo para las herramientas tradicionales.

Las herramientas SAST (Static Application Security Testing) estándar analizan el código fuente en busca de patrones erróneos conocidos (por ejemplo, inyección SQL, claves codificadas). Sin embargo, CVE-2025-66566 no es un error de sintaxis. Es un error de gestión de estado profundamente enterrado en una dependencia transitiva (una biblioteca utilizada por una biblioteca utilizada por tu framework).

Además, las herramientas de análisis de la composición del software (SCA) pueden indicar la versión de la biblioteca, pero no pueden decirle si el ruta de código vulnerable es realmente accesible en su configuración específica. Puede que parchee la librería, pero si la configuración de su JVM fuerza un asignador de memoria diferente, puede que siga expuesto o, por el contrario, puede que esté parcheando en pánico un sistema que en realidad no está utilizando la librería vulnerable. safeDecompressor método.

Necesitamos un cambio de paradigma de "Escanear código" a "Probar comportamiento".

Pruebas de penetración inteligentes: El nuevo estándar

Aquí es donde el concepto de Pruebas de penetración inteligentes se convierte no sólo en un lujo, sino en un requisito para la seguridad de MLOps. Ya no podemos confiar en pentesters humanos para comprobar manualmente cada límite de búfer en un clúster distribuido, ni podemos confiar en fuzzers tontos que simplemente lanzan basura aleatoria a una API.

Necesitamos agentes que entiendan la semántica de la solicitud.

Salvar las distancias con Penligent.ai

En el contexto de fallos lógicos complejos como CVE-2025-66566plataformas como Penligent.ai representan la próxima evolución de la seguridad ofensiva. Penligent no se limita a "escanear", sino que funciona como un red-teamer autónomo de IA.

¿Cómo abordaría un agente inteligente CVE-2025-66566 ¿De otro modo?

- Fuzzing consciente del contexto: En lugar de enviar bytes aleatorios, el motor de Penligent entiende el protocolo de marcos LZ4. Puede construir deliberadamente tramas válidas que se descomprimen a longitudes específicas, calculadas matemáticamente para activar la capacidad de lectura del "búfer sucio". Su objetivo es lógica de la compresión, no sólo el analizador sintáctico.

- Análisis de respuesta diferencial: Un analista humano podría pasar por alto que una respuesta de error de 500 bytes contiene 50 bytes de ruido aleatorio al final. La IA de Penligent analiza la entropía de la respuesta. Reconoce que el "ruido" tiene la estructura estadística de un texto en inglés o JSON, y lo señala inmediatamente como una posible fuga de memoria (Memory Scraping).

- Gráficos de la cadena de suministro: Penligent mapea la ejecución en tiempo de ejecución de su pila de IA. Identifica que mientras se está ejecutando

Mi-AI-App v1.0subyacentekafka-clientsestá invocando la ruta de código nativo vulnerable delz4-javacreando una ruta de reparación priorizada.

Mediante la integración Penligent.ai en la canalización CI/CD, las organizaciones pasan del "Parcheo los martes" a la "Verificación continua". La plataforma comprueba si el exploit es posible en su entorno específicoahorrando cientos de horas de triaje.

Estrategias de reparación y refuerzo

Si ha detectado que su infraestructura es vulnerable a CVE-2025-66566se requiere una acción inmediata. Sin embargo, un simple "bumping de versión" suele ser insuficiente en entornos JAR complejos y sombreados.

El parche (y la verificación)

La principal solución consiste en actualizar las bibliotecas LZ4 afectadas (normalmente a las versiones 1.10.x o superior, según la versión del proveedor).

- Acción: Ejecutar

mvn dependency:tree -Dverboseogradle dependencyInsightencontrar cada instancia. - Advertencia: Muchos marcos de Big Data "sombrean" (agrupan/renombran) dependencias. Podrías tener un LZ4 vulnerable escondido dentro de un

spark-core.jarque los escáneres estándar pasan por alto.

Mitigación en tiempo de ejecución: Relleno cero

Si no puede parchear inmediatamente (por ejemplo, está ejecutando un clúster Hadoop heredado), debe aplicar la higiene de memoria en la capa de aplicación.

- Cambio de código: Envuelve tu lógica de descompresión. Antes de pasar un búfer al descompresor, fuerza una acción

Arrays.fill(buffer, (byte)0). - Coste de rendimiento: Esto introducirá una sobrecarga de CPU de 5-15% en los nodos de ingestión, pero neutraliza por completo el riesgo de fuga de datos.

Segmentación de redes (enfoque de confianza cero)

Suponga que hay una fuga de memoria. Asegúrate de que la fuga no pueda salir del radio de explosión.

- Aislar bases de datos vectoriales en una VPC que tenga sin salida a la Internet pública.

- Implementar mTLS (Mutual TLS) estricto entre servicios. Incluso si un atacante compromete un front-end web, no debería poder enviar bytes sin procesar arbitrarios a la capa de almacenamiento interna.

Supervisión continua con eBPF

Los equipos de seguridad avanzados deben desplegar sondas eBPF (Extended Berkeley Packet Filter) para supervisar los patrones de acceso a la memoria. Las herramientas que buscan lecturas "fuera de los límites" en el nivel del kernel a menudo pueden detectar el comportamiento de un exploit dirigido a CVE-2025-66566 antes de que los datos salgan realmente del servidor.

Conclusión: La era de los gigantes frágiles

La divulgación de CVE-2025-66566 es un momento crucial para la seguridad de la IA. Elimina el glamour de los grandes modelos lingüísticos y revela el frágil andamiaje de décadas de antigüedad que los sustenta. A medida que construimos sistemas que procesan billones de tokens y almacenan petabytes de vectores, el impacto de un solo "desbordamiento de búfer" o "fuga de memoria" aumenta proporcionalmente.

Para el ingeniero de seguridad, la lección es clara: los modelos son tan seguros como las tuberías que los alimentan. Debemos exigir una firma de código rigurosa, lenguajes seguros para la memoria (pasando de C++/Java JNI a Rust siempre que sea posible) y, lo que es más importante, herramientas de validación inteligentes y automatizadas como Penligente que pueden pensar más rápido que los atacantes.

Asegure su infraestructura. Verifique sus dependencias. Y nunca confíes en un búfer que no hayas eliminado tú mismo.

Recursos relacionados de alta autoridad: