La tormenta perfecta en el perímetro

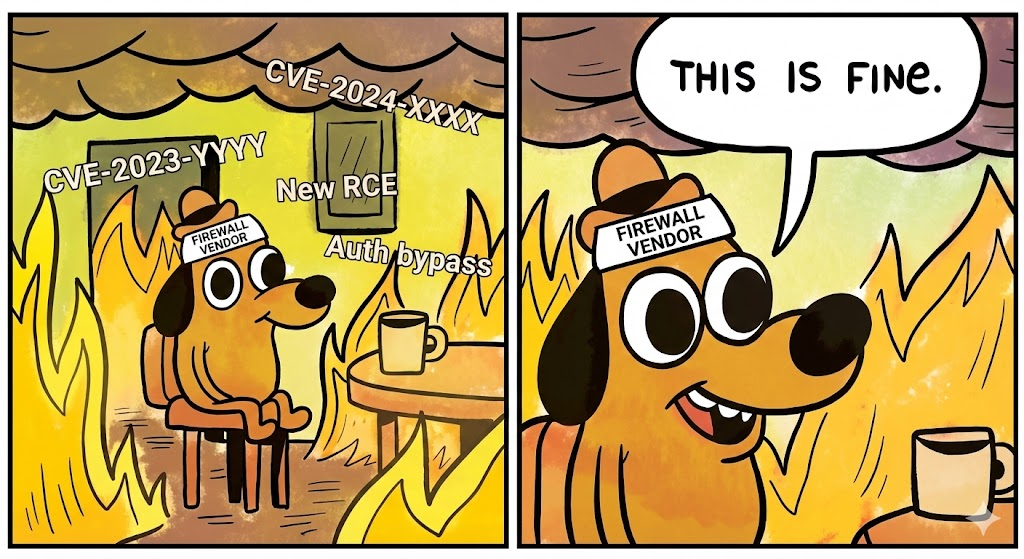

El martes de parches de diciembre de 2025 será recordado como un momento decisivo en la seguridad operativa. La divulgación simultánea de vulnerabilidades críticas por parte de FortinetIvanti y SAP -tres proveedores que forman la base de la infraestructura empresarial- ha creado una crisis sin precedentes. Para los ingenieros de seguridad y los expertos en pruebas de penetración, no se trata de un ciclo rutinario de parches, sino de una prueba de resistencia de las doctrinas de defensa del perímetro.

En Fortinet (CVE-2025-59718/59719), con su puntuación CVSS de 9,8 y su explotabilidad trivial, representan la amenaza más inmediata y grave. Este artículo va más allá de los avisos de los proveedores para ofrecer una profunda disección técnica de las causas fundamentales, explora el devastador panorama posterior a la explotación y defiende la necesidad de una validación activa impulsada por IA, utilizando plataformas como Penligentedurante la crítica "brecha del parche".

Deconstrucción de la vulneración de autenticación de Fortinet: Colapso de la cadena de confianza SAML

Para los actores de amenazas avanzadas y los red teamers, mientras que la ejecución remota de código (RCE) es muy apreciada, una Anulación de autenticación en un dispositivo de seguridad perimetral suele ser estratégicamente superior. Garantiza un acceso inmediato y sin restricciones al "guardián" sin el ruido o la inestabilidad asociados a los exploits de corrupción de memoria.

La revelación de Fortinet de CVE-2025-59718 y CVE-2025-59719 revela un fallo catastrófico en los mecanismos subyacentes de verificación de firmas criptográficas XML dentro de FortiOS, FortiWeb y FortiProxy durante los flujos SSO de FortiCloud.

La causa técnica: CWE-347 y fragilidad de SAML

El protocolo SAML (Security Assertion Markup Language) se basa en un modelo de confianza rígido. El Proveedor de Servicios (SP, el dispositivo Fortinet) debe confiar implícitamente en las aserciones firmadas por el Proveedor de Identidad (IdP, FortiCloud). Esta confianza se aplica matemáticamente a través de firmas digitales XML.

Una implementación segura de SAML requiere un complejo proceso de verificación de varios pasos para el <ds:Signature> dentro de una respuesta SAML:

- Canonicalización XML (C14n): Asegurarse de que el documento XML tiene un formato normalizado antes de realizar el hash para evitar ataques de ordenación de espacios en blanco o atributos.

- Cálculo del Digesto: Hashing de los elementos críticos (como el

<saml:Assertion>) y comparándolo con el compendio almacenado en el bloque de firma. - Verificación de firmas: Utilizar la clave pública de confianza del IdP para verificar el valor de la firma en sí.

La mecánica de la vulnerabilidad:

El software de Fortinet afectado no ejecuta correctamente estos pasos, una manifestación clásica de CWE-347: Improper Verification of Cryptographic Signature.

Lo más importante es que el código vulnerable probablemente realiza una comprobación superficial de la presencia de una estructura de firma o es víctima de técnicas de manipulación de XML DOM. No valida criptográficamente la integridad y el origen del contenido de la aserción con un certificado raíz de confianza. En consecuencia, el dispositivo acepta una aserción falsificada -que puede ser elaborada por cualquier atacante- que garantiza la integridad y el origen del contenido de la aserción. Super Admin privilegios sin credenciales válidas.

Análisis conceptual del código: La lógica rota

El siguiente pseudocódigo ilustra el tipo de falacia lógica que conduce a esta gravedad de vulnerabilidad:

Python

`# Pseudo-código: Comparación de lógica SAML Vulnerable vs. Segura de Fortinet

def process_saml_sso_login(saml_xml_payload): # ----------------- # VULNERABLE PATH (Representación conceptual del fallo) # ----------------- # FLAW 1: Comprobación superficial. Buscando la etiqueta, no validando las matemáticas. if "ds:Firma"en saml_xml_payload: # FLAW 2: Parsing role data from the untrusted XML before validation. user_role = extract_role_from_assertion(saml_xml_payload)

# LA CATÁSTROFE: Conceder poder supremo basándose en información no verificada.

if rol_usuario == 'super_admin':

grant_full_access_no_password()

log_audit("Inicio de sesión SSO exitoso a través de FortiCloud")

devolver

# -------------------------------------------------

# SECURE PATH (Cómo debería funcionar)

# -------------------------------------------------

# 1. Cargar el certificado/clave pública IdP de confianza preconfigurado

trusted_cert = load_root_ca_cert_from_secure_storage()

# 2. Aplicar una validación de firma XML estricta PRIMERO

intentar:

# Este paso DEBE verificar criptográficamente los compendios y valores de firma.

# Cualquier fallo aquí debe resultar en una excepción inmediata.

verifier = XMLSignatureVerifier(certificado_confiable)

verifier.verify_strict(saml_xml_payload)

# Sólo DESPUÉS de una validación exitosa confiamos en el contenido.

user_role = extract_role_from_assertion(saml_xml_payload)

grant_access_based_on_role(rol_usuario)

except SignatureValidationError as e:

deny_access_immediately()

log_security_alert(f "Falsificación de firma SAML detectada: {e}")`

La pesadilla de la postexplotación

Obtener acceso de superadministrador a un cortafuegos de borde FortiGate a través de este bypass es un escenario de "juego final" para la seguridad perimetral. Las implicaciones para la red interna son nefastas:

- Descifrado y duplicación del tráfico: Los atacantes pueden configurar la duplicación de puertos o realizar una captura de paquetes en línea en el propio cortafuegos, recopilando los datos confidenciales que entran o salen de la organización.

- Establecer puertas traseras encubiertas: Utilización de las funciones VPN nativas del cortafuegos para crear túneles persistentes y cifrados de vuelta a la infraestructura C2, eludiendo otros controles de seguridad.

- Lanzadera de movimientos laterales: Utilizar el cortafuegos como punto de pivote de confianza para escanear y atacar servidores internos, a menudo saltándose las ACL internas que confían en la IP del cortafuegos.

- Destrucción de pistas de auditoría: El borrado de registros locales y la interrupción de la alimentación de syslog complican la respuesta a incidentes y el análisis forense.

La reacción en cadena: Amenazas a las infraestructuras críticas de Ivanti y SAP

Aunque Fortinet domina los titulares, las vulnerabilidades concurrentes en Ivanti y SAP ponen de relieve la fragilidad de la cadena de suministro del software empresarial moderno.

Ivanti EPM: Utilización de XSS almacenado (CVE-2025-10573)

Para un experto en pruebas de penetración, un XSS almacenado (CVSS 9.6) podría parecer inicialmente sobrevalorado. Sin embargo, el contexto lo es todo.

Ivanti Endpoint Manager (EPM) es el centro de mando y control para miles de puntos finales empresariales. CVE-2025-10573 permite a un atacante no autenticado enviar un informe de inventario de dispositivos falsificado a través de la API al servidor central de EPM. Cuando un administrador de EPM con privilegios elevados ve este dispositivo en la consola web, la carga maliciosa de JavaScript se ejecuta dentro de la sesión de su navegador.

La cadena de ataque: Llamada API no autenticada -> Almacenar JS malicioso -> Admin Views Dashboard -> Session Hijacking / CSRF -> Toma de control del servidor EPM y despliegue de malware (por ejemplo, ransomware) en todos los endpoints gestionados. Este es un ejemplo de libro de texto de cómo XSS escala a RCE masivo y sistémico.

SAP Solution Manager: Comprometer el núcleo ERP (CVE-2025-42880)

SAP Solution Manager ("SolMan") es el sistema nervioso central que gobierna todo el entorno SAP de una organización. Esta vulnerabilidad CVSS 9.9 de inyección de código permite a los atacantes inyectar código ABAP arbitrario o comandos del sistema operativo a través de un módulo de función habilitado de forma remota debido a la falta de desinfección de entrada. Controlar SolMan equivale a controlar el flujo de datos empresariales, con incalculables consecuencias financieras y operativas.

Más allá de la exploración estática: Validación impulsada por IA en la "brecha de parches"

En la ventana crítica entre la divulgación de vulnerabilidades y el despliegue de parches -la "brecha de parches"- las empresas son muy vulnerables. Confiar en los escáneres de vulnerabilidades tradicionales (como Nessus u OpenVAS) suele ser insuficiente para detectar fallos lógicos sofisticados.

Por qué falla la exploración basada en versiones

Para vulnerabilidades lógicas como la Fortinet SAML Bypass, el tradicional "Banner Grabbing" (identificar vulnerabilidades basándose únicamente en cadenas de versiones de software) es fundamentalmente erróneo:

- Falsos positivos elevados: Un dispositivo puede coincidir con la versión vulnerable pero tener la función específica (SSO) desactivada mediante la configuración.

- Falsos negativos elevados: Si un administrador aplica un hotfix que no altera la cadena de versión visible, los escáneres marcarán incorrectamente el sistema como vulnerable.

- Falta de contexto de configuración: Los escáneres no pueden determinar si el interruptor crítico "Permitir inicio de sesión administrativo mediante FortiCloud SSO" está realmente activo.

Validación de defensa activa con Penligent.ai

Las operaciones de seguridad más duras requieren confirmaciónno sólo sospecha. Aquí es donde las plataformas de pruebas de penetración de nueva generación basadas en IA, como Penligente resultar esencial.

A diferencia de los scripts estáticos, Penligent utiliza agentes de IA que comprenden el contexto de la vulnerabilidad y los mecanismos de explotación. El flujo de trabajo de Penligent para Fortinet CVE-2025-59718 demuestra esta capacidad:

- Reconocimiento inteligente: La IA va más allá del simple escaneo de puertos, analizando las huellas dactilares de respuesta de servicio para identificar con precisión las interfaces de gestión de Fortinet orientadas a Internet.

- Generación de cargas útiles en función del contexto: El modelo de IA entiende la estructura del protocolo SAML. En lugar de enviar datos falsificados que podrían bloquear el servicio, construye dinámicamente una solicitud de autenticación SAML sin firmar especialmente diseñada (una carga útil PoC segura).

- Validación de la explotación segura: El Agente AI intenta reproducir esta petición. Crucialmente, monitoriza el servidor de respuesta conductualno sólo los números de versión. Si el servidor devuelve una cookie de sesión válida o redirige al panel de administración (HTTP 200 OK) en lugar de denegar el acceso (HTTP 403/401), la IA confirma con casi 100% seguridad que la vulnerabilidad está presente y que la configuración está expuesta.

- Lógica de corrección dinámica: Tras la validación, Penligent detiene inmediatamente los intentos de explotación y genera comandos específicos de remediación de la CLI basados en el estado exacto detectado del firmware y la configuración (por ejemplo,

config system global; set admin-forticloud-sso-login disable; end), en lugar de consejos genéricos.

Esta capacidad permite a los equipos de seguridad evaluar con precisión su exposición real al riesgo en toda su superficie de ataque en cuestión de minutos, no días, antes de que los actores de la amenaza puedan movilizarse.

Conclusión

La crisis de seguridad de diciembre de 2025 nos lo recuerda crudamente: los dispositivos perimetrales son a la vez la primera línea de defensa y un punto crítico de fallo. El caso de Fortinet ilustra dolorosamente cómo un error fundamental en la implementación criptográfica puede hacer que costosos cortafuegos de hardware resulten ineficaces frente a un atacante decidido.

Para los ingenieros de seguridad, es necesario actuar de inmediato:

- Auditoría inmediata: Realice un inventario de todos los activos de Fortinet, Ivanti y SAP.

- Parche o mitigación urgente: Si la aplicación inmediata de parches es imposible, aplique mitigaciones temporales oficiales (por ejemplo, desactivar Fortinet SSO).

- Verificar activamente: No confíe ciegamente en los mensajes de "parche exitoso". Utilice herramientas avanzadas como Penligente para sondear activamente las defensas y asegurarse de que los vectores de ataque están realmente cerrados.

- Auditoría forense en profundidad: Revise los registros de los últimos 30 días en busca de eventos de inicio de sesión SAML anómalos o llamadas API sospechosas a interfaces de gestión.

En la era del ataque y la defensa impulsados por la IA, mantener una postura paranoica y validar cada suposición es la única estrategia de supervivencia viable.

Referencias y enlaces de autoridad: