En el panorama basado en datos de 2025, los sistemas de gestión de bases de datos relacionales (RDBMS) siguen siendo la base de la infraestructura empresarial. Para los ingenieros de software y los profesionales de la seguridad, SQL es un arma de doble filo: es la herramienta principal para el análisis de datos y la superficie de ataque más crítica para las filtraciones de datos.

Este Hoja de trucos SQL no es sólo una referencia sintáctica. Es una guía estratégica diseñada para ayudarle a escribir consultas eficientes, diagnosticar cuellos de botella en el rendimiento y reforzar sus aplicaciones contra los sofisticados ataques de inyección que prevalecen hoy en día.

Patrones SQL avanzados para ingenieros

En SELECT * FROM es donde empieza todo el mundo, la ingeniería moderna exige dominar la manipulación de datos complejos.

Expresiones comunes de tabla (CTE)

Los CTE mejoran la legibilidad y permiten la lógica recursiva, esencial para recorrer datos jerárquicos (como organigramas o sistemas de archivos).

SQL

- CTE recursivo para recorrer una jerarquía de categoríasWITH RECURSIVE CategoryPath AS ( SELECT id, name, parent_id, name AS path FROM categories WHERE parent_id IS NULLUNION ALLSELECT c.id, c.name, c.parent_id, CONCAT(cp.path, ' > ', c.name) FROM categories c JOIN CategoryPath cp ON c.parent_id = cp.id ) SELECT FROM CategoryPath;

Funciones de ventana

Las funciones de ventana permiten realizar cálculos en un conjunto de filas de la tabla que están relacionadas de algún modo con la fila actual, sin colapsar el conjunto de resultados, como ocurre con GRUPO POR.

SQL

- Calcular el total actual y clasificar a los usuarios según sus gastosSELECT user_id, order_date, amount, SUM(amount) OVER (PARTITION BY user_id ORDER BY order_date) as running_total, RANK() OVER (ORDER BY amount DESC) as spend_rank FROM orders;

Uniones eficaces

Entender cómo unir conjuntos de datos es fundamental. El mal uso de las uniones es la causa #1 de la lentitud de las consultas de informes.

Lo último en SQL para ingenieros de seguridad: Consultas, optimización y defensa contra inyecciones

SQL

- Unión interna: Sólo registros coincidentesSELECT u.email, o.total FROM users u INNER JOIN orders o ON u.id = o.user_id WHERE o.status = 'completed';

Hoja de trucos para optimizar el rendimiento

Un SQL eficiente no es sólo cuestión de velocidad, sino también de escalabilidad y de evitar la denegación de servicio (DoS) por agotamiento de recursos.

| Técnica | aplicación | Impacto |

|---|---|---|

| Indexación | CREATE INDEX idx_user_login ON users(last_login); | Reduce los escaneos de tablas completas O(N) a búsquedas O(log N). Esencial para DONDE y ÚNASE A columnas. |

| Explicar los planes | EXPLICAR ANALIZAR SELECCIONAR ... | Revela la ruta de ejecución de la consulta (Seq Scan vs. Index Scan). |

| **Evita Select *** | SELECT id, nombre en lugar de SELECCIONAR * | Reduce la E/S de red y el uso de memoria, especialmente con columnas TEXT/BLOB. |

| Paginación | LÍMITE 100 (Utilice la paginación por claves para grandes conjuntos de datos) | Evita cargar millones de filas en la memoria de la aplicación. |

SQL Injection (SQLi) Cheat Sheet - La superficie de ataque

Para los ingenieros de seguridad, comprender la sintaxis de un ataque es el primer paso para la prevención. A continuación se presenta un desglose de las cargas útiles observadas en entornos de producción modernos.

1. Anulación de autenticación y errores lógicos

Los atacantes utilizan la lógica booleana para cortocircuitar las comprobaciones de autenticación.

| Objetivo | Ejemplo de carga útil | Contexto vulnerable |

|---|---|---|

| Bypass de inicio de sesión | OR '1'='1 | SELECT * FROM usuarios WHERE usuario='$u' AND pass='$p' |

| Escalada de funciones | OR role='admin'-- | Sobrescritura de filtros codificados en paneles de administración heredados. |

| Truncamiento de comentarios | admin' -- (SQL) o admin' # (MySQL) | Ignora el resto de la consulta (por ejemplo, las comprobaciones de contraseña). |

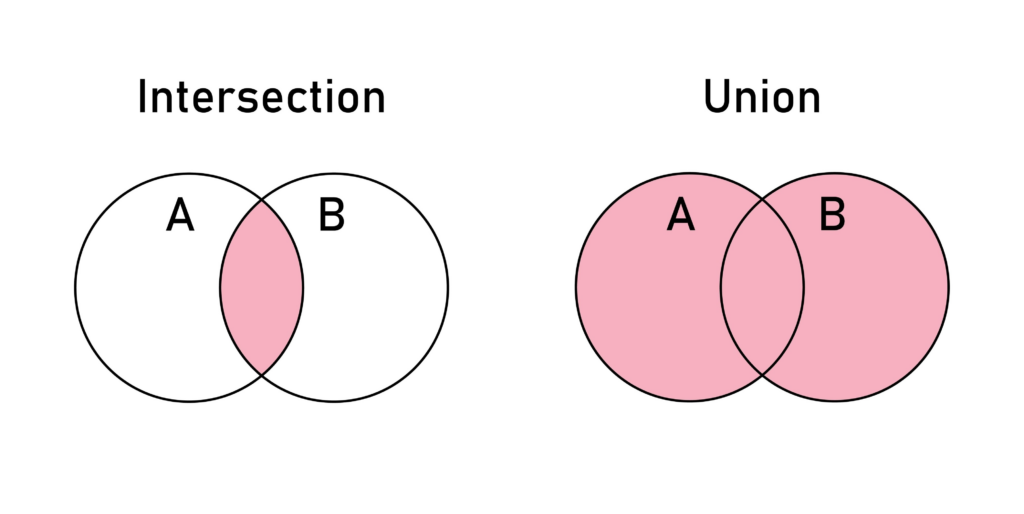

2. Inyección basada en la Unión

Se utiliza para extraer datos de otras tablas cuando los resultados de la consulta son visibles en el frontend.

- Carga útil:

UNION SELECT nombre de usuario, contraseña, null FROM usuarios-- - Riesgo: Volcado completo de la base de datos a través de la interfaz de usuario.

3. Inyección SQL ciega (temporal y booleana)

Cuando la aplicación suprime los errores, los atacantes hacen preguntas verdadero/falso a la base de datos.

- De base booleana:

Y (SELECT 1)=1--(La página se carga normalmente) vsY (SELECT 1)=0--(Falta el contenido de la página). - En función del tiempo:

Y SLEEP(5)--(MySQL) o'; WAITFOR DELAY '0:0:5'--(MSSQL).- Nota: Los ataques basados en el tiempo se utilizan cada vez más para eludir las WAF que filtran los mensajes de error.

4. Impacto en el mundo real: Estudio de caso CVE

CVE-2024-12345 (Ejemplo hipotético de alto impacto):

Un CMS ampliamente desplegado permitía a usuarios no autenticados inyectar SQL a través del parámetro sort_order en una API. Dado que la entrada se concatenaba directamente en la cláusula ORDER BY, los atacantes podían ejecutar Stacked Queries, lo que conducía a la ejecución remota de código (RCE) a través de extensiones de base de datos.

- Lección: Nunca confíes en la entrada, ni siquiera en

ORDENAR PORoGRUPO PORcláusulas.

Estrategias de defensa y refuerzo

La única defensa sólida contra la inyección SQL es separar estructuralmente los datos del código.

1. Consultas parametrizadas (sentencias preparadas)

Esta es la norma de oro. La base de datos trata la entrada del usuario estrictamente como datos, nunca como comandos ejecutables.

Vulnerable (Python):

Python

# PELIGRO: Concatenación directa query = f "SELECT * FROM usuarios WHERE email = '{user_input}'" cursor.execute(query)

Seguro (Python):

Python

# SEGURO: Parametrización cursor.execute("SELECT * FROM usuarios WHERE email = %s", (user_input,))

2. Privilegio mínimo

Asegúrese de que el usuario de la base de datos conectado a su aplicación web sólo tiene SELECCIONE, INSERTAR, ACTUALIZACIÓN, BORRAR permisos. Debe nunca tienen permisos para ELIMINAR TABLA, SUBVENCIÓNo acceder a los archivos del sistema (xp_cmdshell).

Seguridad basada en IA con Penligent

En la era del despliegue rápido de CI/CD, la revisión manual del código no puede detectar todas las construcciones SQL dinámicas o los fallos lógicos.

Penligent.ai transforma el análisis de seguridad de SQL yendo más allá de la simple correspondencia regex.

- Análisis AST consciente del contexto: A diferencia de los linters tradicionales, Penligent analiza el árbol de sintaxis abstracta (AST) de su código. Comprende el flujo de datos, identificando si una variable controlada por el usuario llega a un sumidero de ejecución SQL sin procesar, incluso si pasa por varias funciones.

- Detección de fallos lógicos: Penligent detecta vulnerabilidades lógicas sutiles, como la falta de comprobaciones de autorización en aplicaciones complejas.

ÚNASE Aconsultas o vectores potenciales de DoS en CTEs recursivos no optimizados. - Remediación automatizada: No se limita a señalar el error, sino que sugiere la sintaxis de consulta parametrizada o el método ORM correctos para su marco de lenguaje específico.

Al integrar Penligent en su pipeline, se asegura de que su Hoja de trucos SQL se aplican automáticamente, asegurando la capa de datos antes de que el código llegue a producción.

Conclusión

Dominar SQL requiere un equilibrio entre precisión de ingeniería y vigilancia de la seguridad. Tanto si está optimizando una función de ventana para un cuadro de mandos de análisis como si está corrigiendo una vulnerabilidad de inyección SQL ciega, esta hoja de trucos le servirá de referencia. Mantenga el rendimiento de sus consultas, la parametrización de sus entradas y la automatización de sus pruebas.