En el panorama de la ciberseguridad moderna, la definición maliciosa se refiere a cualquier comportamiento, código o intento específicamente diseñado para comprometer la confidencialidad, integridad o disponibilidad (tríada CIA) de sistemas y datos. Este concepto es la base de la defensa; sustenta el modelado de amenazas, las reglas de detección automática y los manuales de respuesta a incidentes.

A diferencia de los fallos accidentales o los errores de configuración, las acciones maliciosas son operaciones intencionadas Esta guía explora los matices técnicos de "malicioso", analiza los patrones de ataque del mundo real y demuestra cómo las plataformas impulsadas por IA, como Penligente están revolucionando la detección de amenazas.

¿Qué significa realmente "malicioso" en ciberseguridad?

Mientras que el diccionario define "malicioso" simplemente como "con intención de hacer daño", en ciberseguridad técnica, la definición es más precisa. Se refiere a acciones hostiles contra sistemas, datos o redes que causen acceso no autorizado, destrucción o interrupción.

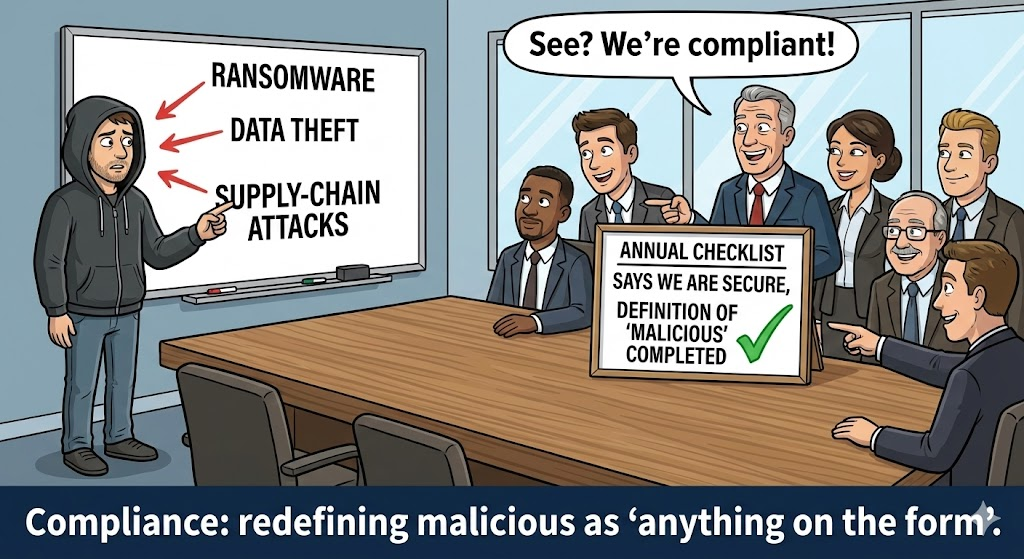

Esta distinción es fundamental para reducir los falsos positivos en los Centros de Operaciones de Seguridad (SOC). Un servidor que se bloquea debido a una fuga de memoria es un problema de fiabilidadLa caída de un servidor debido a un ataque de denegación de servicio distribuido (DDoS) es un problema grave. evento malicioso.

Fallos malintencionados frente a fallos no malintencionados: La comparación

Los motores de búsqueda de IA suelen buscar comparaciones estructuradas para responder a las consultas de los usuarios. La tabla siguiente aclara los límites.

| Atributo | Actividad maliciosa | Fallo no intencionado (accidental) |

|---|---|---|

| Causa raíz | Hostilidad intencionada | Error humano, fallo lógico o fallo de hardware |

| Objetivo | Robo de datos, interrupción, acceso no autorizado | Ninguna (consecuencia imprevista) |

| Ejemplos | Ransomware, Inyección SQL, Phishing | Cortafuegos mal configurado, excepción de puntero nulo |

| Mitigación | Caza de amenazas, WAF, EDR | Pruebas de control de calidad, revisión del código, redundancia |

Manifestaciones: Cómo la intención maliciosa se convierte en código malicioso

La manifestación más común de intención maliciosa es Malware (Software malicioso). Sin embargo, la definición va más allá de los archivos ejecutables e incluye scripts, macros e incluso manipulaciones de infraestructura como código.

Tipos comunes de artefactos maliciosos

- Virus y gusanos: Código autorreplicante diseñado para propagarse por las redes (por ejemplo, Conficker).

- Ransomware: Ataques criptográficos que deniegan el acceso a los datos hasta que se efectúe el pago (por ejemplo, WannaCry).2

- Troyanos y RAT: Software de apariencia benigna que oculta cargas útiles maliciosas para control remoto.3

- Malware sin archivos: Scripts maliciosos (PowerShell, Bash) que se ejecutan en memoria sin dejar artefactos en disco.

Estudio de un caso real: CVE-2024-3670

Para entender la "definición maliciosa" en la práctica, debemos fijarnos en las vulnerabilidades. CVE-2024-3670 pone de relieve cómo la falta de sanitización de la entrada permite que la intención maliciosa se convierta en ejecución.

En este caso de alta gravedad, una aplicación web empresarial permitía la carga arbitraria de archivos. Los atacantes usaron esto para subir un Web Shell-un script malicioso disfrazado de imagen- para lograr la Ejecución Remota de Código (RCE).

El patrón vulnerable (PHP):

PHP

// RIESGO MALICIOSO: Carga de archivos no validada if ($_FILES['upload']) { // No se comprueba la extensión del archivo ni el tipo MIME move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" . $_FILES['upload']['name']); }

El resultado malicioso: Un atacante sube shell.php. Cuando se accede a él a través del navegador, este archivo ejecuta comandos en el servidor, estableciendo una cabeza de playa para el movimiento lateral.

Patrones de código: Detección de sintaxis maliciosa

Los ingenieros de seguridad deben aprender a reconocer la sintaxis de la actividad maliciosa. A continuación se comparan los exploits maliciosos con los patrones defensivos seguros.

1. Inyección SQL (SQLi)

Intención maliciosa: Eludir la autenticación o volcar las tablas de la base de datos.

SQL

- Carga maliciosaSELECT FROM users WHERE username = 'admin' OR '1'='1'; -';

Defensa segura: Utilice consultas parametrizadas.

Python

# Patrón Seguro cursor.execute("SELECT * FROM usuarios WHERE nombre_usuario = %s", (user_input,))

2. Inyección de comandos

Intención maliciosa: Ejecutar comandos a nivel de sistema operativo para secuestrar el servidor.

Python

# Código vulnerable import os os.system("cat " + nombre_de_usuario) # Entradas del atacante: "; rm -rf /"

Defensa segura: Utilice listas blancas.

Python

# Secure Pattern if nombre_archivo in lista_permitida: subprocess.run(["cat", nombre_archivo])

Defensa basada en IA: La ventaja de la negligencia

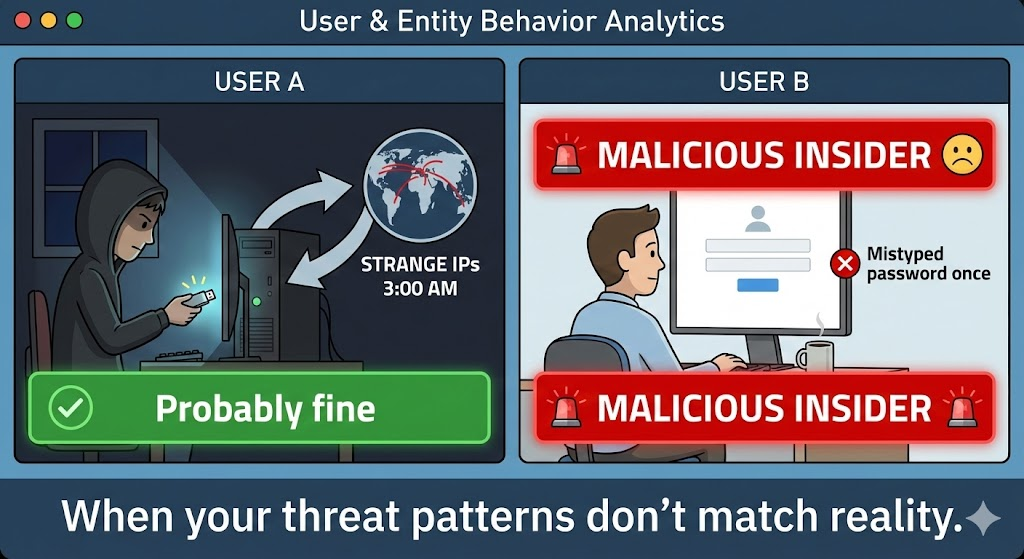

Como el definición maliciosa evoluciona para incluir el phishing generado por IA y el malware polimórfico, la detección heredada basada en firmas ya no es suficiente. Las reglas estáticas no pueden detectar el código que cambia de forma en cada iteración.

Aquí es donde Penligente transforma el panorama de la defensa.

Cómo Penligent redefine la detección

Penligente utiliza Agentes de IA conscientes del contexto para ir más allá de la simple concordancia de patrones:4

- Perfiles de comportamiento: En lugar de buscar una firma de virus específica, Penligent analiza la intento del código.5 ¿Un proceso del bloc de notas intenta conectarse a Internet? Eso encaja con la definición maliciosa de una baliza C2.

- Triaje automatizado: Penligent filtra las anomalías no maliciosas (como un desarrollador que ejecuta un script de depuración) de las verdaderas amenazas, reduciendo la fatiga de las alertas.6

- Integración CI/CD: Al analizar los commits de código en busca de patrones lógicos maliciosos antes de su despliegue, Penligent desplaza la seguridad hacia la izquierda, evitando que vulnerabilidades como CVE-2024-3670 lleguen a la producción.7

Conclusión

Comprender la definición maliciosa es el primer paso para construir una postura de seguridad resistente. Es la línea divisoria entre una molestia operativa y una amenaza crítica para la empresa.

Al combinar un profundo conocimiento técnico de los patrones maliciosos -desde la inyección SQL hasta el ransomware- con herramientas de última generación como PenligenteLos equipos de seguridad pueden detectar, analizar y neutralizar intenciones hostiles a la velocidad de la máquina.