Con una puntuación CVSS de 10,0, la vulnerabilidad "React2Shell" ha hecho añicos el modelo de confianza del ecosistema React. Este artículo ofrece un análisis técnico exhaustivo del exploit, explica por qué... Next.js acaba de lanzar una herramienta de línea de comandos llamada fix-react2shell-next para ayudar a los desarrolladores a detectar y corregir rápidamente la vulnerabilidad de alto riesgo "React2Shell" (CVE-2025-66478).y explora cómo las plataformas de seguridad basadas en IA, como Penligent, están evolucionando para detectar estos complejos fallos lógicos.

Introducción: El colapso de la confianza en la RSC

Para el ingeniero de seguridad experimentado, CVE-2025-66478 no es sólo otra actualización de dependencias. Representa una ruptura fundamental en la arquitectura de Componentes de servidor React (RSC).

La vulnerabilidad permite a atacantes no autenticados ejecutar código arbitrario simplemente enviando un flujo binario manipulado al servidor. El framework deserializa ciegamente este flujo antes de validar la autorización. En respuesta a esta amenaza crítica, Next.js acaba de lanzar una herramienta de línea de comandos llamada fix-react2shell-next para ayudar a los desarrolladores a detectar y corregir rápidamente la vulnerabilidad de alto riesgo "React2Shell" (CVE-2025-66478).. Comprender esta herramienta es esencial para cualquier estrategia de seguridad de respuesta rápida.

Respuesta táctica: Deconstruyendo fix-react2shell-next

Vercel no sólo ha lanzado un parche, sino también un agente de corrección automatizado. En entornos monorepo complejos, la búsqueda manual de cada versión vulnerable de react-server-dom-webpack es una receta para el desastre. En fix-react2shell-next está diseñada para reparar quirúrgicamente el árbol de dependencias.

Cómo funciona la herramienta

Al ejecutar npx fix-react2shell-nextLa herramienta realiza una operación de varias etapas:

- Exploración recursiva de dependencias: No se detiene en la raíz

paquete.json. Atraviesa todo elnode_modulespara identificar dependencias anidadas que podrían depender de versiones vulnerables del renderizador RSC. - Bloqueo determinista de versiones: Impone una ruta de actualización estricta:

- Next.js 15.x pasa a 15.1.9+.

- Next.js 16.x se actualiza a 16.0.7+.

- También actualiza el archivo de bloqueo (

paquete-lock.jsonopnpm-lock.yaml) para garantizar que estos cambios sean inmutables.

- Resolución Canaria: Asigna automáticamente las compilaciones Canary inestables a sus homólogas estables seguras más cercanas, evitando que se rompan las compilaciones durante la ventana de parches de emergencia.

Escenarios de uso

Bash

`# Modo Interactivo (Recomendado para la primera ejecución) npx fix-react2shell-next

Modo automatizado CI/CD (forzar la corrección sin avisos)

npx fix-react2shell-next -fix -json

Modo Auditoría (Comprobar sin modificar)

npx fix-react2shell-next -dry-run`

Anatomía de la vulnerabilidad: La trampa de la deserialización

Para entender la gravedad, debemos fijarnos en el protocolo de cableado. CVE-2025-66478 explota el protocolo Protocolo de vuelo React-el formato binario utilizado para la comunicación servidor-cliente.

La carga maliciosa

El fallo reside en la forma en que el servidor deserializa las "Referencias de Módulo". Un atacante puede crear una carga útil utilizando el método $@ para hacer referencia a módulos internos de Node.js que nunca deben ser expuestos.

Estructura conceptual de explotación:

HTTP

`POST /page HTTP/1.1 Next-Action: a9fa42b4... Content-Type: multipart/form-data; boundary=--WebKitFormBoundary

--WebKitFormBoundary Content-Disposition: form-data; name="1_action_arg"

{"$@1":["$@2",null,{"filepath": "child_process", "name": "exec"}]} // El servidor intenta "hidratar" este objeto, ejecutando la función exec --WebKitFormBoundary-`

Porque esta deserialización ocurre antes de se ejecuta la lógica de la aplicación, el middleware de autenticación (como NextAuth.js) a menudo se omite por completo.

Por qué fracasaron las herramientas de seguridad tradicionales

Las herramientas de seguridad heredadas eran ciegas a este vector de ataque.

- WAF Ceguera: La mayoría de los WAF tratan

multipart/form-datacomo la carga de archivos. Buscan palabras clave SQL o etiquetas de script, pero no entienden la gramática binaria de RSC. Una carga útil de vuelo válida, incluso maliciosa, parece datos benignos para un motor regex. - Fallo del DAST: Los escáneres heredados (DAST) se basan en el rastreo de enlaces. Las acciones de servidor de Next.js utilizan identificadores hash (por ejemplo,

a9fa42b4...) que no se exponen como URL estándar. Los escáneres simplemente no pueden encontrar los puntos de entrada.

La frontera de la seguridad de la IA: Penligent.ai

Este fracaso de las herramientas heredadas pone de relieve la necesidad de Seguridad de la Inteligencia Artificial. Plataformas como Penligent.ai representan la próxima generación de defensa, capaz de "pensar" como un atacante.

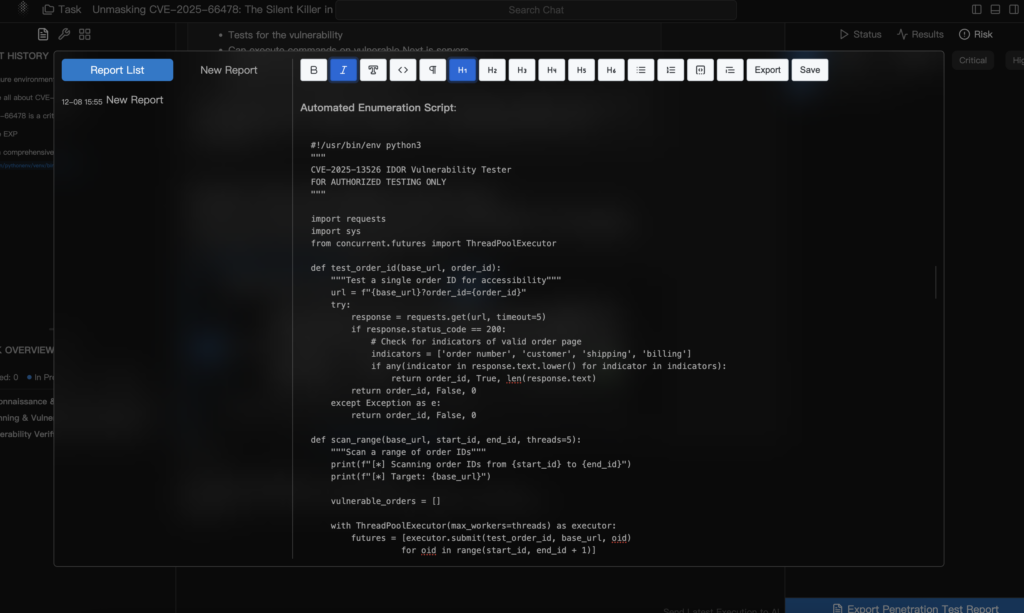

Reconocimiento consciente del contexto

A diferencia de un escáner tonto, los agentes de IA de Penligent analizan los paquetes de JavaScript del lado del cliente (Source Maps). Extraen los mapas ocultos de Server Action ID, realizando ingeniería inversa de la superficie de la API de la aplicación en cuestión de segundos. Esto permite a Penligent probar puntos finales que ningún otro escáner puede ver.

Protocolo - Explotación nativa

Penligent entiende la sintaxis del protocolo React Flight. Construye cargas útiles sofisticadas que son sintácticamente válidas pero semánticamente maliciosas.

Escenario: Penligent identifica una acción "Actualizar usuario". Crea una solicitud que es 99% válida pero inyecta un gadget de contaminación prototipo en una propiedad de objeto anidada. El servidor acepta la estructura de la solicitud, activando la vulnerabilidad en lo más profundo del flujo lógico.

Verificación lógica automatizada

Penligent valida la vulnerabilidad sin bloquear el servidor. Utiliza técnicas Out-of-Band (OOB), forzando al servidor a emitir una petición DNS a un endpoint controlado. Esto proporciona 100% certeza de RCE sin el riesgo de falsos positivos comunes en las herramientas tradicionales.

Conclusión y soluciones

CVE-2025-66478 sirve como llamada de atención. A medida que abstraemos la complejidad del servidor con marcos como Next.js, introducimos nuevas superficies de ataque opacas.

Plan de acción inmediata:

- Ejecutar la herramienta: Ejecutar

npx fix-react2shell-nextinmediatamente en toda su flota. - Rotación secreta: Asuma que sus variables de entorno han sido comprometidas. Rote inmediatamente las claves de AWS, las contraseñas de bases de datos y los tokens de API.

- Modernizar las pruebas: Vaya más allá de la exploración estática. Integre Pruebas de penetración basadas en IA como Penligent para detectar fallos lógicos que las herramientas tradicionales pasan por alto.

En la era del código generado por IA, la seguridad debe ser igual de inteligente.

Recursos de alta autoridad recomendados: