Incluso en 2025, el concepto de contraseña WPA2 sigue siendo la barrera fundamental que protege las redes inalámbricas de accesos no autorizados.

Para los profesionales que se dedican a la seguridad de redes, las pruebas de penetración y la investigación de vulnerabilidades asistida por IA, esta frase de contraseña es mucho más que una simple combinación de caracteres: representa el principal guardián de las transmisiones de datos cifrados.

WPA2 sigue siendo la base de la mayoría de los dispositivos que se utilizan en la actualidad, lo que significa que sigue siendo un elemento esencial para cualquiera que se comprometa a salvaguardar la infraestructura de red tanto en el ámbito doméstico como en el empresarial.

¿Qué es una contraseña WPA2?

Una contraseña WPA2 es la clave de seguridad utilizada en el protocolo WPA2 (Wi-Fi Protected Access 2) para restringir el acceso a las redes inalámbricas.

WPA2 se basa en los anteriores y los sustituye. WPA y WEP, ofreciendo un cifrado más potente, una mejor protección de los datos y un control de acceso a la red más sólido. Su función principal es garantizar que sólo los usuarios autorizados puedan conectarse a la red Wi-Fi y que todos los datos transmitidos a través de esa red permanezcan cifrados y seguros contra la interceptación.

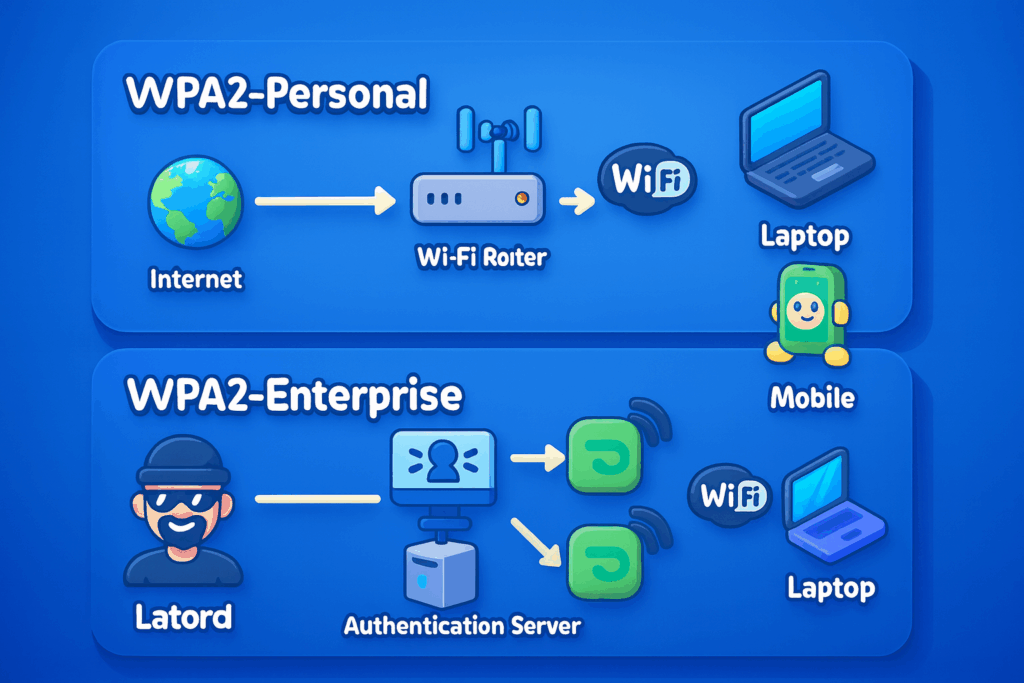

WPA2 funciona en dos modos principales, cada uno con diferentes métodos de autenticación:

- WPA2-Personal (WPA2-PSK): Común en redes domésticas y pequeñas empresas, este modo utiliza un clave precompartida (PSK) para la autenticación: suele ser una frase de contraseña creada por el administrador de la red durante la configuración del router. Todos los dispositivos que se unan a la red deben proporcionar la misma clave para obtener acceso.

- WPA2-Empresa: Destinado a grandes organizaciones, este modo utiliza un servidor de autenticación -a menudo un servidor RADIUS- para validar el acceso. En lugar de confiar en una única contraseña compartida, a cada usuario se le asignan credenciales únicas, como un par de nombre de usuario/contraseña, certificados digitales u otros tokens de identidad. Esta arquitectura permite el control de acceso por usuario, el registro de actividades y la gestión rigurosa de grandes bases de usuarios, lo que mejora enormemente la seguridad general de la red.

Cómo funciona WPA2 y por qué es seguro

El protocolo WPA2 utiliza AES-CCMP, que combina un cifrado potente con comprobaciones de integridad que garantizan que los datos no puedan ser manipulados durante la transmisión.

Los paquetes interceptados sin la clave correcta son ilegibles e inútiles para los atacantes. Sin embargo, la solidez de la contraseña influye en gran medida en la seguridad práctica; una frase de contraseña débil o predecible puede socavar incluso la defensa criptográfica más robusta, haciendo que la red sea vulnerable a la fuerza bruta o a los ataques. ataques de diccionario.

Ejemplo - Comprobación del tipo de cifrado de una red conectada:

# Ver detalles de la interfaz inalámbrica

iwconfig wlan0

# Usar nmcli para listar el tipo de encriptación

nmcli device wifi list | grep MySecureWiFi

Los investigadores de seguridad suelen realizar esta comprobación antes de las pruebas para determinar si el objetivo utiliza WPA2-PSK o WPA2-Enterprise, y para confirmar el modo de cifrado exacto.

Pruebas de penetración Metodología para redes WPA2

Durante las pruebas de penetración autorizadas de redes WPA2, los investigadores de seguridad siguen un flujo de trabajo estructurado que refleja el enfoque estratégico de un adversario del mundo real, al tiempo que mantienen un estricto cumplimiento de los límites legales y éticos.

El cuadro siguiente presenta claramente este flujo de trabajo, garantizando una cobertura completa desde el reconocimiento hasta la elaboración del informe.

| Paso | Descripción |

|---|---|

| 1. Recopilación de información (reconocimiento) | Identificar SSID, BSSID, canal operativo y clientes conectados mediante monitorización pasiva. |

| 2. Análisis de vulnerabilidad | Compruebe el tipo de cifrado (AES-CCMP, WPA2-PSK) y busque fallback TKIP, firmware obsoleto y errores de configuración. |

| 3. Modelización de amenazas | Identifique los posibles vectores de ataque (descifrado de frases de contraseña débiles, explotación de KRACK, punto de acceso fraudulento, inyección de MITM) y establezca prioridades en función de la probabilidad y el impacto. |

| 4. Descifrado de contraseñas (Autorizado) | Capturar paquetes de enlace WPA2 e intentar ataques de diccionario/fuerza bruta. |

| 5. Explotación y movimiento lateral | Utilice la clave crackeada para acceder a los servicios internos y validar la posibilidad de interceptación o modificación de datos. |

| 6. Informes y recomendaciones | Documente todos los pasos, herramientas y resultados; proporcione mejoras prácticas como contraseñas más seguras, desactivación de WPS y actualización a WPA3. |

Este flujo de trabajo sigue siendo la base de las pruebas de penetración WPA2. Los pasos 1 y 4 son especialmente cruciales: realizar un reconocimiento preciso para capturar el apretón de manos y, a continuación, utilizar pruebas de cracking autorizadas para evaluar la solidez y resistencia de las contraseñas.

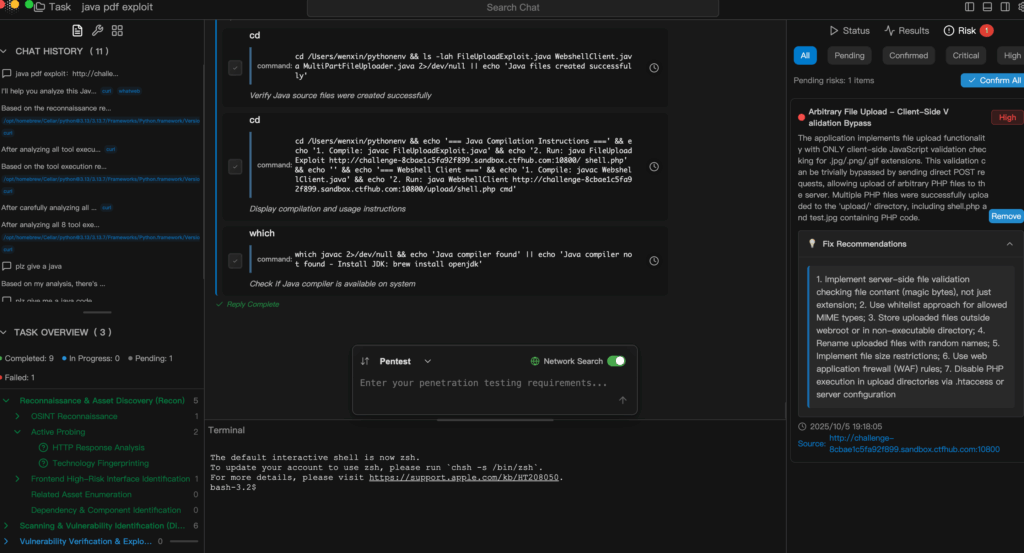

Pruebas WPA2 automatizadas e impulsadas por IA - con Penligent

Aunque la metodología estructurada descrita anteriormente ha demostrado su eficacia, es muy manual, ya que requiere varias herramientas de línea de comandos, un filtrado cuidadoso de datos ruidosos, la creación de secuencias de comandos para pruebas complejas y la elaboración manual de informes finales.

Penligente agiliza radicalmente este proceso al permitir que el evaluador emita una única instrucción en lenguaje natural -como "Analice esta red WPA2 en busca de vulnerabilidades en el apretón de manos e intente descifrar la contraseña autorizada"- y que su agente de IA seleccione de forma autónoma las herramientas adecuadas, secuencie las operaciones necesarias, verifique los riesgos descubiertos y compile un informe detallado y priorizado que incluya orientaciones para la corrección.

Conclusión

La contraseña WPA2 sigue siendo fundamental en la investigación de protocolos de cifrado y en la evaluación de la seguridad de las redes. Al combinar los métodos de penetración estructurados tradicionales con plataformas de automatización inteligentes como Penligent, los investigadores pueden realizar pruebas más rápidas, precisas y eficientes, al tiempo que dedican más parte de sus conocimientos al análisis de vulnerabilidades y al desarrollo de contramedidas eficaces.