En la prístina arquitectura del desarrollo web moderno, el filtro javascript función (Array.prototype.filter()) se considera la piedra angular de la programación funcional. Permite a los desarrolladores escribir código declarativo y limpio para manipular conjuntos de datos.

However, for the adversarial security engineer and the red teamer, the concept of a “filter” in JavaScript represents a dangerous dichotomy. On one side, it is the root cause of widespread Control de acceso del lado del cliente vulnerabilidades. Por otro, la flexibilidad del propio lenguaje JavaScript convierte los métodos de filtrado en potentes gadgets para eludir los cortafuegos de aplicaciones web (WAF) y los desinfectantes de entrada.

Esta guía va más allá de la sintaxis. Diseccionaremos los fallos arquitectónicos del filtrado del lado del cliente, analizaremos cómo los atacantes utilizan métodos de bibliotecas estándar para ejecutar código y exploraremos cómo las plataformas impulsadas por IA como Penligente están automatizando el descubrimiento de estos sutiles fallos lógicos.

The Architectural Flaw: The Client-Side JavaScript Filter Trap

La vulnerabilidad más generalizada asociada a la filtro javascript no es un error en el lenguaje, sino un error en la implementación de los modelos de seguridad. En la era de las aplicaciones de página única (SPA) y los clientes gruesos (React, Vue, Angular), los desarrolladores suelen confundir presentación con seguridad.

El modelo de "seguridad por oscuridad

Consider a standard scenario: An API endpoint returns a list of users. The frontend developer needs to display only the active users and hide the administrators to prevent targeting.

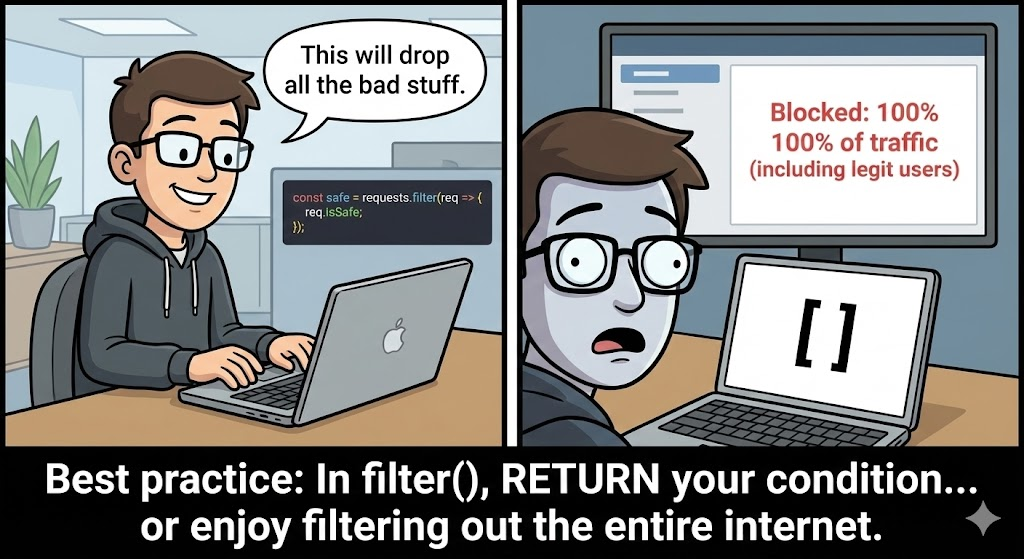

JavaScript

// THE VULNERABLE PATTERN fetch('/api/v1/users') .then(response => response.json()) .then(data => { // Developer uses javascript filter to "secure" the view const visibleUsers = data.filter(user => user.role !== 'admin' && user.status === 'active'); renderTable(visibleUsers); });

Para un escáner DAST genérico, esta aplicación parece segura. La interfaz de usuario no muestra datos de administración. Sin embargo, un ingeniero de seguridad que utilice Burp Suite o simples DevTools sabe la verdad.

El vector de ataque: IDOR y fuga de PII

En filtro javascript se ejecuta en el navegador del usuario, que es un entorno no fiable. La vulnerabilidad aquí es que el conjunto de datos completo se transmitió por cable.

Pasos de explotación:

- Interceptar: El atacante desvía el tráfico.

- Inspecciona: La respuesta JSON sin procesar contiene objetos como

{ "id": 42, "role": "admin", "pii_ssn": "xxx-xx-xxxx" }. - Bypass: El atacante ignora por completo la lógica de la interfaz de usuario.

Se trata de un fallo de Minimización de datos. Una implementación adecuada realiza el filtrado en el nivel de consulta de la base de datos (SQL DONDE ), garantizando que los bytes sensibles nunca salgan del centro de datos.

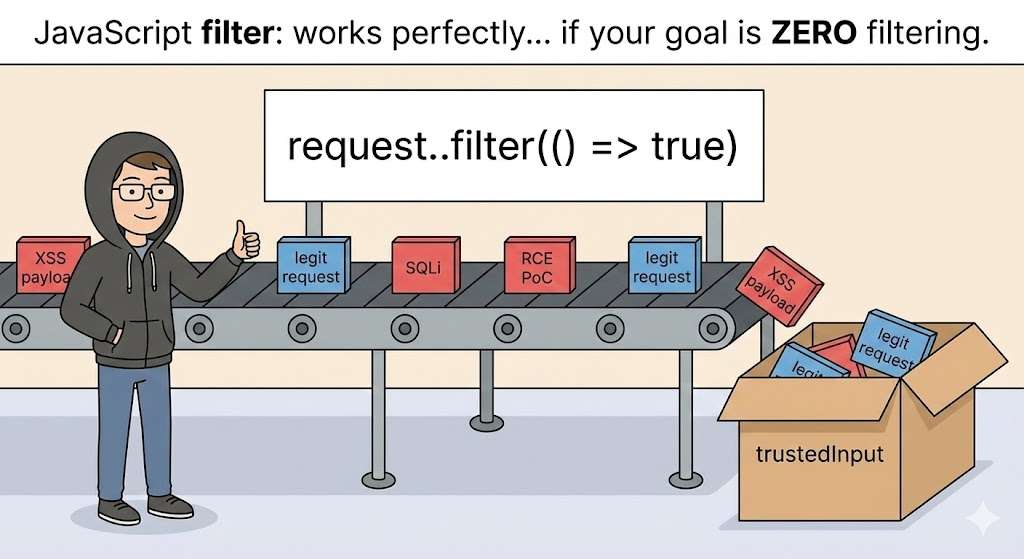

Arma de sintaxis: Filtro Javascript como Gadget XSS

Cuando nos centramos en el Cross-Site Scripting (XSS), el término filtro javascript adquiere un nuevo significado: los filtros defensivos (WAFs/Sanitizers) que intentan bloquear el código malicioso.

Los atacantes buscan constantemente "Gadgets", métodos estándar disponibles en el tiempo de ejecución de JavaScript de los que se puede abusar para ejecutar código arbitrario sin utilizar palabras clave bloqueadas como eval(), Función()o <script>.

Eludir el encadenamiento de constructores

Los WAF suelen buscar sumideros obvios. Pero JavaScript es dinámico. El Array.prototype.filter es una función, y toda función en JavaScript tiene un constructor. El constructor de una función es el Función que actúa de forma similar a eval().

Si un WAF bloquea eval() pero permite métodos array, un atacante puede construir un payload utilizando el método filtro propio método.

La lógica del bypass:

[]crea un array.[].filtroaccede a la función de filtro.[].filtro.constructoraccede alFunciónconstructor.Función('código')()ejecuta el código.

La carga útil:

JavaScript

`// Standard payload (Blocked by WAF) eval(‘alert(1)’)

// Evasion using javascript filter gadget [].filter.constructor(‘alert(1)’)()`

Tabla: Técnicas comunes de evasión de filtros Javascript

| Técnica | Estructura de la carga útil | Mecanismo | Contexto de seguridad |

|---|---|---|---|

| Encadenamiento de constructores | [].filter.constructor('code')() | Utiliza la cadena de prototipos para alcanzar el Función constructor. | Elimina los filtros de palabras clave en evalúe. |

| Abuso de iteradores | [].map.constructor('code')() | Similar a filter; funciona con cualquier método prototipo Array. | Redundancia si filtro se controla específicamente. |

| Ofuscación de cadenas | [].filter['c'+'onstructor'] | Rompe la palabra clave "constructor" en cadenas concatenadas. | Elude las reglas WAF basadas en regex. |

| Codificación Unicode | \\u0061lert(1) | Utiliza escapes unicode para los nombres de las funciones. | JS parsers decode this; simple filters do not. |

Cuando fallan los filtros: Contaminación de prototipos (CVE-2019-10744)

El concepto de "filtrado" es vital a la hora de fusionar objetos. Si una aplicación acepta una entrada JSON y la fusiona con un objeto existente sin aplicar estrictamente filtrado las llaves, abre la puerta a la Contaminación del Prototipo.

Uno de los ejemplos más impactantes fue CVE-2019-10744 en el ampliamente utilizado lodash biblioteca.

Anatomía de la vulnerabilidad

La función por defectoDeep was designed to merge objects recursively. However, it failed to implement a security filter to reject the constructor llave.

La explotación:

Un atacante proporciona un payload JSON que contiene una propiedad constructora que apunta a prototype.

JavaScript

const payload = '{"constructor": {"prototype": {"isAdmin": true}}}'; _.defaultsDeep({}, JSON.parse(payload));

El impacto:

Como la entrada no estaba filtrada, la asignación contaminó el Object.prototype base. De repente, cada objeto en el tiempo de ejecución de JavaScript heredó la propiedad isAdmin: true.

Si la aplicación tuviera una lógica de autenticación como:

JavaScript

if (user.isAdmin) { grantAccess(); }

El atacante obtiene acceso administrativo instantáneamente, creando una Denegación de Servicio o RCE dependiendo del contexto de Node.js.

Automated Logic Discovery: The Penligent Advantage

Las vulnerabilidades descritas anteriormente -filtrado del lado del cliente y contaminación de prototipos- son notoriamente difíciles de detectar con las herramientas tradicionales DAST (Dynamic Application Security Testing).

- Escáneres tradicionales: Compruebe si hay caídas, códigos de error (500) o simples cadenas XSS reflejadas. No entienden que

usuarios.filtrar()está ocultando datos sensibles. - La brecha de la IA: Para encontrar estos problemas, se necesita un motor que entienda semántica del código y flujo de datos.

Aquí es donde Penligent.ai fundamentally changes the workflow for the security engineer. Penligent utilizes advanced AI Agents that go beyond pattern matching to perform Análisis contextual:

- Inspección del flujo de datos: Penligent compara las respuestas de la API con el DOM renderizado. Si la API devuelve 50 campos pero el DOM sólo muestra 5, la IA infiere un posible filtro javascript y lo señala como un riesgo de fuga de datos.

- Generación Gadget: En lugar de utilizar una lista estática de cargas útiles XSS, Penligent genera cargas útiles de forma dinámica basándose en los objetos disponibles en el entorno. Si detecta que

Array.prototype.filterestá disponible peroevalúeestá bloqueado, construye el[].filtro.constructorbypass payload.

Al automatizar la "intuición del hacker", Penligent permite a los equipos de seguridad identificar fallos lógicos profundos que normalmente requieren una revisión manual del código.

Defensa en profundidad: endurecimiento del tiempo de ejecución

Para defenderse del armamento filtro javascript artilugios y fallos lógicos, debemos adoptar una estrategia de defensa por capas.

- Server-Side Validation: Never rely on client-side logic for security. Filtering must happen at the database level. Use DTOs (Data Transfer Objects) on the backend to strip sensitive fields before serialization.

- Immutable Prototypes:JavaScript To kill an entire class of Prototype Pollution vulnerabilities, freeze the standard object prototypes at application startup.

Object.freeze(Object.prototype); Object.freeze(Array.prototype);Esto garantiza que, incluso si un filtro javascript no consigue bloquear una clave maliciosa, el tiempo de ejecución lanzará un error en lugar de permitir la modificación. - Content Security Policy (CSP): CSP is the ultimate backstop. To prevent the [].filter.constructor exploit, you must disable the execution of strings as code.

- Cabecera recomendada:

Content-Security-Policy: default-src 'self'; script-src 'self'; object-src 'none'; - Crucial: Avoid adding

"unsafe-eval. Sin"unsafe-evalel navegador se negará a ejecutar el código generado por el archivoFunciónlo que inutiliza el gadget de filtro.

- Cabecera recomendada:

Conclusión

El término filtro javascript es engañoso. Para un desarrollador junior, es una utilidad. Para un ingeniero de seguridad senior, es una señal: una señal para comprobar si hay fugas de datos, un gadget para la evasión XSS y un punto de control crítico para la validación de entradas.

As modern applications become increasingly complex, leveraging deep architectural understanding combined with AI-driven automation from platforms like Penligente es la única forma de mantenerse a la vanguardia.