¿Qué es una herramienta de manipulación?

Una herramienta de manipulación es cualquier utilidad, biblioteca, controlador, script o binario que un adversario (o un probador) utiliza para modificar, interrumpir u ocultar el funcionamiento del software, la telemetría o el estado del sistema, normalmente para desactivar la detección, alterar las pruebas, escalar privilegios o persistir.

"Herramienta de manipulación" abarca muchos sabores:

- Domadores EDR/AV: scripts/binarios que detienen o neutralizan agentes endpoint.

- Controladores en modo kernel utilizado para la manipulación privilegiada (incluyendo BYOVD - Traiga a su propio conductor vulnerable).

- Manipuladores de procesos y memorias (Process Hacker, procexp, LiveKD, Frida, gdb).

- Manipuladores de registros/archivos que borran/sobrescriben rastros.

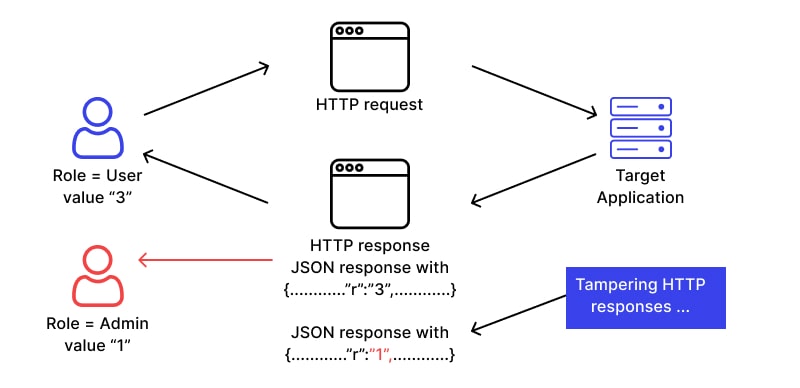

- Manipuladores de protocolos/paquetes que alteran las comunicaciones (mitmproxy, herramientas basadas en scapy).

- Cadenas de herramientas de manipulación física o de firmware (JTAG, flashes, kits de soldadura).

Esta definición es intencionadamente amplia: las herramientas de manipulación se definen por el efecto más que por la forma - su trabajo es cambiar lo que el defensor piensa que es el estado del sistema.

Por qué importan ahora las herramientas de manipulación

Los atacantes prefieren el camino de menor resistencia. Derribar al defensor (tamper) suele ser más barato que eludirlo. Tendencias observadas:

- Terminación EDR/AV es común al principio de las intrusiones; los adversarios orquestan la eliminación de procesos, la carga de controladores y la manipulación de ganchos para cegar la detección antes del movimiento lateral.

- BYOVD: los atacantes cargan controladores de terceros firmados pero vulnerables para obtener privilegios del kernel y terminar las protecciones desde el espacio del kernel.

- Familias de herramientas de manipulación (manipuladores de registros como "Spawnsloth", scripts asesinos EDR, parcheadores de memoria) aparecen en campañas del mundo real y a menudo se reutilizan en intrusiones.

Tres implicaciones operativas:

- La manipulación suele ser el primer paso activo de la línea de tiempo del ataque. Detéctalo pronto y romperás la cadena de ataque.

- Las herramientas de manipulación pueden ser muy pequeñas y aprovechar los binarios "living-off-the-land" (LOLbins). Fíjese en el comportamiento y la ascendencia de los procesos, no sólo en los nombres de los archivos.

- La detección debe incluir visibilidad a nivel del kernel y refuerzo de la telemetría. Las firmas por sí solas no bastan.

Tipos de herramientas de manipulación y casos de uso habituales

| Categoría | Ejemplos de herramientas | Finalidad / Etapa de ataque |

|---|---|---|

| Manipuladores de procesos en modo usuario | ProcessHacker, procexp, pskill, scripts PowerShell personalizados | Matar/modificar procesos EDR, desactivar servicios |

| Controladores en modo kernel | Controladores vulnerables firmados (BYOVD), LiveKd, rootkits del kernel | Lograr la persistencia y el control desde el espacio del núcleo |

| Manipuladores de memoria/tiempo de ejecución | Frida, gdb, inyectores personalizados | Enganchar funciones, parchear comprobaciones en tiempo de ejecución, ocultar cargas útiles |

| Manipuladores de registros/archivos | Scripts personalizados, módulos similares a "Spawnsloth | Borrar o modificar pruebas (registros, registros de eventos de Windows) |

| Firma de códigos/manipuladores de huellas dactilares | Herramientas de reempaquetado, uso indebido del firmante | Volver a firmar binarios maliciosos o evitar comprobaciones de integridad |

| Tamperes de red/mitm | mitmproxy, scapy toolkits | Interceptar y modificar la API/tráfico de mando y control |

Ejemplo de flujo de campaña en el que aparecen herramientas de manipulación

- Acceso inicial (phishing / exploit)

- Escalada de privilegios (exploit local, BYOVD)

- Manipulación: desactivar EDR, eliminar agentes de supervisión, borrar registros

- Movimiento lateral y recogida de credenciales (Mimikatz o derivados)

- Persistencia y filtración de datos

Consulte los análisis publicados: múltiples informes de proveedores y de inteligencia sobre amenazas muestran que la manipulación se produce sistemáticamente en los pasos 2-3.

Patrones de detección: señales que debe instrumento

A) Anomalías en el ciclo de vida de los procesos

- Creaciones de proceso inesperadas con relaciones padre-hijo sospechosas (por ejemplo,

svchost -> powershell -> processhacker) - Procesos auxiliares de corta duración utilizados para matar servicios

- Utilidades de apariencia legítima que se ejecutan desde rutas poco comunes

B) Anomalías en el control de servicios y SCM

- Repetida

ServiceControlManagerllamadas de parada/terminación seguidas de intentos de reinicio (posible bucle DoS de terminación-recuperación) - Servicios renombrados o eliminados temporalmente para evitar su reinicio (observado en ataques dirigidos).

C) Eventos de carga/descarga del conductor

- Carga de nuevos controladores en modo kernel de proveedores no estándar o con firmas inusuales.

- Hashes o nombres de controladores vulnerables conocidos (detección BYOVD)

D) Registro y manipulación de la integridad

- Huecos en las marcas de tiempo de syslog / flujo de eventos

- Borrado o truncamiento inesperado de registros (comportamiento similar al de un spawnsloth).

E) Lagunas de telemetría / puntos ciegos de los agentes

- Baja la telemetría de puntos finales que habían estado informando previamente

- Correlación entre la caída de telemetría y los eventos de procesos sospechosos

Detecciones concretas - Fragmentos de Splunk, Sigma y Sysmon

A continuación encontrará fragmentos de detección que puede utilizar en su SIEM (adapte los nombres de los campos a su entorno).

Splunk: detectar la parada del agente endpoint seguida de la carga del driver

index=wineventlog EventCode=7040 OR EventCode=7045

| eval svc=coalesce(NombreServicio, NombreProceso)

| search svc="TuNombreServicioEDRS" OR svc="MsMpSvc"

| stats count by _time, ComputerName, svc, EventCode, Message

| Ordenar - _time

| where EventCode=7040 OR EventCode=7045

Regla Sigma (proceso spawn -> procexp)

título: Posible ejecución de herramienta de manipulación - ProcessHacker/ProcExp

id: 4f9d1b7b-xxxx

estado: experimental

descripción: Detecta la ejecución sospechosa de herramientas utilizadas a menudo para manipular EDR.

fuente de registro:

producto: windows

detección:

selección:

Image|endswith:

- '\\ProcessHacker.exe'

- Procexp.exe

- '\\vmmap.exe'

condición: selección

nivel: alto

Evento Sysmon (config) para detectar cargas sospechosas de controladores

C:³³Windows³System32³drivers

DriverLoad

Se trata de puntos de partida, que se afinan basándose en la actividad normal de los administradores: muchas de estas utilidades se utilizan legítimamente, por lo que el contexto de alerta es clave.

Lista de comprobación prioritaria de herramientas de detección de manipulaciones

| Tarea de detección | Prioridad | Justificación |

|---|---|---|

| Supervise la ascendencia de los procesos y cree alertas para patrones padre-hijo poco comunes. | Alta | Los atacantes abusan de los LOLbins y de las herramientas legítimas |

| Alerta sobre eventos de parada/desactivación del servicio EDR/AV correlacionados con inicios de sesión locales | Alta | Señal directa de intentos de manipulación |

| Registro y alerta de cargas de conductores procedentes de proveedores no incluidos en la lista blanca | Alta | BYOVD y vector de manipulación del núcleo |

| Vigilancia FIM/Hash de los ejecutables de los agentes de seguridad | Medio | Detectar binarios manipulados o ejecutables renombrados |

| Detección de desviaciones y lagunas en los registros | Alta | La manipulación de registros reduce su valor forense |

| Verificar los latidos de telemetría del agente frente a la salud del proceso del agente | Alta | La caída de telemetría puede indicar manipulación |

Endurecimiento y mitigación: lo que hacen realmente los ingenieros

Endurecimiento defensivo

- Protección contra manipulaciones: Protección contra manipulaciones proporcionada por el proveedor que impide la detención/desactivación del servicio por parte de administradores con pocos privilegios y restringe los contextos del instalador que no son de confianza. Nota: eficaz solo con el modelo de permisos correcto.

- Endurecimiento del núcleo e investigación de controladores: Lista blanca de controladores permitidos mediante firma de código y listas de proveedores permitidos; bloqueo de controladores vulnerables conocidos.

- Canales de telemetría inmutables: Los agentes de punto final deben intentar canales seguros alternativos para enviar telemetría si su ruta de telemetría principal se ve interferida; verifique también la integridad de la fuente en el servidor.

- Lógica de recuperación del servicio: Endurecer el reinicio automático del servicio con reconciliación de estado para que el agente reconstruya su estado de detección tras el reinicio (no sólo el proceso).

- Auditoría y registro reforzados: Envíe rápidamente los registros fuera del host (syslog/SIEM centralizado) y controle las anomalías de transporte o ingestión.

Política y procesos

- Menos privilegios para los administradores - eliminar los derechos de administrador local innecesarios.

- Actualizaciones de agentes firmadas e inmutables - requieren verificación criptográfica en la actualización y puesta en marcha.

- Cuadernos de incidentes de manipulación - tienen pasos predefinidos para aislar, reimaginar y preservar copias forenses si se detecta una manipulación.

- Ejercicios de manipulación del equipo rojo - detección de pruebas con casos de uso de herramientas de manipulación autorizadas (incluidas las simulaciones BYOVD).

Operacionalización de la detección de manipulaciones con automatización e IA

Pasemos de las firmas de detección a la respuesta automatizada y la simulación. Aquí es donde las plataformas de pentest/automatización con IA pueden acelerar la madurez.

Simulación y validación continua

- Simulación automática de manipulaciónAtaques programados: ataques programados que intentan acciones de manipulación comunes (detención de servicios, inyección de procesos, carga de controladores vulnerables) en un entorno controlado para validar la detección y la respuesta.

- Pruebas caóticas de resistencia de los puntos finalesActivación aleatoria de manipulaciones de procesos benignos y garantía de que la tubería de detección los detecta con la gravedad esperada.

- Pruebas de integridad de la telemetríaValidar que los agentes producen latidos firmados y que SIEM acepta/rechaza telemetría falsificada.

Aumento de la IA

- Línea de base conductual: Los modelos ML detectan las desviaciones en la telemetría multidimensional (árboles de procesos, flujos de red, eventos de controladores) más rápidamente que las reglas estáticas.

- Priorización: El triaje de IA reduce el ruido correlacionando los indicadores de manipulación con señales de alta fidelidad de la intención del atacante (robo de credenciales, movimiento lateral).

- Ejecución automatizada del libro de jugadasEn caso de manipulación confirmada, aplica automáticamente el aislamiento, recopila datos forenses y bloquea los controladores o hashes sospechosos.

Recetas de código y detección

Abajo hay artefactos reales: fragmentos de código de detección, reglas YARA y una regla Splunk que puedes soltar e iterar.

YARA: detectar cadenas binarias de manipulación habituales

regla TamperingToolCandidates {

meta:

author = "sec-engineer"

description = "Detecta binarios que contienen cadenas típicas de herramientas de manipulación"

cadenas:

$proc_hack = "ProcessHacker" nocase

$procexp = "Explorador de procesos" nocase

$vmmap = "VMMap" nocase

condición:

cualquiera de ellas

}

PowerShell: comprobar los servicios marcados como "Detenidos" que se ejecutan normalmente

$critical = @("TuNombreServicioEDRS", "TuServicioAV")

foreach ($svc in $critical) {

$s = Get-Service -Name $svc -ErrorAction SilentlyContinue

if ($s -and $s.Status -ne 'Running') {

Write-Output "$svc no se está ejecutando en $env:COMPUTERNAME"

# escalar: enviar alerta o intentar reiniciar con script de recuperación

}

}

Splunk: detectar la carga del controlador y luego el patrón de truncamiento de eventos

index=sysmon EventID=6 OR index=wineventlog EventCode=1102

| stats count by ComputerName, EventID

| where EventID=6 OR EventID=1102

| join NombreDelOrdenador [ search index=wineventlog EventCode=7045 | fields NombreDelOrdenador, Mensaje ]

| where count>1

Firmas de detección y sus acciones de respuesta

| Firma | Pruebas | Respuesta inmediata |

|---|---|---|

| El servicio EDR se ha detenido durante la sesión de inicio de sesión | Evento ServiceStop + inicio de sesión interactivo | Cuarentena de host, recogida de memoria, instantánea de disco |

| Controlador del kernel cargado desde un editor desconocido | DriverLoad EventID + signature mismatch | Bloquear la carga del controlador en la política del núcleo, escalar a IR |

| Truncado rápido de registros | Eventos de borrado del registro de seguridad | Enviar copia segura de los registros, aislar, iniciar análisis forense. |

| Ejecución de la ruta de la herramienta de manipulación conocida | Proceso Crear eventos con ruta | Matar proceso, impedir reinicio, recopilar volcado de proceso |

Penligent: cómo encaja una plataforma inteligente de pentest

Penligente puede utilizarse para simular el comportamiento de herramientas de manipulación en grandes flotas sin necesidad de scripts humanos. En lugar de escribir secuencias de comandos a medida para cada combinación de EDR y controlador, Penligent automatiza la matriz de ataque: crea escenarios que intentan detener agentes, emular cargas de controladores BYOVD (en entornos aislados de prueba) y probar la detección de pérdidas de telemetría. Dado que modela las tácticas posteriores a la intrusión, Penligent ayuda a los equipos a validar que sus libros de jugadas de triaje se disparan correctamente cuando se producen intentos de manipulación.

Casos prácticos reales y conclusiones

- Observaciones sobre la cadena de destrucción de EDR - Múltiples blogs de proveedores y escritos sobre incidentes destacan que los adversarios intentan habitualmente detener los agentes de detección antes de tiempo. En la naturaleza, los atacantes detienen los procesos con gracia, aprovechan los errores del producto para apagarse con gracia o utilizan controladores a nivel del kernel para decretar la terminación silenciosa.

- BYOVD es un vector activo - La carga de controladores legítimamente firmados con vulnerabilidades conocidas sigue siendo una técnica de alto impacto. Los equipos defensivos deben mantener listas de controladores permitidos y alertar sobre cargas de controladores anómalas.

- La manipulación de registros es un multiplicador sigiloso - La desactivación o modificación de los registros (por ejemplo, módulos tipo spawnsloth) reduce directamente la visibilidad posterior al incidente. Los registros inmutables centralizados reducen este riesgo.

- Operacionalizar las pruebas de manipulación - Programe una simulación continua de manipulación; mida la latencia de detección y los falsos positivos en todos los entornos; introduzca los resultados en las tareas pendientes de ingeniería.

Lista de comprobación rápida para un ejercicio de caza de manipuladores de un día de duración

- Inventario: enumera todos los agentes de seguridad de endpoints, servicios y controladores asociados.

- Línea de base: registrar la ascendencia normal de los procesos para las operaciones de administración y las herramientas conocidas de los operadores.

- Inyectar: ejecutar simulaciones de manipulación benignas (detener un servicio no crítico, cargar un controlador de prueba permitido).

- Detectar: verificar las alertas SIEM/EDR y escalarlas en caso de que falten señales.

- Parche: añadir reglas de detección y lógica de lista permitida de controladores para los huecos observados.

- Vuelva a realizar las pruebas mediante Penligent o la automatización del equipo rojo.

Limitaciones prácticas y modos de fallo

- Los falsos positivos son realesMuchas operaciones de administración utilizan las mismas herramientas que los actores ofensivos. Invierta en una detección rica en contexto (quién ejecutó la acción, desde dónde y si fue precedida por un inicio de sesión sospechoso).

- Los agentes pueden ser atacados en varios nivelesuna única medida de mitigación (por ejemplo, un indicador de protección contra manipulaciones) no es suficiente. Son necesarios controles por capas.

- La visibilidad del núcleo es difícil a gran escalaControl y verificación completos del conductor: pueden resultar ruidosos; agregue la telemetría para mejorar la relación señal/ruido.