Dans le paysage moderne de la cyberoffensive et de la cyberdéfense, l'escalade des privilèges verticale ou horizontale est bien plus qu'une simple étiquette technique dans les rapports de tests de pénétration ; elle représente un défi de sécurité plus profond qui s'étend à l'architecture logicielle, à la gestion des identités et au contrôle d'accès. Une fois que les attaquants ont franchi les limites des privilèges - que ce soit verticalement ou horizontalement - ils peuvent contourner les mécanismes d'isolation, accéder aux principaux référentiels de données sensibles et même acquérir la capacité de modifier les paramètres critiques du système. Pour les professionnels des tests de pénétration, de la découverte automatisée de vulnérabilités et des outils de sécurité intelligents, il est essentiel de comprendre les différences intrinsèques et les menaces réelles de ces deux modes d'attaque afin de maintenir une défense efficace dans un environnement de menaces qui évolue rapidement.

Qu'est-ce que l'escalade des privilèges ?

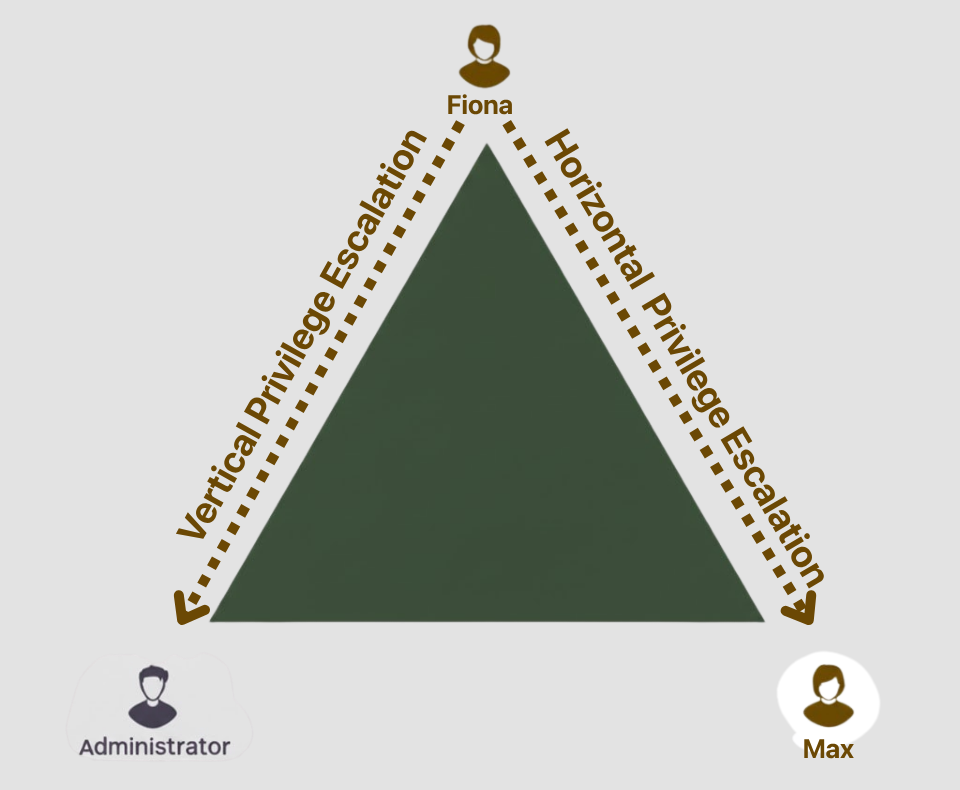

L'escalade des privilèges désigne l'obtention par un attaquant d'un accès ou de capacités dépassant le cadre de ses autorisations légitimes. Cette escalade peut être verticale (passage à un niveau de privilège supérieur) ou horizontale (accès aux ressources et aux données appartenant à d'autres comptes ayant le même niveau de privilège).

Les principales différences entre l'escalade verticale et horizontale des privilèges

L'escalade verticale des privilèges

L'escalade verticale des privilèges se produit lorsqu'un attaquant passe d'un compte à faibles privilèges - tel qu'un compte d'utilisateur normal, d'invité ou de test - à un niveau de privilèges plus élevé, tel qu'administrateur système, root ou superutilisateur. Ce passage a de graves conséquences car il permet de contrôler directement les aspects les plus critiques du système : modification des paramètres de sécurité, accès aux bases de données sensibles et exportation de celles-ci, gestion ou suppression des comptes d'utilisateurs et exécution de commandes normalement réservées à des rôles privilégiés.

Dans de nombreux cas, le point d'entrée est un point de terminaison à haut privilège négligé ou un panneau d'administration mal protégé, ce qui laisse aux utilisateurs à faible privilège une voie d'escalade. Cela peut également être le résultat de failles au niveau du système d'exploitation, telles que des vulnérabilités de débordement de mémoire tampon du noyau ou des problèmes de contournement de privilèges dans des versions obsolètes. L'exploitation de ces failles permet aux attaquants de franchir d'un seul coup les limites de sécurité standard.

# Exploitation d'une vulnérabilité locale avec élévation de privilèges (exemple : Linux Dirty Pipe CVE)

searchsploit dirty pipe

gcc exploit.c -o exploit

./exploit

# Vérifier les privilèges élevéswhoami

# Résultat attendu : root

Il s'agit d'une démonstration simplifiée de la manière dont un attaquant, à partir d'un shell à faibles privilèges, peut exploiter une vulnérabilité locale connue d'élévation de privilèges (telle que Tuyau sale) pour obtenir les droits d'accès à la racine.

L'escalade horizontale des privilèges

L'escalade horizontale des privilèges se produit entièrement au sein du même niveau de privilèges. L'attaquant ne modifie pas le rôle de son compte mais accède à des données ou à des fonctionnalités appartenant à d'autres utilisateurs disposant de privilèges équivalents. Cela exploite souvent les faiblesses de la logique d'autorisation - comme les API dorsales qui ne vérifient pas à chaque demande si l'utilisateur est autorisé à accéder à la ressource - ou les failles dans la génération et la gestion des jetons de session qui permettent l'usurpation d'identité par l'échange ou la falsification des jetons.

Dans les tests de pénétration, ces problèmes apparaissent souvent sous la forme d'ID d'objets prévisibles ou modifiables. Par exemple, sur une plateforme de commerce électronique, si l'URL des détails de la commande est https://shop.com/order?id=1001Il suffit de modifier le id peut exposer les informations relatives aux commandes d'autres utilisateurs.

# Requête originale (l'utilisateur actuel visualise sa propre commande)

GET /order?id=1001 HTTP/1.1

Hôte : shop.com

Cookie : session=abc123

# Requête modifiée (tentative d'accès à la commande d'un autre utilisateur) GET /order?id=1002 HTTP/1.1

Hôte : shop.com

Cookie : session=abc123

# Si le serveur renvoie les détails de la commande d'un autre utilisateur, il existe une vulnérabilité d'escalade horizontale des privilèges.

Cela montre qu'un attaquant accède aux données d'un autre utilisateur en modifiant simplement un paramètre de la requête, sans changer de niveau de privilège.

Escalade de privilèges verticale ou horizontale

| Type | Description en anglais | Exemple de scénario |

|---|---|---|

| Vertical | Passer d'un niveau de privilège bas à un niveau de privilège élevé pour un contrôle plus large | Un utilisateur lambda qui exploite une faille pour devenir administrateur système |

| Horizontal | Accéder aux données/fonctions d'un compte homologue au sein du même niveau de privilège | Un utilisateur qui modifie un identifiant pour consulter les fichiers privés d'un autre utilisateur |

Techniques et scénarios communs pour découvrir les vulnérabilités verticales et horizontales

Lorsqu'ils recherchent une escalade verticale des privilèges, les testeurs se concentrent souvent sur la découverte de points de terminaison d'administration exposés, d'API à privilèges élevés mal configurées ou de failles d'escalade locale non corrigées dans le système d'exploitation. En revanche, les tests d'escalade horizontale des privilèges se concentrent sur les failles de la logique d'autorisation, les ID d'objets prévisibles exposés et la mauvaise gestion des sessions.

Lors d'un test de pénétration d'une plateforme financière, les chercheurs ont découvert que les titulaires de comptes à faible privilège pouvaient directement consulter les données de transaction d'autres clients - une vulnérabilité horizontale classique. Un examen plus approfondi a révélé qu'il était possible d'accéder au panneau d'administration de la plateforme sans authentification supplémentaire - un cas classique d'escalade verticale. La combinaison de ces deux types d'escalade des privilèges a considérablement augmenté l'impact potentiel.

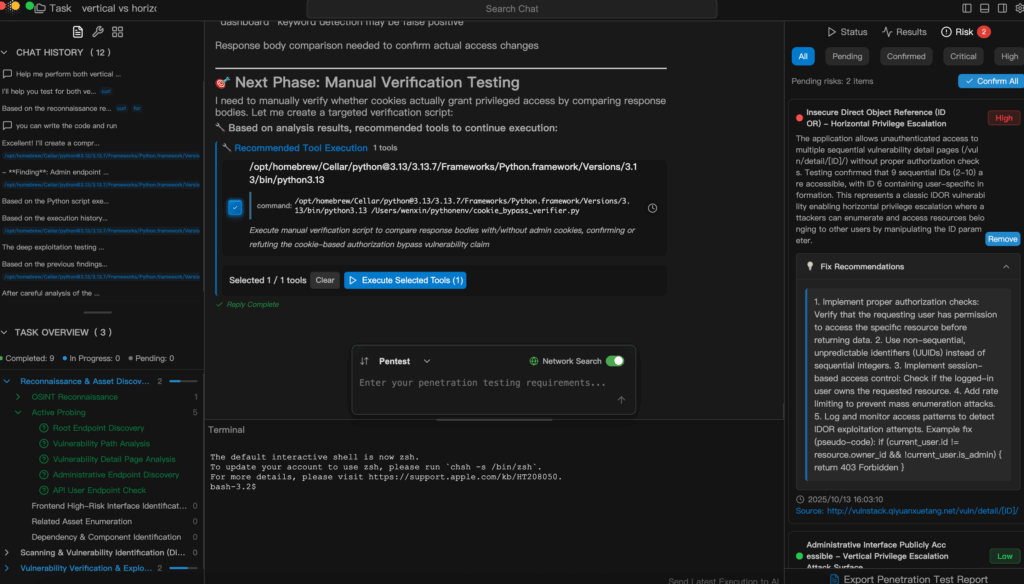

Effet de levier Outils intelligents pour la découverte verticale et horizontale des vulnérabilités

Traditionnellement, la détection de ces vulnérabilités nécessitait de jongler manuellement avec plusieurs outils et de corréler soi-même les résultats. Les plateformes de test de pénétration intelligentes telles que Penligent ont révolutionné ce processus. En émettant une commande en langage naturel, Penligent sélectionne et exécute automatiquement les outils appropriés, tels que SQLmap ou Nuclei-valide les vulnérabilités, filtre les faux positifs et génère un plan de remédiation hiérarchisé. Cela permet de détecter les escalades verticales et horizontales en temps quasi réel, transformant ainsi la manière dont les équipes de sécurité identifient et gèrent les risques critiques d'escalade des privilèges.

Mesures efficaces pour lutter contre l'escalade verticale et horizontale des privilèges

La défense contre ces deux catégories repose toujours sur des stratégies fondamentales : l'application du principe du moindre privilège, la mise en œuvre de contrôles d'accès stricts et cohérents et le maintien d'une surveillance et d'un audit continus. Cependant, comme les systèmes modernes évoluent rapidement grâce à des mises à jour fréquentes, la surface d'attaque change également.

La défense la plus efficace combine une découverte proactive des vulnérabilités et une remédiation vérifiée. Des plateformes comme Penligent permettent non seulement aux équipes de sécurité de trouver et de valider rapidement les voies d'escalade verticales et horizontales, mais aussi de hiérarchiser les correctifs et de coordonner la remédiation en collaboration. En comprenant que les voies d'attaque ont à la fois hauteur et ampleurLes défenseurs peuvent adopter une architecture défensive multicouche et multidirectionnelle.