La plupart des équipes n'ont pas besoin de plus de scanners. Elles ont besoin d'un moyen de faire en sorte que les scanners, les fuzzers, les utilitaires de reconnaissance, les kits d'exploitation, les analyseurs de nuages et les enregistreurs de trafic qu'ils possèdent déjà agissent comme un attaquant unique et coordonné-et de produire appuyée par des données probantes, tenant compte des normes sans des semaines de colle manuelle. C'est le problème que Penligent.ai est conçu pour résoudre.

La position de Penligent est simple : vous parlez en langage naturel ; le système orchestre plus de 200 outils de bout en bout ; le produit livrable est une chaîne d'attaque reproductible avec des preuves et des correspondances de contrôle. Pas de chorégraphie CLI. Pas de chasse au trésor de captures d'écran. Pas de PDF cousus main.

Pourquoi l'orchestration (et non un "autre scanner") est la prochaine étape pour pentestAI

- L'expansion des outils est réelle. Les équipes de sécurité possèdent Nmap, ffuf, nuclei, des extensions Burp, SQLMap, des énumérateurs OSINT, SAST/DAST, des détecteurs de secrets, des analyseurs de posture dans le nuage, des vérificateurs de ligne de base de conteneurs/k8s, des scanners d'exposition CI/CD - la liste s'allonge tous les trimestres. Le goulot d'étranglement n'est pas la capacité de l'outil, c'est coordination.

- Chaîne d'attaquants, liste de scanners. Les outils uniques signalent les problèmes de manière isolée. Ce que veulent les dirigeants, c'est un histoire: entrée → pivot → rayon d'action avec preuve à l'appui. Ce que l'ingénierie veut, c'est reproduireLes demandes exactes, les jetons, les captures d'écran et la liste des correctifs. Ce que la conformité veut, c'est cartographiele contrôle qui a échoué (ISO 27001 / PCI DSS / NIST).

- Assistants LLM ≠ exécution automatisée. "pentestGPT" accélère le raisonnement et l'écriture, mais a toujours besoin d'un être humain pour choisir les outils, faire respecter le champ d'application, gérer les sessions et construire un artefact crédible.

La thèse de Penligent : pentestAI doit donner la priorité la planification, l'exécution, la gestion des preuves et l'établissement de rapports-Tout cela en langage naturel, afin que les résultats soient fiables pour l'ingénierie et l'audit, et pas seulement intéressants pour les chercheurs.

L'architecture d'orchestration (comment elle fonctionne réellement)

Considérez la négligence comme une pipeline à quatre couches qui transforme l'intention en récit d'attaque :

A. Interprète de l'intention

- Analyse les objectifs en langage clair (portée, contraintes, objectifs de conformité).

- Extrait les modes de test (boîte noire, boîte grise), les indices d'authentification, l'étranglement, les contraintes de l'AMF.

- Se normalise à une spécification de plan structuré.

B. Planificateur

- Résout le plan en séquences d'outilsLes mesures à prendre sont les suivantes : reconnaissance → tests d'authentification/de session → tentatives d'exploitation (dans le cadre de la politique) → contrôles latéraux → collecte d'éléments de preuve.

- Choix des adaptateurs pour chaque étape (par exemple, ffuf pour la découverte des points d'extrémité, nuclei pour les contrôles modélisés, SQLMap pour la validation des injections, custom replayers pour la réutilisation des jetons).

- Attribue des budgets (temps, limites de taux, concomitance) et idempotence (afin que les tentatives ne grèvent pas les limites de l'application ou du débit).

C. Exécuteur testamentaire

- Exécute les outils avec un contexte partagé (cookies, jetons, cycles de vie des sessions, en-têtes découverts).

- Gère garde-corps de la lunette (listes d'autorisations d'hôtes, filtres de chemins d'accès), la sécurité (étranglement, recul), et piste d'audit (commande complète + paramètres, horodatage, codes de sortie).

- Saisit les artefacts dans des formats normalisés.

D. Preuves et rapports

- Normalise les sorties en un schéma unifié; elle est en corrélation avec une chaîne simple.

- Emet un liste de correctifs prêts à l'emploi et les correspondances de conformité (NIST/ISO/PCI), ainsi qu'un résumé.

Un objet de plan de haut niveau peut se présenter comme suit :

plan :

objectif : "Enumérer les surfaces d'administration/débogage et tester la fixation de la session/réutilisation du jeton (dans le champ d'application)".

champ d'application :

domaines : ["staging-api.example.com"]

allowlist_paths : ["/admin", "/debug", "/api/*"]

contraintes :

rate_limit_rps : 3

respect_mfa : true

no_destructive_actions : true

kpis :

- "résultats_validés"

- temps_jusqu'à_la_première_chaîne

- "evidence_completeness"

rapport :

cartographie_des_contrôles : ["NIST_800-115", "ISO_27001", "PCI_DSS"]

produits livrables : ["exec-summary.pdf", "fix-list.md", "controls.json"]

Pourquoi cela est-il important ? La plupart des démonstrations de "sécurité par l'IA" s'arrêtent à la génération intelligente de charges utiles. En réalité l'état de la session, l'étranglement, les nouvelles tentatives et les pistes d'audit. L'orchestration gagne en réussissant les parties ennuyeuses.

Anciens et nouveaux : Une comparaison honnête

| Dimension | Traditionnel (pipeline manuel) | Penligent (langage naturel → orchestration) |

|---|---|---|

| Mise en place | Scripts d'opérateur senior CLI + colle | Anglais objective → plan spec |

| Séquencement des outils | Ad hoc par opérateur | Le planificateur choisit les adaptateurs et les commande |

| Sécurité du champ d'application | Dépend de la discipline | Mise en place de garde-fous (listes d'autorisation, limites de taux, respect de l'AMF) |

| Preuves | Captures d'écran/capsules dispersées | Ensemble de preuves normalisées (traces, captures d'écran, cycle de vie des jetons) |

| Rapport | Manuel PDF + cartographie manuelle | Artéfacts structurés + cartographie des normes |

| Répétabilité | En fonction de l'opérateur | Plan déterministe ; ré-exécutable avec des différences |

De la demande au rapport : Artéfacts en béton

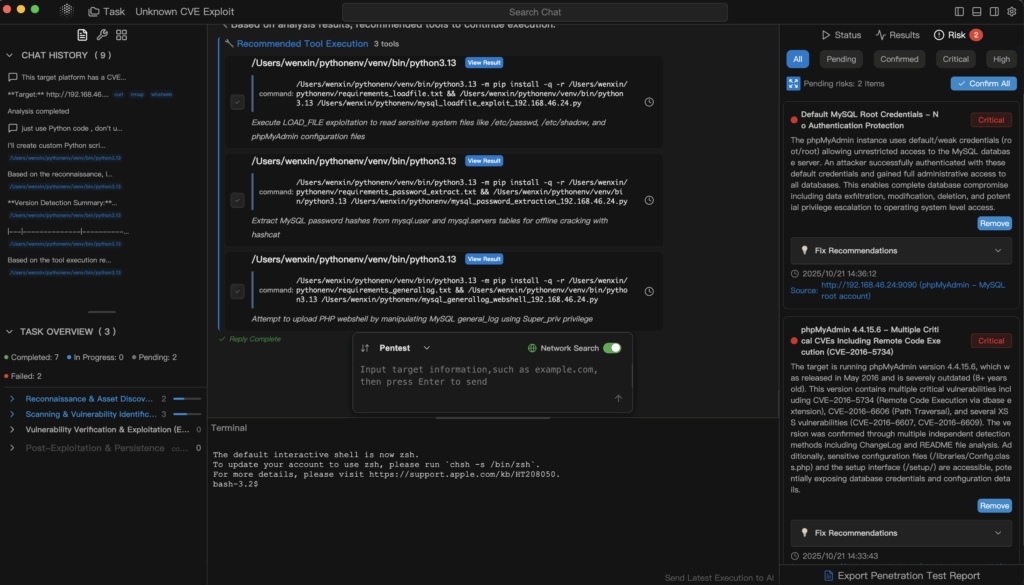

Langage naturel en → Création de tâches

penligent task create \\N-objectif "Find exposed admin panels on staging-api example com

--objectif "Trouver les panneaux d'administration exposés sur staging-api.example.com ; tester la fixation de session/réutilisation de jeton (dans le champ d'application) ; capturer les traces HTTP et les captures d'écran ; établir une correspondance avec NIST/ISO/PCI ; produire un résumé de l'exécution et une liste de corrections".

Statut et glissières de sécurité

penligent task status --id # Montre l'étape actuelle, l'outil, l'ETA et les contraintes de sécurité

penligent task scope --id # Imprime les listes d'autorisation, les limites de taux, les paramètres de l'AMF, les règles d'interdiction.

Preuves et rapports

penligent evidence fetch --id --bundle zip

/evidence/http/ # paires requête/réponse assainies (JSONL)

/evidence/screenshots/ # images étiquetées par étape (png)

/evidence/tokens/ # lifecycle + replay logs (txt/json)

/report/exec-summary.pdf # business-facing overview

/report/fix-list.md # engineering backlog (priority, owner, steps)

/report/controls.json # NIST/ISO/PCI mappings (machine-readable)

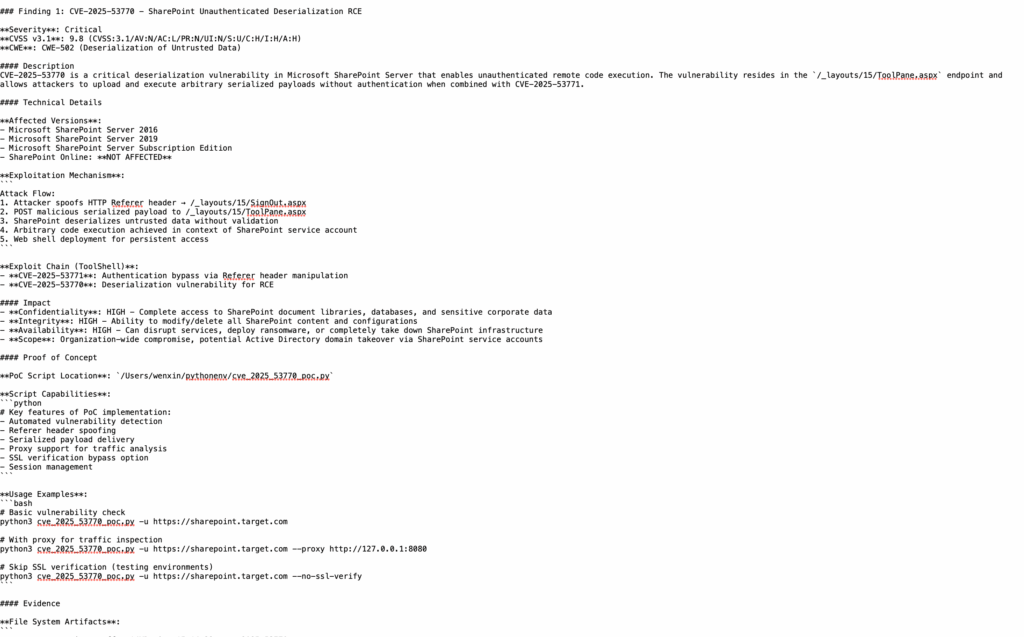

Résultats normalisés (exemple JSON)

{

"id" : "PF-2025-00031",

"title" : "Réutilisation de jeton acceptée sur /admin/session",

"severity" : "High",

"chain_position" : 2,

"evidence" : {

"http_trace" : "evidence/http/trace-002.jsonl",

"screenshot" : "evidence/screenshots/admin-session-accept.png",

"token_log" : "evidence/tokens/replay-02.json"

},

"repro_steps" : [

"Obtain token T1 (user A, timestamp X)",

"Replay T1 against /admin/session with crafted headers",

"Observer 200 + émission du cookie admin"

],

"impact" : "Privileged panel reachable with replay ; potential lateral data access",

"controls" : {

"NIST_800_115" : ["Test des mécanismes d'authentification"],

"ISO_27001" : ["A.9.4 Contrôle d'accès"],

"PCI_DSS" : ["8.3 Cryptographie et authentification fortes"].

},

"remediation" : {

"owner" : "platform-auth",

"priority" : "P1",

"actions" : [

"Lier les jetons au contexte de l'appareil/de la session",

"Implémenter une protection contre le rejeu de nonce/jeton à usage unique",

"Add server-side TTL with IP/UA heuristics" (Ajouter un TTL côté serveur avec une heuristique IP/UA)

],

"vérification" : "Replay attempt must return 401 ; attach updated traces".

}

}

Domaines de capacité (ce que le système pilote réellement)

Périmètre Web et API

- Automatisé : admin/debug identification, authentification boundary probing, fixation de la session / réutilisation des jetons (dans le champ d'application), fuzzing ciblé sur la reconnaissance antérieure.

- Résultat : demande/réponse preuve, captures d'écran, récit d'impact → liste des corrections.

Nuage et conteneurs

- Automatisé : découverte d'actifs éphémères ou "fantômes", détection d'IAM mal cadrée, indices d'exposition des exécutants CI/CD, signalisation des jetons/clés périmés.

- Résultat : "entrée → pivot → impact" chaîne-pas 80 isolés "mediums".

Auth, Session et Identité

- Automatisé : analyse du cycle de vie des jetons, réutilisation/fixation, contrôles d'isolement basés sur le chemin d'accès, surfaces d'authentification mixte.

- Résultat : des résultats à faible bruit avec reproduction précise et la cartographie de contrôle.

OSINT et cartographie d'exposition

- Automatisé : énumération de sous-domaines, empreintes de services, surfaces de tiers.

- Résultat : découverte autorisée avec des documents durables pistes d'audit.

Preuves et rapports

- Automatisé : capture d'artefacts → normalisation → mise en correspondance des normes → artefacts pour sécurité, ingénierie, conformité, leadership.

Ancrages méthodologiques :

NIST SP 800-115 - Guide technique pour les tests et l'évaluation de la sécurité de l'information

OWASP WSTG / PTES - structure et terminologie des pentests basés sur les phases

La "partie IA" qui aide vraiment (Beyond Payloads)

- Mise à la terre de l'intention : traduit des instructions ambiguës en délimité, testable (par exemple, "ne pas dépasser 3 rps", "pas de verbes destructeurs", "respecter l'AMF").

- Séquençage adaptatif : changer d'outil en fonction des résultats intermédiaires (par exemple, si aucun en-tête administrateur n'est trouvé, passer à d'autres empreintes ; si la relecture des jetons échoue, tester la fixation).

- Complétude des preuves : invite l'exécuteur à recapturer les artefacts manquants afin de répondre aux exigences de l'UE en matière de sécurité. rapport sur le plancher de qualité (capture d'écran + trace + journal des jetons).

- Contrôler la génération de la langue : transforme les artefacts bruts en NIST/ISO/PCI sans perdre la précision technique.

C'est là que de nombreuses idées de "pentests d'IA" échouent : elles génèrent des textes intelligents, mais ne peuvent pas être utilisées. n'appliquent pas de normes minimales en matière de preuves. Penligent durcit le "dernier kilomètre" en faire de la preuve un contrat de premier ordre.

Des indicateurs de performance clés qui comptent

| ICP | Pourquoi c'est important | Effet d'orchestration |

|---|---|---|

| Délai de validation de la première chaîne | Indique si le système peut produire actionnable intel rapidement | Langage naturel → plan immédiat ; les adaptateurs fonctionnent en parallèle ; la chaîne précoce se matérialise plus rapidement |

| Complétude des preuves | Détermine si l'ingénierie peut se reproduire | Saisie standardisée ; l'IA invite l'exécuteur à combler les lacunes |

| Rapport signal/bruit | Moins de faux positifs → réparation plus rapide | La corrélation entre les outils permet d'obtenir des chaînes moins nombreuses mais plus solides |

| Vitesse d'assainissement | Mesuré par le temps écoulé entre la découverte et la fusion des RP | La liste des correctifs est déjà structurée ; il n'y a pas de temps de latence pour la traduction. |

| Répétabilité | Nécessaire pour la régression et l'audit | Les plans sont déterministes ; les réexécutions génèrent des deltas |

Scénarios réalistes

- Dérive du panneau d'administration public à l'étape de la mise en œuvre : prouver la relecture/fixation, attacher des traces, établir une correspondance avec les contrôles et envoyer une tâche P1 avec des critères clairs de "réalisation".

- Exposition à la CI/CDLes contrôles de la durée de vie (TTL) : les coureurs découverts avec des champs d'application permissifs ; l'accès en chaîne aux secrets ; les contrôles de la durée de vie (TTL) et des preuves.

- Atout "ombre" du nuage: un service de débogage oublié ; montrer l'entrée → pivot IAM ; quantifier le rayon d'action de l'explosion.

- Surface de l'assistant d'IALes actions d'exfiltration ou de coercition par injection rapide sont validées dans le cadre autorisé ; les artefacts sont enregistrés et les impacts sont contrôlés.

Modèles d'intégration (sans câblage manuel)

Penligent traite les outils comme adaptateurs avec des E/S standardisées :

adaptateurs :

- id : "nmap.tcp"

input : { host : "staging-api.example.com", ports : "1-1024" }

output : { services : ["http/443", "ssh/22", "..."] }

- id : "ffuf.enum"

input : { base_url : "https://staging-api.example.com", wordlist : "common-admin.txt" }

output : { paths : ["/admin", "/console", "/debug"] } }

- id : "nuclei.http"

input : { targets : ["https://staging-api.example.com/admin"], templates : ["misconfig/*", "auth/*"] }

output : { findings : [...] }

- id : "sqlmap.verify"

input : { url : "https://staging-api.example.com/api/search?q=*", technique : "time-based" }

output : { verified : true, trace : "evidence/http/sqlmap-01.jsonl" }

- id : "token.replay"

input : { token : "T1", endpoint : "/admin/session" }

output : { status : 200, issued_admin_cookie : true, screenshot : "..." }

Pas de script de l'opérateur. Le planificateur compose des adaptateurs ; l'exécuteur partage le contexte (en-têtes, cookies, jetons) entre eux ; les preuves sont saisies automatiquement.

Limites et utilisation responsable (Candid Reality)

- Il ne s'agit pas d'un remplaçant humain de l'équipe rouge. Les chaînes sociales, physiques et hautement novatrices bénéficient encore de la créativité des experts.

- Le champ d'application doit être explicite. Le système appliquera les listes d'autorisations et les contraintes ; les équipes doivent les définir correctement.

- La preuve est reine. Si une intégration ne permet pas de produire des artefacts de haute qualité, le planificateur doit se rabattre sur un autre adaptateur ou marquer l'étape comme "non-confirmante".

- Cartographie des normes ≠ conseil juridique. Les correspondances NIST/ISO/PCI facilitent les entretiens d'audit ; les propriétaires de programmes restent responsables de l'interprétation et de l'attestation.

- Le débit varie en fonction de la surface. Les flux importants d'authentification et de locataires multiples nécessitent des exécutions plus longues ; les limites de taux et le respect de l'AMF sont des compromis délibérés en faveur de la sécurité et de la légalité.

Liste de contrôle pratique pour l'opérateur

- Énoncer l'objectif en termes simples. Inclure des objectifs en matière de portée, de sécurité et de conformité.

- Privilégier la "qualité de la chaîne" plutôt que le nombre de pièces brutes. Une seule chaîne bien documentée vaut mieux que 30 "médiums" théoriques.

- Les adaptateurs doivent rester légers. Préférer un nombre réduit d'outils bien compris avec des artefacts solides à un grand nombre d'outils bruyants.

- Définir le terme "fait". Pour chaque P1, prédéclarer la trace de vérification attendue après une correction.

- Réexécuter les plans. Comparez les deltas ; présentez les résultats avant/après à la direction - c'est ainsi que vous montrerez que le risque diminue.

Références et lectures complémentaires

- NIST SP 800-115 - Guide technique pour les tests et l'évaluation de la sécurité de l'information

https://csrc.nist.gov/publications/detail/sp/800-115/final - OWASP Guide de test de la sécurité du Web (WSTG)

https://owasp.org/www-project-web-security-testing-guide/

Conclusion

Si votre réalité se résume à "dix outils formidables et zéro pression coordonnée". pentestAI devrait signifier orchestration:

- Vous parlez.

- Le système gère la chaîne.

- Chacun obtient les preuves dont il a besoin.

Penligent.ai vise carrément ce résultat...langage naturel à l'entrée, chaîne d'attaque multi-outils à la sortie-avec des artefacts que vous pouvez remettre à l'ingénierie, à la conformité et à la direction sans frais de traduction. Pas un autre scanner. Un chef d'orchestre pour l'orchestre que vous possédez déjà.