Signification d'OAST sont de plus en plus souvent évoquées dans les conversations sur la cybersécurité moderne, car les organisations s'adaptent aux vulnérabilités qui échappent à la détection traditionnelle. Dans cet article, nous nous concentrons sur Signification d'OAST en tant que concept central de la sécurité des applications modernesTests de sécurité des applications hors bande-et explique sa pertinence, son fonctionnement, les outils courants, les cas d'utilisation des menaces, les pratiques défensives et des exemples de code d'attaque et d'atténuation que vous pouvez directement exécuter ou adapter. Ce niveau de détail est adapté pour Ingénieurs en intelligence artificielle et en sécurité construire ou défendre des systèmes complexes.

Quelle est la signification d'OAST dans le domaine de la sécurité ?

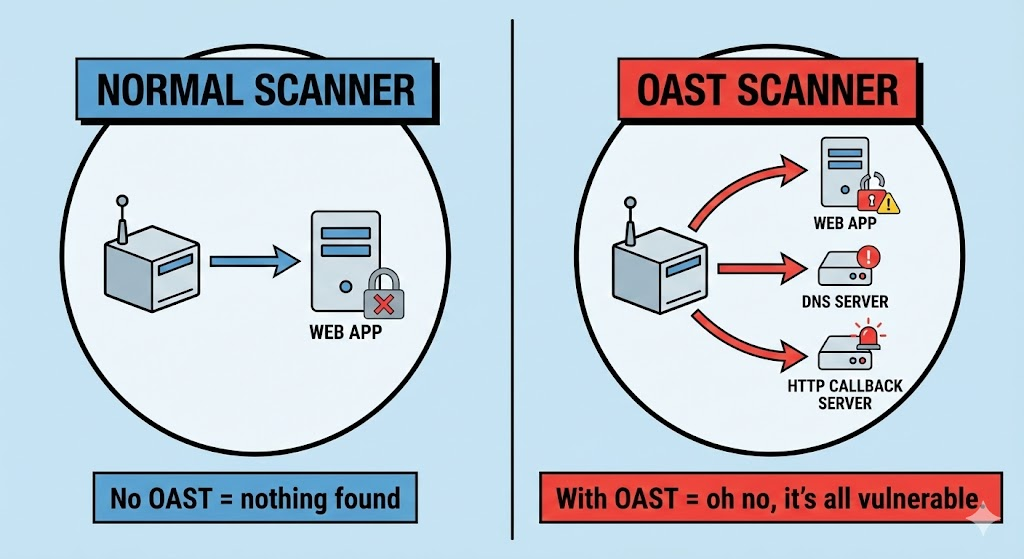

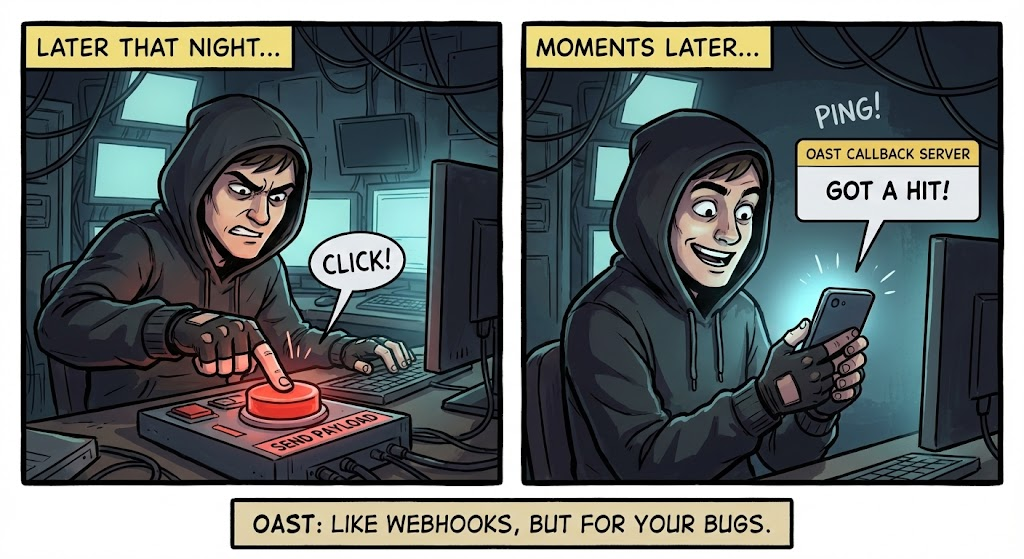

OAST (Out-of-Band Application Security Testing) est une méthodologie de test qui identifie les vulnérabilités en observant les interactions qui se produisent en dehors du cycle normal de demande/réponse d'une application. Les tests dynamiques de sécurité des applications (DAST) traditionnels dépendent des réponses directement renvoyées au testeur, mais de nombreuses vulnérabilités - comme les Injection SQL aveugle, SSRF aveugle ou XSS aveugle-ne se manifestent pas dans les réponses normales. OAST fonctionne en injectant une charge utile qui déclenche un rappel vers un serveur externe contrôlé par le testeurqui confirme la présence de la vulnérabilité lorsque cette interaction hors bande apparaît. Oast+1

Dans les outils d'analyse de sécurité tels que Suite ZAP et BurpOAST est devenu une fonction essentielle qui améliore considérablement la détection aveugle des vulnérabilités. Edgescan+1

Fonctionnement de l'OAST : Mécanismes et protocoles

Les tests OAST comportent généralement les éléments suivants :

- Domaine/sous-domaine d'interaction unique - Un domaine de résolution associé de manière unique à ce cycle de test, souvent à partir d'un service OAST comme Interactsh.

- Injection de charge utile - Charge utile malveillante ou de test contenant ce domaine unique.

- Serveur de surveillance - Le système externe enregistre toute interaction entrante (requête DNS, demande HTTP, événement SMTP, etc.).

- Logique de confirmation - Un rappel ou une balise prouve que l'application a traité la charge utile. HAHWUL

Voies de réaction courantes dans les essais OAST

| Chaîne | Comment ça marche | Pourquoi c'est important |

|---|---|---|

| DNS | L'application cible envoie une requête DNS au serveur OAST. | Fonctionne même dans des environnements de sortie restreints |

| HTTP(S) | La cible fait une demande web au domaine OAST | Confirme une interaction plus profonde |

| SMTP / LDAP / SMB / Autres | Divers protocoles pour des données d'interaction plus riches | Détecte diverses catégories de vulnérabilités |

Cela permet à OAST de découvrir des failles cachées que les scanners traditionnels ne peuvent pas observer parce qu'ils n'examinent que le chemin normal du protocole. Edgescan

Pourquoi l'OAST est essentiel pour la sécurité moderne

En combinant OAST et DAST, les testeurs peuvent confirmer les vulnérabilités qui ne produisent pas de réponses visibles de l'application, mais qui produisent des effets secondaires observables dans les canaux d'interaction externes.

PortSwigger souligne que l'OAST était révolutionnaire lorsqu'il a été introduit par le biais de Collaborateur burppermettant à Burp de détecter de nouvelles classes de vulnérabilités aveugles telles que Blind SQLi ou Blind OS command injection. PortSwigger

En 2025, les chercheurs en sécurité ont également identifié un acteur sophistiqué exploitant une infrastructure OAST personnalisée sur Google Cloud afin de rechercher et d'exploiter les données du Plus de 200 CVE différents dans des campagnes à grande échelleillustrant comment les techniques OAST peuvent être utilisées de manière abusive lorsque l'automatisation de masse rencontre l'exploitation des vulnérabilités. IoT OT Security News

Outils et plates-formes qui soutiennent OAST

De nombreux outils de sécurité modernes intègrent le support OAST :

- Support ZAP OAST: Écoute intégrée pour les interactions DNS/HTTP(S) et intégration avec BOAST, Interactsh, etc. ZAP+1

- Collaborateur Burp Suite: Fournit des rappels OAST pour détecter les conditions d'aveuglement. PortSwigger

- Interactsh: Une puissante plate-forme ouverte pour les interactions OAST prenant en charge de nombreux protocoles (DNS, HTTP, SMTP, LDAP, SMB, FTP). HAHWUL

- BOAST: Un serveur conçu pour collecter et rapporter les événements d'interaction OAST. ZAP

Ces plateformes aident les ingénieurs en sécurité à capturer les rappels et à confirmer les vulnérabilités sans s'appuyer uniquement sur des preuves in-band.

Scénarios pratiques de l'OAST et modèles de menace

OAST est particulièrement utile pour identifier vulnérabilités aveuglesUn attaquant peut déclencher une action sur le serveur et la seule preuve est que le serveur a contacté un service externe.

Voici quelques exemples :

- SSRF aveugle - Le serveur ne renvoie pas de données à l'attaquant mais émet des requêtes HTTP/DNS sortantes.

- Injection aveugle de commande - Le serveur exécute un code qui déclenche un trafic sortant au lieu d'afficher une sortie.

- XSS aveugle - Un script persistant déclenche un comportement de rappel lorsqu'il est exécuté dans le contexte de la victime. Edgescan

Un défenseur d'entreprise peut voir une alerte AlphaSOC montrant un trafic sortant vers un domaine OAST connu, indiquant une exploitation non autorisée potentielle ou une mauvaise configuration. AlphaSOC

Exemple de code : Simulation et détection de l'OAST

Ci-dessous 5 exemples de codes d'attaque/défense directe que les ingénieurs peuvent consulter.

Exemple 1 : Génération d'un déclencheur DNS OAST (attaque)

bash

#This payload will trigger a DNS query to the OAST servercurl <http://example.com?callback=uniqueid.oast.pro>

Si la cible traite cette URL et effectue une recherche DNS pour uniqueid.oast.prole serveur OAST enregistre la requête.

Exemple 2 : Surveillance du rappel OAST avec Python

python

from flask import Flask, request

app = Flask(**nom**)

@app.route("/callback", methods=["GET"])

def callback() :

print("Interaction OAST :", request.remote_addr, request.args)

retour "", 200

app.run(host="0.0.0.0", port=8080)

Déployez ce serveur simple et enregistrez son domaine avec une entrée DNS pour agir en tant qu'auditeur OAST externe.

Exemple 3 : Enregistrement et alerte du trafic OAST

python

importation de la journalisation

def log_oast_event(event) :

logging.basicConfig(level=logging.INFO)

logging.info(f "OAST callback from {event['ip']} with data {event['data']}")

Utilisez ce modèle pour intégrer les alertes de rappel dans les pipelines SIEM.

Exemple 4 : Filtrage du trafic sortant (défense)

bash

#Block common OAST domains at firewall leveliptables -A OUTPUT -d oast.fun -j DROP iptables -A OUTPUT -d oast.pro -j DROP iptables -A OUTPUT -d oast.site -j DROP

Cela permet de réduire les rappels OAST non autorisés provenant de serveurs internes.

Exemple 5 : Rejeter les modèles d'interaction non fiables

python

# Inspecteur de la demande simplifiée

def is_untrusted_interaction(request) :

if "oast" in request.host :

Retourner True

retourner Faux

Intégrer cette fonction dans la logique du WAF pour signaler et bloquer les points de rappel suspects.

La stratégie défensive au-delà du code

Si les contrôles au niveau du code sont essentiels, les ingénieurs en sécurité devraient adopter des défenses globales :

- Contrôle du trafic sortant - Appliquer des stratégies de refus par défaut pour les connexions sortantes avec des règles de liste d'autorisation.

- Bloquer les domaines OAST connus au niveau des pare-feu périmétriques.

- Surveiller le trafic DNS et HTTP pour les domaines de rappel inhabituels qui ressemblent à des charges utiles OAST.

- Intégrer OAST dans les processus de test (DAST + OAST scanning) pour détecter de manière proactive les vulnérabilités cachées.

Le blocage généralisé des flux sortants réduit l'impact des méthodes d'exploitation aveugles lorsque les applications traitent par inadvertance des entrées non sûres. HAHWUL

OAST vs. DAST/SAST traditionnels

| Méthode d'essai | Détecte les failles aveugles | Nécessite un serveur externe | Cas d'utilisation typique |

|---|---|---|---|

| SAST | Non | Non | Analyse des modèles de code |

| DAST | Limitée | Non | Analyse basée sur les réponses |

| OAST | Oui | Oui | Tests basés sur le rappel/effet secondaire |

OAST améliore les tests dynamiques en révélant des problèmes qui ne se manifestent que par des effets secondaires en dehors du cycle de réponse HTTP.

Campagnes réelles utilisant des techniques de type OAST

Des recherches récentes ont mis en évidence une infrastructure OAST privée hébergée sur Google Cloud utilisés par les acteurs de la menace pour cibler plus de 200 CVE avec des outils d'analyse modifiés et des rappels OAST. Cela démontre que les attaquants exploitent de plus en plus les vulnérabilités aveugles à grande échelle et que les défenseurs doivent détecter ces schémas. IoT OT Security News

Cela signifie également que les défenseurs peuvent avoir besoin de distinguer le trafic légitime des tests de sécurité des modèles de rappel malveillantssurtout lorsque les attaquants imitent les adresses IP des fournisseurs de services en nuage.

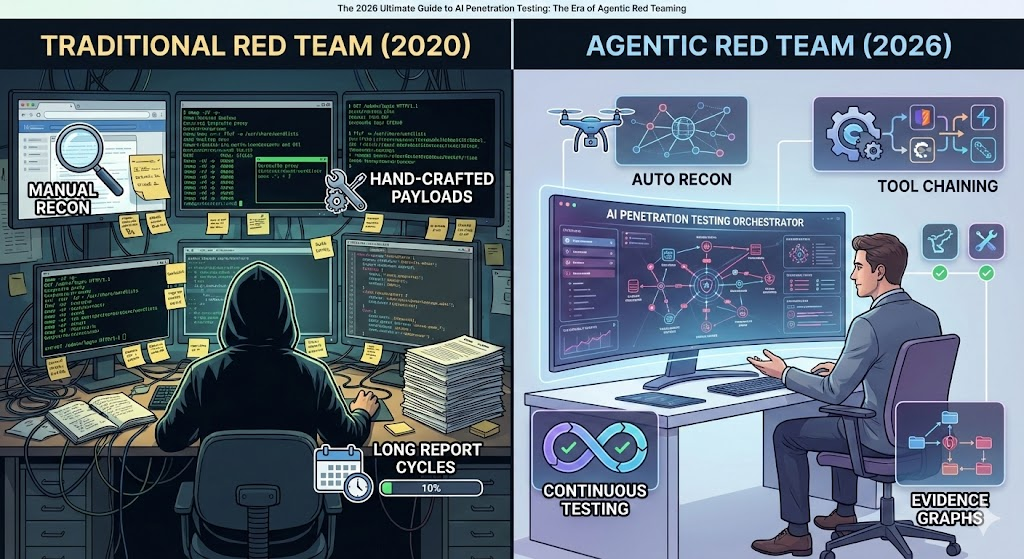

Intégrer les tests de sécurité pilotés par l'IA - Penligent

Pour les équipes d'ingénieurs modernes, les scanners automatisés traditionnels peuvent manquer de subtiles vulnérabilités aveugles. Des plateformes telles que Penligent ajouter de la valeur en :

- Générer Charges utiles OAST assistées par l'IA avec des modèles adaptatifs

- Cartographie des surfaces d'application où des interactions aveugles peuvent se produire

- Corrélation des preuves de rappel entre les protocoles afin de hiérarchiser les risques réels

- Intégrer les tests OAST dans les pipelines CI/CD pour une détection précoce

Les capacités d'IA de Penligent aident à découvrir les "signaux faibles" des vulnérabilités aveugles que les règles statiques ne peuvent pas facilement capturer, améliorant ainsi la sécurité globale de l'application.

Conclusion

Comprendre Signification d'OAST-Les tests de sécurité des applications hors bande sont essentiels pour les ingénieurs qui conçoivent des applications sécurisées. En tirant parti des méthodes OAST parallèlement aux méthodes DAST et SAST, les équipes de sécurité peuvent trouver des vulnérabilités asynchrones qui sont invisibles à l'analyse traditionnelle basée sur les réponses. Avec des outils, des pratiques de codage et des contrôles réseau appropriés, les ingénieurs peuvent à la fois détecter et se défendre contre les techniques d'exploitation qui s'appuient sur les rappels OAST, renforçant ainsi la résilience des applications face à l'évolution des menaces.