Les API (interfaces de programmation d'applications) constituent l'épine dorsale des systèmes logiciels modernes, car elles permettent la communication entre les applications. Toutefois, à mesure que ces interfaces sont utilisées, elles deviennent également la cible de cyberattaques. Les tests d'API ne sont pas seulement un contrôle de qualité de routine pendant le développement : ils jouent un rôle crucial dans le maintien de la sécurité de votre système.

Ce guide vous expliquera ce que sont les tests d'API, pourquoi ils sont importants, quels sont les risques encourus et quelles sont les meilleures pratiques pour garantir la sécurité et l'efficacité de votre API. Nous examinerons à la fois les tests fonctionnels et les mesures de sécurité, afin de garantir que votre API réponde aux normes les plus strictes.

Qu'est-ce que le test de l'API ?

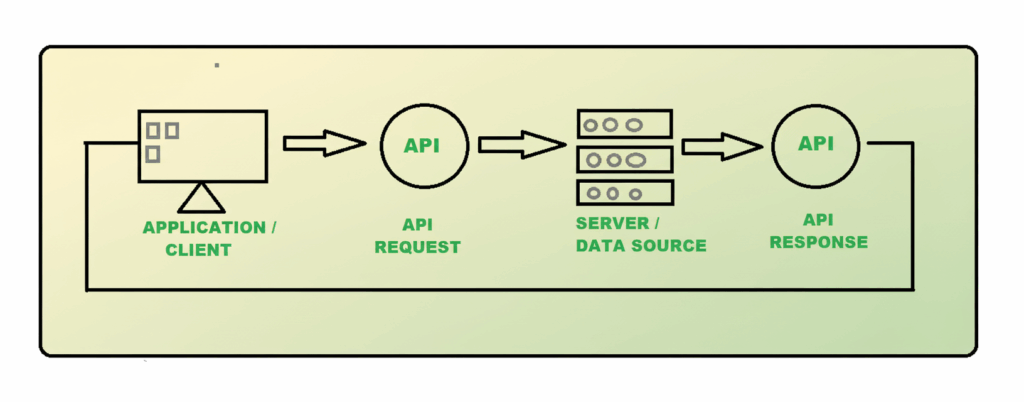

Les tests d'API désignent le processus de vérification des fonctionnalités, des performances et de la sécurité d'une API, garantissant que les API ne se contentent pas de renvoyer les données correctement - elles doivent également être protégées contre les vulnérabilités potentielles telles que les accès non autorisés, les fuites de données, les injections SQL et les attaques de pirates. les scripts intersites (XSS).

Types d'API et priorités en matière de tests

Toutes les API ne sont pas identiques, et les besoins en matière de sécurité et les priorités de test varient selon les types d'API :

| Type d'API | Caractéristiques | Focus sur les tests |

|---|---|---|

| API ouverte | Accès public, authentification minimale ou inexistante | Priorité élevée en matière de sécurité |

| API interne | Utilisé dans les systèmes internes de communication | Priorité de sécurité moyenne |

| API partenaire | Accessible uniquement par des partenaires spécifiques | Sécurité et conformité élevées |

| API composite | Combine plusieurs API, structure plus complexe | Priorité à la fonctionnalité élevée |

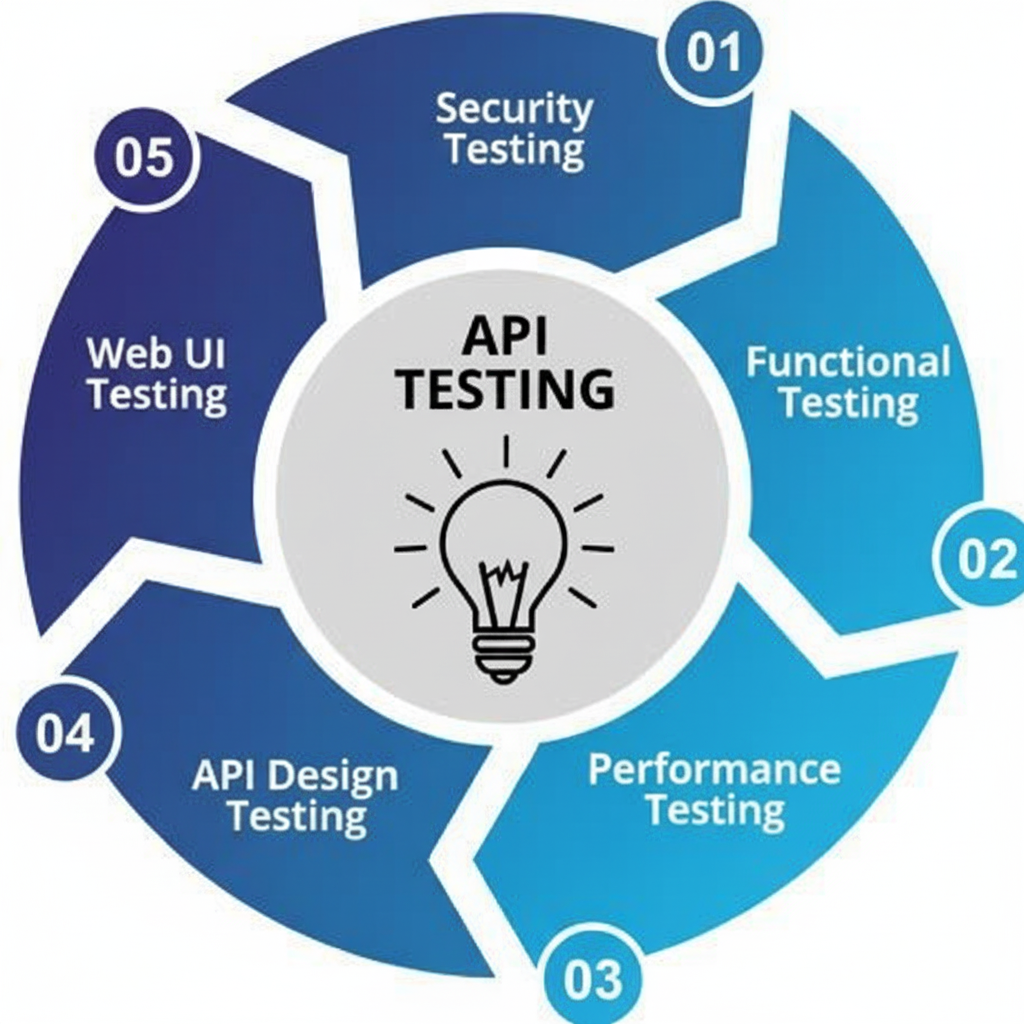

Principaux objectifs des tests d'API

Précision fonctionnelle

Avant tout, il est essentiel de vérifier que l'API répond correctement aux entrées valides et fournit les résultats attendus, ce qui inclut la vérification des codes d'état HTTP, du format des données de réponse et de la cohérence des données avec la documentation de l'API.

Validation de la sécurité

La sécurité est également un élément essentiel des tests d'API, impliquant des aspects clés tels que les méthodes d'authentification (clés API, OAuth, JWT), le cryptage des données et la transmission sécurisée à l'aide de HTTPS, ainsi que la protection contre les attaques courantes, notamment les injections SQL et les scripts intersites (XSS).

Performance et fiabilité

Les API doivent être capables de gérer des charges de trafic élevées, et les tests doivent simuler une utilisation intensive pour s'assurer qu'elles fonctionnent bien sous contrainte. Il est également important de vérifier qu'une limitation de débit est en place pour éviter les abus et que les temps de réponse restent acceptables sous charge.

Le processus de test de l'API

Préparation du test

Avant de se lancer dans les tests, il est essentiel d'examiner la documentation de l'API, de mettre en place un environnement de test approprié et de rassembler toutes les informations d'identification nécessaires, telles que les jetons et les clés d'API, afin de garantir le bon déroulement du processus de test.

Exemple de test fonctionnel

Des outils comme Facteur ou cURL sont couramment utilisés pour les tests d'API. Voici comment vous pouvez tester une API avec cURL:

# Envoi d'une requête GET à l'aide de cURL

curl -X GET "" \\\\

-H "Authorization : Bearer " \\\\

-H "Accept : application/json"

Lors du test d'une API, il est important de s'assurer qu'elle renvoie les bons codes d'état HTTP tels que 200, 404 et 500, de vérifier que la structure des données renvoyées correspond au format attendu et de s'assurer que les messages d'erreur sont conviviaux tout en évitant d'exposer des informations internes.

Exemple de test de sécurité

Test d'injection SQL

demandes d'importation

payload = "' OR '1'='1"

url = f""

response = requests.get(url)

if "sql" in response.text.lower() or response.status_code == 500 :

print("⚠️ Vulnérabilité potentielle d'injection SQL détectée")

else :

print("✅ Validation des entrées réussie")

Lors des tests de l'API, assurez-vous que les messages d'erreur sensibles de la base de données ne sont jamais renvoyés et confirmez que les résultats des requêtes ne peuvent pas être manipulés par des données malveillantes.

Risques de sécurité courants dans les tests d'API

Lors du test des API, il est essentiel d'être conscient de plusieurs risques de sécurité courants, notamment une authentification faible lorsque les API ont des clés ou des mots de passe faciles à deviner, l'absence de validation des entrées qui rend les API vulnérables aux attaques dues à des entrées non nettoyées, la fuite de données dans laquelle des informations sensibles sont exposées involontairement, l'absence de limitation du débit qui rend les API vulnérables aux attaques par force brute ou par déni de service, et l'exposition excessive aux erreurs lorsque des messages d'erreur détaillés révèlent des informations sensibles sur le système.

Outils recommandés pour les tests d'API

| Outil | Description | Meilleur pour |

|---|---|---|

| Penligent | Outil d'analyse des vulnérabilités et de la sécurité des API alimenté par l'IA | Tests automatisés de sécurité des API, détection des menaces |

| Facteur | Outil complet de test des API | Essais fonctionnels, validation rapide |

| OWASP ZAP | Scanner de sécurité open-source | Détection des vulnérabilités |

| Suite d'éructation | Boîte à outils pour les tests de pénétration | Tests de sécurité avancés |

| JMeter | Tests de charge et de performance | Tests de charge, tests de stress |

| RestAssured | Outil d'automatisation basé sur Java | Tests d'intégration continue (CI) |

Meilleures pratiques pour les tests d'API

Pour vous assurer que vos tests d'API sont aussi complets que possible, suivez les instructions suivantes le Top 10 de la sécurité des API de l'OWASP pour atténuer les vulnérabilités les plus courantes, utilisez HTTPS et configurez le cryptage TLS pour protéger les données en transit, mettez en œuvre le principe du moindre privilège en limitant l'accès à ce qui est nécessaire, adoptez des stratégies de versionnement claires pour les API et dépréciez correctement les anciennes versions, intégrez des tests automatisés dans votre pipeline CI/CD pour des contrôles de sécurité continus, et effectuez régulièrement des tests de pénétration et des audits de sécurité pour trouver et corriger les vulnérabilités de manière proactive.