Pourquoi les applications de rencontres sont des plateformes à haut risque

Ces dernières années, les rencontres en ligne sont passées d'une activité de niche à un élément quotidien de la vie sociale moderne. Des études montrent qu'une personne sur trois se tourne aujourd'hui vers des applications de rencontres pour rencontrer des partenaires potentiels. Toutefois, malgré leur commodité et leur omniprésence culturelle, la cybersécurité de ces plateformes reste d'une faiblesse inquiétante. Selon le dernier rapport du Business Digital Index, 75% des applications de rencontres les plus utilisées ne respectent toujours pas les normes de sécurité de base, ce qui expose à un risque important les informations les plus intimes de millions d'utilisateurs, qu'il s'agisse de l'orientation sexuelle, de photographies personnelles, de localisations GPS précises, d'historiques de conversations privées ou même de données de cartes de paiement.

Cette préoccupation est loin d'être théorique. L'histoire a montré à maintes reprises à quel point les failles de sécurité dans ce secteur peuvent être préjudiciables. En 2015, la faille Ashley Madison a exposé les données personnelles de trente millions de personnes, provoquant des divorces, des tentatives de chantage et plusieurs cas confirmés de suicide. Un an plus tard, AdultFriendFinder a subi l'une des plus grandes brèches de l'histoire, avec la fuite en ligne de quatre cents millions d'enregistrements, y compris des données explicites sur les préférences sexuelles. Et en 2020, Zoosk a été compromis par le groupe ShinyHunters, ce qui a entraîné le vol de vingt-quatre millions d'enregistrements comprenant des données très personnelles telles que les revenus, les dates de naissance et les opinions politiques.

Pris ensemble, ces incidents brossent un tableau clair et inquiétant : les applications de rencontres restent des cibles de choix pour les cybercriminels, et lorsque leur sécurité est défaillante, les conséquences peuvent être profondément personnelles, s'étendant souvent bien au-delà du domaine numérique et causant des dommages durables dans la vie réelle de leurs utilisateurs.

Analyse de la vulnérabilité des applications de rencontres

| Catégorie | Vulnérabilité spécifique | Exemple d'impact |

|---|---|---|

| Externe | Faible authentification des courriels (SPF, DMARC, DKIM manquants) | Permet de mener des campagnes de phishing et d'usurpation de marque |

| Vulnérabilités des logiciels non corrigés | Permet l'exécution de codes à distance, facilite l'exploitation | |

| Faible configuration de TLS/chiffrement | Facilite les attaques MITM et l'interception des données | |

| Interne | Fuite de données liées à l'identité (nom du lieu de travail, de l'école) | Ingénierie sociale, harcèlement ciblé |

| Absence de SSL/TLS lors de la transmission des données | Interception et manipulation des données | |

| Échec de la validation du certificat | Sensible aux attaques MITM | |

| Mauvaise gestion des jetons | Accès non autorisé aux messages et aux photos |

Test de pénétration pour les applications de rencontres - Utilisation de Penligent pour le test de pénétration. Simulation d'hameçonnage

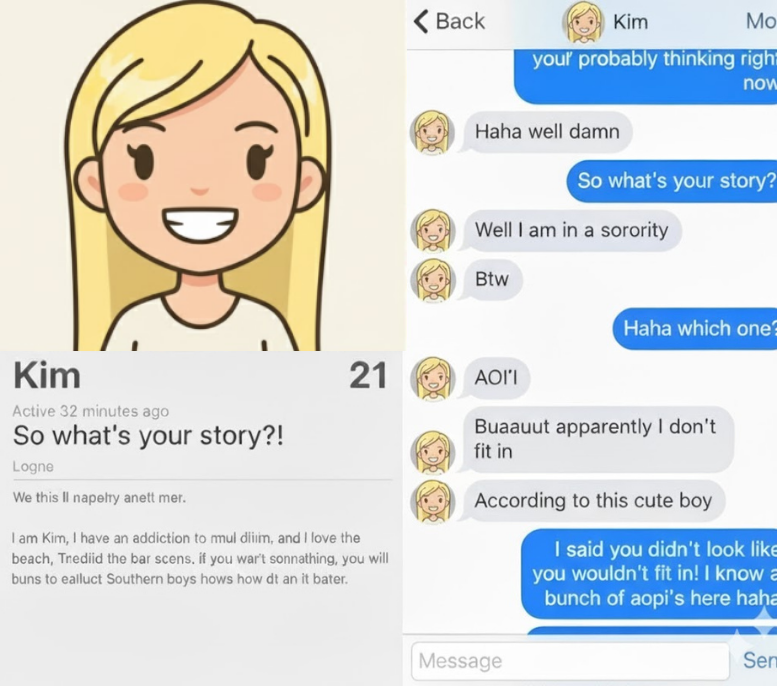

Pour les chercheurs en sécurité et les testeurs de pénétration, l'évaluation de la résilience des applications de rencontres ne se limite pas à une analyse générique des vulnérabilités - elle nécessite une approche à plusieurs niveaux qui associe des sondages techniques ciblés à une compréhension approfondie de la manière dont l'ingénierie sociale exploite la confiance humaine. Les attaquants exploitent souvent les caractéristiques propres aux écosystèmes de rencontres, telles que la géolocalisation, les métadonnées de profil et la messagerie in-app, pour mener des campagnes d'hameçonnage, de surveillance ou d'exfiltration de données.

Fuzzing de l'API pour les fuites de données

Effectuer un fuzzing structuré des points d'extrémité des API mobiles et web pour identifier les faiblesses de la validation des entrées, les contrôles d'accès incomplets ou les en-têtes de réponse mal configurés qui pourraient laisser échapper des données personnelles ou des données de localisation.

Cibler les points d'extrémité liés aux services de profil, de messagerie et de géolocalisation, car ils contiennent souvent des données critiques en matière de protection de la vie privée.

# Exemple : Utilisation de OWASP ZAP pour le fuzzing d'API

zap-cli start

zap-cli open-url

zap-cli fuzz --context "DatingAppAPI" --payloads payloads/location-data.txt

zap-cli report --output report_api_fuzz.html

zap-cli stop

Audits d'authentification des courriels pour prévenir les escroqueries à la romance

Inspecter les configurations SPF, DKIM et DMARC pour les domaines utilisés pour envoyer des notifications de vérification ou de correspondance.

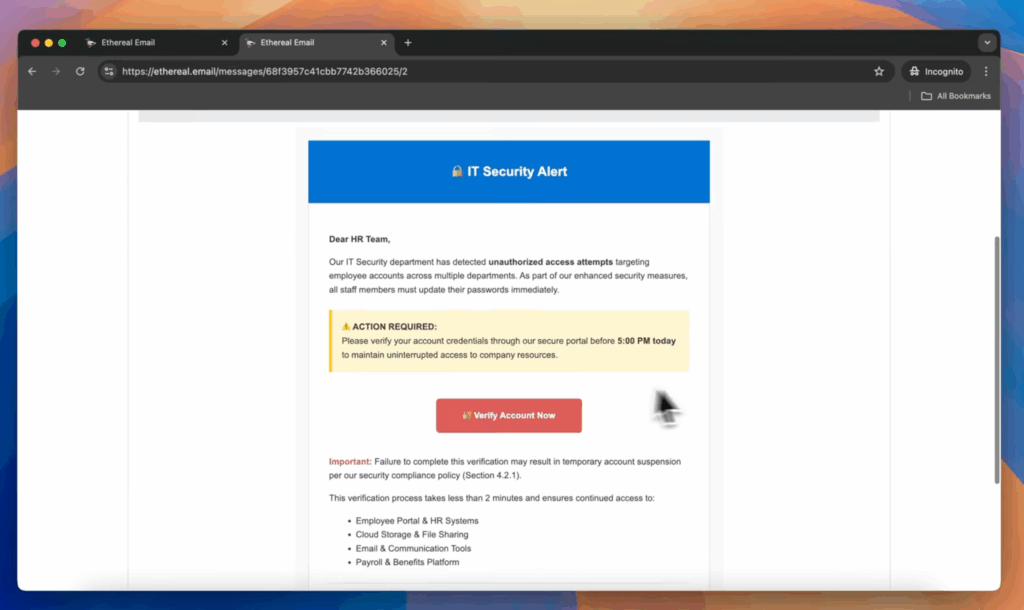

Des enregistrements faibles ou absents permettent aux pirates d'usurper des courriels d'applications de rencontres et d'attirer les utilisateurs vers des pages d'hameçonnage.

# Vérifier les enregistrements SPF, DKIM, DMARC

dig datingapp.com TXT | grep spf

dig datingapp.com TXT | grep dmarc

# Vérifier DKIM en utilisant

opendkim-testkey -d datingapp.com -s default -k /etc/opendkim/keys/default.txt

Configuration TLS et prévention des attaques MITM

Testez la solidité des implémentations TLS/SSL et assurez-vous que l'application mobile applique l'épinglage des certificats.

Des suites de chiffrement obsolètes ou l'absence d'épinglage permettent d'intercepter des conversations privées ou des mises à jour de localisation.

# Exemple : Utilisation de SSLyze

sslyze --regular datingapp.com

# Vérification de l'épinglage TLS de l'application mobile

frida -U -f com.datingapp.mobile --no-pause -l check_tls_pinning.js

Audit du stockage et du contrôle d'accès pour les jetons et les supports

Examinez la manière dont les jetons d'authentification, les photos privées et les historiques de chat sont stockés sur les appareils et dans les systèmes dorsaux.

Veiller à ce que les jetons soient cryptés au repos, que leur accès soit contrôlé et qu'ils ne soient pas intégrés directement dans les réponses ou les journaux de l'API.

Que peut faire une personne négligente ?

- Interface en langage naturel: Il suffit de taper "Simuler un phishing sur le système de connexion de cette application de rencontre" - Penligent s'exécute avec les bons outils.

- Simulation réaliste d'hameçonnage: Capable de recréer des chaînes d'hameçonnage ciblant les utilisateurs d'applications de rencontres, depuis les messages d'appât jusqu'à la capture d'informations d'identification.

- Vérification et hiérarchisation automatisées: Distingue les risques réels des faux positifs.

- Rapports instantanés et collaboration au sein de l'équipe: Génération de rapports PDF/HTML avec collaboration en temps réel avec les analystes.

Conseils de sécurité personnelle pour les utilisateurs d'applications de rencontres

Lorsqu'il s'agit de préserver la sécurité personnelle sur les applications de rencontres, les mesures proactives font une différence substantielle. Les utilisateurs devraient s'inscrire avec une adresse électronique dédiée et utiliser un mot de passe fort et unique afin d'éviter la réutilisation des informations d'identification. La désactivation du partage de localisation précise peut réduire considérablement la menace de harcèlement, tandis que le fait d'éviter d'utiliser les identifiants de comptes sociaux minimise la possibilité d'une exposition multiplateforme en cas de violation. Enfin, omettre les informations relatives au lieu de travail ou à l'école dans les profils publics peut contribuer à prévenir le harcèlement ciblé ou la recherche d'identité.