Si vous travaillez suffisamment longtemps dans le domaine de la sécurité axée sur les applications ou l'IA, "IDOR" cesse d'être un simple mot à la mode et se transforme en un modèle récurrent que vous voyez partout : API, backends mobiles, tableaux de bord SaaS, panneaux d'administration, et même outils internes.

CVE-2025-13526 est l'un de ces cas où un Référence directe à un objet non sécurisé (IDOR) n'est pas caché au cœur d'un protocole exotique, mais se trouve dans un système de gestion de l'information largement déployé. Plugin WordPressLes données des clients sont ainsi discrètement exposées à quiconque est prêt à modifier un paramètre d'URL.wiz.io)

Cet article jette un regard critique sur IDOR en tant que classeet utilise CVE-2025-13526 comme un exemple concret et moderne. L'objectif n'est pas seulement de récapituler "il y avait un bogue dans un plugin", mais d'en tirer des enseignements pratiques sur la manière dont nous concevons, testons et automatisons la sécurité dans un monde où l'IA occupe une place prépondérante.

IDOR et l'autorisation au niveau de l'objet brisé, sans le brouillard des mots à la mode

Dans le document OWASP API Security 2023, le tout premier point...API1 : L'autorisation au niveau de l'objet n'est pas respectée-est en fait le nom de l'époque de l'API pour ce que la plupart d'entre nous appelons encore IDOR.(OWASP)

Les mécanismes sont d'une simplicité affligeante :

- L'application expose une sorte de identifiant de l'objet dans la demande :

order_id,user_id,ticket_id,identifiant_du_messageet ainsi de suite. - Le backend utilise cet identifiant pour rechercher un enregistrement.

- Quelque part entre le décodage de l'identifiant et le renvoi des données, personne ne se demande si l'appelant est autorisé à accéder à cet objet.

API1 de l'OWASP et les rapports des équipes chargées de la sécurité des API comme apisecurity.io et Traceable décrivent la même idée de base : un attaquant remplace l'identifiant de son propre objet par un autre identifiant - entier séquentiel, UUID, peu importe - et l'application renvoie allègrement les données de quelqu'un d'autre.(Actualités sur la sécurité de l'API)

L'équipe de MITRE CWE-639 (contournement de l'autorisation par une clé contrôlée par l'utilisateur) saisit ce modèle de manière formelle et note même que le terme "IDOR" chevauche largement le terme "IDOR". Autorisation au niveau de l'objet brisé (BOLA).(CWE)

IDOR n'est pas intelligent. Il ne nécessite pas un doctorat ou une chaîne de gadgets de désérialisation. Il est dangereux parce que :

- Il est facile de l'introduire au cours d'une itération rapide du produit.

- Elle échappe souvent aux tests superficiels.

- Il s'adapte parfaitement aux attaquants : un seul point de terminaison, un simple script, des milliers d'enregistrements.

CVE-2025-13526 est, malheureusement, un cas d'école.

CVE-2025-13526 en bref : IDOR dans un plugin WordPress "Chat to Order

Selon Wiz, Wordfence, OpenCVE et d'autres traqueurs, CVE-2025-13526 est un IDOR dans le OneClick Chat to Order (en anglais) pour WordPress. Toutes les versions jusqu'à 1.0.8 sont concernés ; le problème a été corrigé dans 1.0.9.(wiz.io)

La fonction vulnérable s'appelle wa_order_thank_you_override. Après un achat réussi, les clients sont redirigés vers une page de remerciement dont l'URL comprend un lien vers le site web de l'entreprise. order_id paramètre. La fonction prend ce paramètre, recherche l'ordre et affiche un résumé...sans vérifier que le visiteur actuel est bien le propriétaire de cette commande.

De multiples sources convergent vers le même impact : un attaquant non authentifié peut modifier le système d'information de l'entreprise. order_id dans l'URL et de consulter les détails de la commande d'autres clients, y compris les informations permettant de les identifier personnellement.wiz.io)

CVE-2025-13526 : Propriétés des clés

| Champ d'application | Valeur |

|---|---|

| ID CVE | CVE-2025-13526 |

| Produit | OneClick Chat to Order WordPress plugin |

| Versions concernées | ≤ 1.0.8 |

| Fixé en | 1.0.9 |

| Type de vulnérabilité | IDOR / Autorisation au niveau de l'objet brisé (BOLA) |

| Cartographie CWE | CWE-200 (exposition aux informations), CWE-639 (clé contrôlée par l'utilisateur) |

| Vecteur d'attaque | Réseau (distant), non authentifié |

| Complexité | Faible (simple altération des paramètres) |

| Impact | Exposition des IIP des clients et du contenu des commandes |

| CVSS v3.1 | 7,5 (élevé) AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N |

| Références primaires | NVD, CVE.orgWiz, Wordfence, Positive Technologies, OpenCVE |

NVD et CVE.org indique que la vulnérabilité est la suivante "Exposition d'informations sensibles à un acteur non autorisé" (CWE-200)avec un score élevé de CVSS 7.5.(NVD) L'avis de Wordfence est encore plus direct :

"OneClick Chat to Order <= 1.0.8 - Insecure Direct Object Reference to Unauthenticated Sensitive Information Exposure" (Wordfence)

En d'autres termes, aucune connexion n'est nécessaire, il suffit d'un simple clic. order_id dans l'URL.

Sous le capot : le fonctionnement de l'IDOR

Dépouillons-nous de l'image de marque et examinons le modèle de base.

Imaginez une URL de remerciement de type WooCommerce :

<https://shop.example.com/checkout/thank-you/?order_id=12345>

Dans les versions vulnérables de OneClick Chat to Order, lorsqu'un utilisateur accède à cette URL :

- Le plugin se lit comme suit

$_GET['order_id']. - Il demande au backend du commerce électronique (par exemple, WooCommerce) la commande

12345. - Il affiche une page de remerciement / récapitulatif de la commande, entièrement basée sur l'objet de la commande.

- Il ne vérifie jamais si le visiteur actuel est authentifié ou s'il possède une commande.

12345.

Une version simplifiée de cette logique pourrait ressembler à ceci :

// Pseudocode vulnérable à des fins d'illustration uniquement

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ? ? null ;

if (!$order_id) {

return ; // ou redirige quelque part

}

// Récupération de la commande par ID

$order = wc_get_order($order_id) ;

if (!$order) {

return ; // la commande n'a pas été trouvée

}

// ❌ Manquant : vérifier que l'utilisateur actuel est autorisé à voir cette commande

// Rendu de la page de remerciement avec les détails de la commande

render_wa_thank_you_page($order) ;

}

À partir de là, l'exploitation est évidente :

- L'attaquant charge une URL de remerciement (peut-être sa propre commande, peut-être un identifiant supposé).

- Ils incrémentent ou décrémentent

order_idet rafraîchir. - Pour chaque identifiant valide, l'application renvoie le nom, l'adresse électronique, le numéro de téléphone, les adresses et le contenu de la commande d'un autre client.

Comme le point d'accès ne nécessite pas de session authentifiée, la barre est encore plus basse : un attaquant non authentifié peut énumérer les commandes par ID.

À quoi ressemble la solution ?

La solution est, structurellement, ce que la plupart d'entre nous savent déjà qu'il faut faire : lier l'accès aux objets à l'utilisateur authentifié (ou un jeton sécurisé lié à cet utilisateur) et de centraliser la logique.

Sur le plan conceptuel, une version plus robuste ressemble à ce qui suit :

// Hardened pseudocode for illustration only

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) {

return;

}

$order = wc_get_order($order_id);

if (!$order) {

return;

}

// Enforce ownership: either logged-in customer or verified guest

if (!current_user_can_view_order($order)) {

wp_die(__('You are not allowed to view this order.', 'oneclick-chat-to-order'), 403);

}

render_wa_thank_you_page($order);

}

function current_user_can_view_order($order) {

$user_id = get_current_user_id();

if ($user_id) {

// Logged-in customer: only allow if this is their order

return (int) $order->get_user_id() === (int) $user_id

|| current_user_can('manage_woocommerce'); // admin / support staff

}

// Guest orders should rely on WooCommerce's order key mechanism

$key_param = $_GET['key'] ?? null;

return $key_param && hash_equals($order->get_order_key(), $key_param);

}

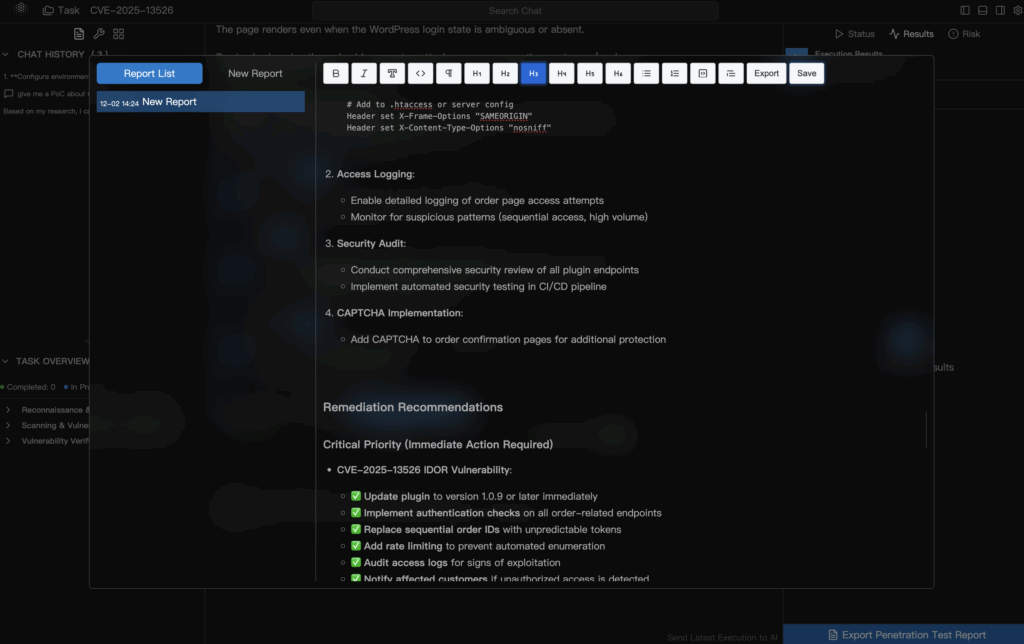

En pratique, la correction 1.0.9 du plugin s'appuie sur les mécanismes existants de WooCommerce pour la validation des commandes d'invités et ajoute des contrôles d'autorisation appropriés. wa_order_thank_you_override.(wiz.io)

La véritable leçon à tirer n'est pas qu'il manquait une condition à une fonction, mais que la logique d'autorisation était dispersée au lieu d'être appliquée de manière cohérente au niveau de l'objet.

Pourquoi IDOR continue d'apparaître (surtout à l'ère de l'API et de l'IA)

Si vous lisez les analyses modernes d'IDOR/BOLA - qu'elles proviennent d'OWASP, apisecurity.ioescape.tech, ou Traceable - vous verrez le même schéma se répéter.OWASP)

Quelques raisons structurelles :

- Les API et les SPA exposent les identifiants de par leur conception Les applications frontales, les applications mobiles et les intégrations tierces ont toutes besoin d'identifiants stables. Il est naturel de voir

/commandes/12345ou{"order_id":12345}dans la nature. - L'autorisation est traitée comme une "pièce rapportée" Les équipes pensent souvent en termes de "connecté" ou "invité" et oublient que deux utilisateurs différents connectés ont toujours besoin d'un accès différent au même point de terminaison. Le BOLA ne concerne pas l'authentification ; il s'agit de savoir si l'appelant peut accéder à cet objet spécifique.

- La logique est dispersée dans les contrôleurs et les gestionnaires. Au lieu d'une

canAccess(order, user)Pour chaque chemin d'accès, chaque gestionnaire effectue ses propres contrôles partiels. Tôt ou tard, un chemin d'accès oublie. - Les tests sont biaisés en faveur des "chemins heureux" L'assurance qualité et même certaines missions de pentest se concentrent encore sur "l'utilisateur A fait des choses A, l'utilisateur B fait des choses B", et non sur "l'utilisateur A essaie d'accéder aux objets de B en devinant les identifiants".

- L'automatisation tend à être centrée sur les points d'extrémité et non sur les objets. De nombreux scanners traitent chaque URL comme une ressource distincte, mais BOLA s'intéresse aux éléments suivants relationsLa procédure d'appel d'offres est la suivante : même point d'arrivée, identités différentes, objets différents.

Il en résulte un flux constant de CVE - y compris les CVE-2025-13526 - où l'exploit se résume à "prenez votre propre URL, changez un numéro, obtenez les données de quelqu'un d'autre".

Stratégies pratiques : Repérer et corriger l'IDOR avant qu'il ne devienne un CVE

Pour les équipes d'ingénierie et de sécurité, la question n'est pas de savoir si l'IDOR est mauvais - nous sommes tous d'accord pour dire qu'il l'est. La vraie question est la suivante comment réduire systématiquement le risque d'en expédier un, et comment le détecter lorsque vous manquez inévitablement quelque chose.

1. Conception de l'autorisation au niveau de l'objet de manière explicite

Au niveau du code et de l'architecture :

- Traiter "qui peut accéder à cet objet ? comme une question de première classe dans votre modèle de domaine.

- Mettre en œuvre des fonctions centrales telles que

canViewOrder(order, user)ouisAccountMember(account, user)et les appeler à chaque fois qu'un objet est lu ou modifié. - Évitez de dupliquer la logique d'autorisation dans les contrôleurs, les vues et les aides utilitaires.

2. Intégrez l'autorisation brisée au niveau de l'objet à votre modèle de menace

Lorsque vous concevez ou révisez une fonctionnalité :

- Identifier tous les objets exposés via les ID (commandes, paniers, chats, tickets, documents).

- Enumérer tous les chemins de code qui lisent ou écrivent ces objets.

- Pour chaque chemin, posez la question de manière explicite : "Si je change d'identifiant, qu'est-ce qui m'empêche de voir les données de quelqu'un d'autre ?

Les orientations API1:2023 de l'OWASP et la taxonomie CWE-639 sont des points d'ancrage utiles à cet égard.OWASP)

3. Tester comme un attaquant : Multi-utilisateurs, multi-sessions, même point de terminaison

Dans les tests manuels :

- Utilisez au moins deux comptes d'utilisateurs normaux (A et B), ainsi qu'une session "no-auth".

- Pour chaque point d'extrémité qui fait référence à un identifiant dans le chemin, la requête, le corps ou l'en-tête, envoyer les identifiants de A à partir de la session de B et vice versa.

- Recherchez les différences subtiles dans les codes d'état HTTP, la taille des réponses et le contenu du corps du message.

Pour les tests automatisés, il faut des outils capables de.. :

- Apprenez le schéma de vos identifiants (par ex,

order_id,messageId(UUID). - Reproduire le trafic enregistré avec des identifiants modifiés dans différents contextes de session.

- Signaler les cas de fuite de données au-delà des limites du locataire ou de l'utilisateur.

La place de l'IA : L'utilisation de Penligent pour développer la découverte et la validation d'IDOR

IDOR et CVE-2025-13526 sont également de bonnes pistes de réflexion. Tests de sécurité assistés par l'IA.

Les applications modernes sont désordonnées :

- Plusieurs interfaces (web, mobile, outils internes).

- Un mélange de points d'extrémité REST, GraphQL, WebSocket et RPC.

- Modèles d'identité complexes (utilisateurs, locataires, organisations, "espaces de travail").

Essayer de raisonner manuellement sur tous les identifiants possibles et tous les chemins d'accès possibles est exactement le type de travail pour lequel vous voulez que les machines vous aident.

C'est là que des plateformes comme Penligent viennent.

Du trafic enregistré aux hypothèses IDOR

Penligent est construit comme une plateforme de pentest alimentée par l'IA qui peut :

- Ingérer les descriptions de l'API et le trafic en direct

- Tirer des spécifications OpenAPI/Swagger, des collections Postman ou des captures de proxy.

- Utiliser l'analyse basée sur le LLM pour identifier les identificateurs d'objets probables (

order_id,user_id,chat_id) et de les associer à des ressources.

- Générer automatiquement des plans de test IDOR

- Pour chaque extrémité candidate, synthétiser des cas de test où :

- Les identifiants de l'utilisateur A sont rejoués dans la session de l'utilisateur B.

- Les sessions invitées rejouent les identifiants des sessions authentifiées.

- Recherchez les différences dans les réponses qui indiquent un accès non autorisé aux données.

- Pour chaque extrémité candidate, synthétiser des cas de test où :

- Valider et documenter l'impact réel

- Lorsqu'un IDOR suspecté se comporte comme CVE-2025-13526 - en renvoyant les données de commande d'autres utilisateurs - Penligent peut le faire :

- Enregistrez les demandes et les réponses exactes comme preuves.

- Extraire les champs sensibles exposés (noms, courriels, adresses).

- Générer un rapport convivial pour le développeur qui relie le comportement au gestionnaire ou au contrôleur spécifique.

- Lorsqu'un IDOR suspecté se comporte comme CVE-2025-13526 - en renvoyant les données de commande d'autres utilisateurs - Penligent peut le faire :

Au lieu d'élaborer chaque test à la main, les ingénieurs en sécurité peuvent se concentrer sur les points suivants examiner les hypothèses, classer les résultats par ordre de priorité et travailler avec les développeurs sur des correctifs durables.

De CVE-2025-13526 à "Cela pourrait-il se produire dans notre pile ?"

CVE-2025-13526 est un bogue de plugin WordPress, mais le modèle s'applique également :

- Tableaux de bord SaaS ("/api/v1/reports/{reportId}").

- Outils d'administration internes ("/tickets/{id}/details").

- API de machine à machine dans les microservices.

Un flux de travail de type Penligent vous permet de poser une question de plus grande valeur :

"Montrez-moi partout dans notre pile où quelque chose se comporte comme CVE-2025-13526".

Vous n'êtes plus obligé d'attendre les CVE publics. Vous disposez d'une carte interne, continuellement mise à jour, des IDOR potentiels - avec des preuves, et pas seulement des spéculations.

A retenir pour les équipes de sécurité et d'ingénierie de l'IA

CVE-2025-13526 est un titre intéressant pour les flux de vulnérabilités de cette semaine, mais les leçons plus profondes sont plus durables :

- IDOR est une odeur d'architecture, pas seulement un manque.

siSi la logique d'autorisation est dispersée et optionnelle, vous finirez par envoyer votre propre CVE-2025-13526, que ce soit avec WordPress, Python, Go ou Rust. - Le BOLA doit être traité comme un "bogue de conception" et non comme un cas particulier. L'API1 de l'OWASP est en tête de liste pour une bonne raison : il est facile de la rater et elle est dévastatrice lorsqu'elle laisse échapper des informations confidentielles entre les locataires.(OWASP)

- Les tests automatisés doivent tenir compte des objets, et pas seulement des points finaux Il ne suffit pas d'atteindre chaque URL une seule fois. Le véritable test IDOR consiste à rejouer l même URL sous différents identités avec différents les ID des objets.

- L'IA peut et doit aider Des plateformes comme Penligent peuvent prendre en charge le travail répétitif de génération de cas de test, de mutation des identifiants et de modification des réponses, de sorte que les ingénieurs peuvent consacrer du temps à la modélisation des risques et à l'élaboration de défenses plutôt qu'à la mise au point manuelle.

order_iddans un navigateur.

Si vous construisez ou sécurisez des systèmes qui exposent les données des utilisateurs - et surtout si vous expérimentez l'automatisation basée sur l'IA dans vos flux de travail de sécurité - CVE-2025-13526 est plus qu'un autre titre de WordPress. C'est un rappel que IDOR est le type de vulnérabilité où l'IA et l'expertise humaine peuvent faire avancer les choses de manière significative.Le logiciel de gestion de la sécurité, qui permet de transformer la manipulation automatisée des paramètres en une partie délibérée, explicable et reproductible de votre pratique d'ingénierie de la sécurité, est un outil de gestion de la sécurité qui peut être utilisé pour la gestion de la sécurité.