Pourquoi le "contournement des WAF" est-il toujours d'actualité ?

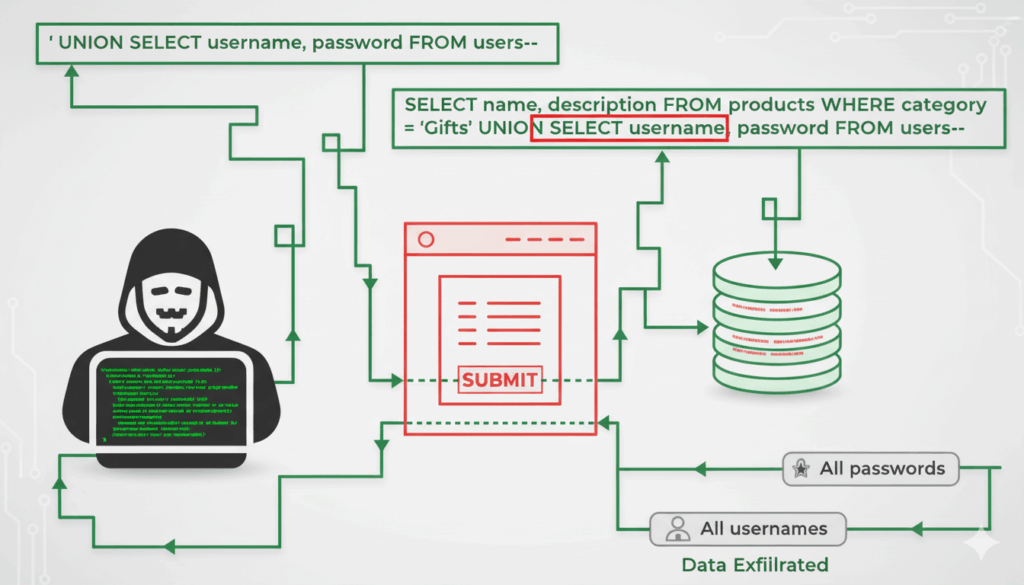

En matière de sécurité sur le web, peu d'expressions sont aussi évocatrices que "l'art de contourner les WAFs". Un pare-feu d'application Web (WAF) est conçu pour intercepter les attaques telles que l'injection SQL, XSS ou l'injection de commande avant qu'elles n'atteignent l'application. Mais les attaquants sont créatifs et, au fil des ans, d'innombrables techniques ont été documentées pour se faufiler à travers les WAF : obscurcissement de la charge utile, astuces d'encodage, fractionnement du HTTP, voire bizarreries dans la manière dont les différents systèmes analysent le trafic.

Pour les défenseurs, la leçon est claire : un WAF n'est pas un bouclier impénétrable. C'est une couche - précieuse, mais faillible. Il est essentiel de comprendre comment les contournements fonctionnent, non pas parce que vous voulez lancer des attaques, mais parce que vous devez anticiper, détecter et combler les lacunes. C'est pourquoi les chercheurs, les "red teamers" et les ingénieurs en sécurité continuent d'étudier ce sujet.

L'art dans la pratique

Ce qui fait du contournement d'un WAF un "art", c'est qu'il s'agit rarement d'un exploit unique. Il s'agit plutôt d'un état d'esprit :

- Examiner la manière dont les règles sont rédigées et comment elles peuvent ne pas tenir compte des cas particuliers.

- Trouver des différences entre la façon dont le WAF inspecte le trafic et la façon dont l'application dorsale l'analyse.

- Comprendre les couches d'encodage - URL, Base64, Unicode - et comment une légère déformation peut échapper à un filtre.

Il ne s'agit pas seulement d'un folklore de hackers. Les conférences de Black Hat, DefCon et OWASP AppSec présentent régulièrement des démonstrations de contournement de WAF. Chaque exemple souligne la même vérité : les attaquants expérimentent sans relâche, les défenseurs doivent donc tester en permanence.

Le défi défensif

Si vous êtes responsable de la défense des applications web, vous êtes confronté à un paradoxe. Vous devez tester votre WAF pour voir s'il tient la route, mais vous ne pouvez pas exécuter en toute sécurité de véritables charges utiles d'exploitation en production. Les tests manuels prennent du temps et sont sources d'erreurs. Et s'appuyer uniquement sur les assurances des fournisseurs n'est pas suffisant lorsque les attaquants innovent quotidiennement.

C'est pourquoi l'expression "L'art de contourner les WAFs apparaît si souvent dans les recherches Google. Les ingénieurs et les responsables de la sécurité veulent comprendre le concept, non pas pour en abuser, mais pour renforcer leurs défenses.

La place de Penligent

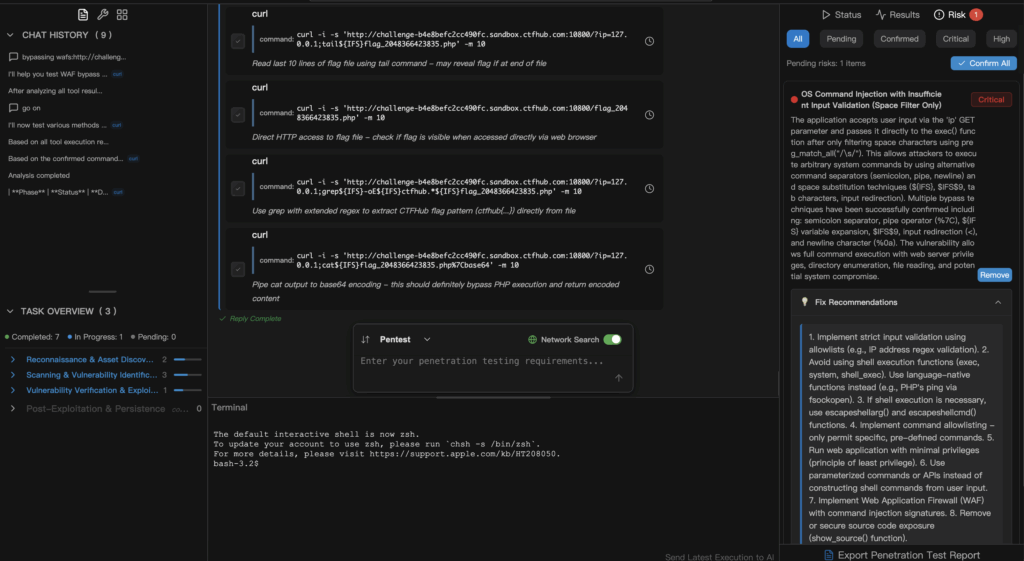

C'est là que les outils modernes de pentest alimentés par l'IA changent la donne. Penligent reprend l'éthique de l'OSINT et de la validation CVE de type GHunt, et l'étend aux tests de sécurité web - y compris l'évaluation des WAF.

Avec Penligent, vous n'avez pas besoin d'écrire des scripts ou de fouiller dans des référentiels de données utiles. Vous tapez une invite en langage naturel :

- "Testez mes règles WAF contre les techniques de contournement les plus courantes et donnez-moi un rapport de validation sûr.

- "Vérifier si mes terminaux sont vulnérables à CVE-2025-24085 et confirmer si le WAF le bloque."

Penligent traduit cette demande en un trafic PoC contrôlé et aseptisé. Il capture les signaux importants - requêtes bloquées ou passées, anomalies HTTP et traces de plantage - et les met en corrélation dans une base de données d'analyse du trafic. ensemble d'éléments probants prêts pour l'audit.

Le système va plus loin en générant un manuel de remédiationLes règles de WAF à mettre à jour, les correctifs à appliquer et les étapes prioritaires que vos ingénieurs peuvent exécuter immédiatement.

De l'art au flux de travail

En étudiant les techniques de contournement, les chercheurs ont créé une "forme d'art". En automatisant la validation, Penligent transforme cette forme d'art en un outil d'aide à la décision. flux de travail reproductible:

- Prompt - le langage naturel.

- Validation - des sondes sûres et contrôlées.

- Corrélation - les faisceaux d'indices.

- Remédiation - des correctifs classés par ordre de priorité.

Résultat : les défenseurs bénéficient de la recherche sur le contournement du WAF. sans le risque opérationnel lié à l'exécution d'exploits en direct.

Une vue d'ensemble

Les WAF ne seront jamais parfaits. Les attaquants continueront à expérimenter. Mais les défenseurs disposent désormais d'outils permettant d'associer cette créativité à l'automatisation, à la sécurité et à l'échelle.

L'art de contourner les WAF n'est plus seulement une question de charges utiles intelligentes. Avec des plateformes comme Penligent, elle s'inscrit dans une pratique défensive plus large : comprendre l'art, automatiser la validation et réduire le délai entre la découverte et la réparation.