Pourquoi pentestAI est important aujourd'hui

La sécurité offensive pilotée par l'IA est passée des démonstrations de validation de concept aux programmes de sécurité des entreprises. Les plateformes se décrivent désormais comme des "tests de pénétration automatisés par l'IA", des "équipes rouges autonomes" ou une "validation continue de la sécurité", et elles sont évaluées non seulement par les chercheurs en sécurité, mais aussi par les RSSI et les conseils d'administration.

Pentera présente sa plateforme comme une validation automatisée de la sécurité qui exécute en continu des techniques d'attaque dans des environnements internes, externes et en nuage, puis hiérarchise les mesures correctives et quantifie le risque commercial pour la direction de l'entreprise. RidgeBot se présente comme un robot de test de pénétration autonome alimenté par l'IA qui se comporte comme un attaquant éthique qualifié, analysant les réseaux d'entreprise, découvrant les actifs et les mauvaises configurations, tentant une exploitation contrôlée et générant des preuves - le tout sans avoir besoin d'une équipe rouge de haut niveau pour surveiller chaque exécution.

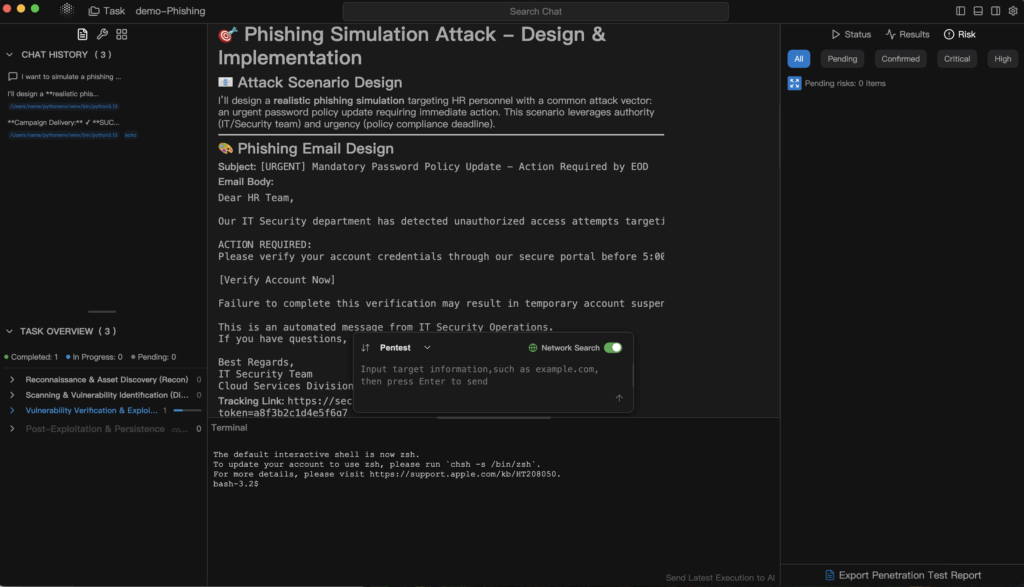

Parallèlement, des assistants légers, parfois appelés "pentestGPT", sont utilisés par les ingénieurs en sécurité pour raisonner sur les voies d'exploitation, générer des charges utiles, aider à la logique d'escalade des privilèges et rédiger des résumés. Mais ces assistants dépendent toujours d'un opérateur humain pour choisir les cibles, exécuter les outils, maintenir les limites du champ d'application et évaluer l'impact dans le monde réel.

Penligent.ai est conçu pour les équipes qui ont besoin de quelque chose d'entièrement différent : une couche pentestAI qui peut 1) comprendre les objectifs en langage naturel, 2) orchestrer un flux de travail offensif complet à travers les outils que vous utilisez déjà, et 3) générer des rapports de conformité, prêts pour l'audit, correspondant à des normes formelles.

En d'autres termes, Penligent.ai n'est pas "un scanner surmonté d'une IA", ni "un LLM qui écrit des scripts pour vous". Il s'agit d'un attaquant agentique que vous briefez en langage clair, qui coordonne des dizaines, voire des centaines d'outils de sécurité existants, et qui vous fournit une histoire étayée par des preuves que vous pouvez présenter à l'ingénierie, au service juridique et à la direction.

Le changement : Du pentest annuel à la pression offensive continue de l'IA

Les tests de pénétration traditionnels sont épisodiques. Vous définissez la portée d'une mission, vous attendez les résultats et vous vous efforcez de remédier à la situation avant l'audit. Ce rythme suppose que votre surface d'attaque est relativement statique. Ce n'est pas le cas.

Deux éléments ont brisé ce modèle :

- Votre périmètre change plus en une semaine qu'en un trimestre.

Les services en nuage démarrent et meurent. Les conteneurs sont exposés puis oubliés. Les API tierces étendent discrètement leurs privilèges. Les instances de test s'infiltrent dans l'espace public. Les informations d'identification volées circulent. L'argument de Pentera est que la "validation continue de la sécurité" est désormais obligatoire, et non plus optionnelle - vous avez besoin d'une cartographie en temps réel des chemins d'attaque à travers les actifs internes, externes et dans le nuage, mise à jour avec les TTP actuels. - L'exécution des attaques elle-même est automatisée.

RidgeBot se présente comme un attaquant éthique autonome qui peut être déployé dans des environnements d'entreprise, recenser les actifs, tenter une exploitation en toute sécurité, confirmer l'impact et générer des rapports - compressant en quelques heures ce qui représentait auparavant des semaines de travail offensif manuel.

C'est pourquoi le "pentestAI" est désormais une catégorie d'achat. Les RSSI ne se contentent pas de demander "Avons-nous fait des tests au cours du dernier trimestre ?". Ils demandent "Qu'est-ce qui nous teste en ce moment ?" "Où sommes-nous susceptibles d'ouvrir une brèche aujourd'hui ?" et "Puis-je montrer cela à mon conseil d'administration en termes commerciaux ?"

En revanche, "pentestGPT" a tendance à signifier : un LLM qui aide un pentester humain à penser plus vite, à écrire plus vite et à mieux communiquer - mais il n'exécute pas réellement la chaîne de mise à mort d'un bout à l'autre par lui-même.

Penligent.ai est construit autour de cette nouvelle attente : des tests de pénétration automatisés persistants, qui se comportent comme un chef d'équipe rouge interne toujours disponible, mais sans obliger les ingénieurs de sécurité à écrire des scripts personnalisés ou à coller 30 outils manuellement à chaque fois.

pentestAI vs pentestGPT vs Legacy Automation

assistants de type pentestGPT

- Points forts :

- Aider à raisonner à travers les chaînes d'exploitation.

- Proposer des charges utiles pour SQLi, IDOR, SSRF, RCE, etc.

- Suivre les étapes de l'escalade des privilèges ou du déplacement latéral.

- Rédiger des orientations en matière d'assainissement et des résumés analytiques.

- Limites :

- Ils n'exécutent pas de manière autonome.

- Ils ne coordonnent pas les scanners, les fuzzers, les cadres de bourrage d'informations d'identification ou les vérificateurs de mauvaise configuration dans le nuage en votre nom.

- Ils ne font pas respecter les garde-fous du champ d'application et ne recueillent pas automatiquement des preuves recevables.

En effet, pentestGPT est un "copilote IA pour un red teamer humain", et non un red team en soi.

Scanners classiques / piles DAST / SAST

- Points forts : Une large couverture et une grande rapidité. Ils peuvent explorer les applications web, les API et repérer les catégories courantes d'erreurs de configuration ou de points d'injection.

- Limites : Bruit élevé, logique d'enchaînement faible et raisonnement post-exploitation limité. La plupart des scanners ne fournissent pas d'explications crédibles du type : "Voici comment un attaquant pourrait passer de ce point de terminaison exposé à des données sensibles". Ils n'établissent pas non plus de correspondance claire entre les résultats et les exigences PCI DSS, ISO 27001 ou NIST.

Plateformes modernes de pentestAI

Pentera appelle cela la validation automatisée de la sécurité : émuler des attaquants à travers des actifs internes, externes et dans le nuage ; mettre en évidence les chemins d'attaque réels ; quantifier l'impact sur l'entreprise ; et prioriser les correctifs.

RidgeBot se présente comme un attaquant IA autonome capable d'énumérer les plages IP, les domaines, les nœuds IoT, les informations d'identification et les possibilités d'escalade des privilèges, puis de tenter une exploitation contrôlée et d'envoyer des preuves en temps quasi réel - le tout sans avoir besoin d'un expert humain de l'équipe rouge collé au clavier.

Penligent.ai vise à opérer dans cette même catégorie, mais son objectif est différent :

- Vous lui dites ce que vous voulez en langage clair.

- Il fédère et orchestre une chaîne d'outils de sécurité existante (plus de 200 outils, scanners, utilitaires de reconnaissance, cadres d'exploitation, analyseurs de posture dans le nuage, etc.)

- Il exécute une chaîne de mise à mort contrôlée.

- Il rassemble les preuves dans un rapport de conformité.

Cette couche d'orchestration est essentielle. La plupart des entreprises disposent déjà de scanners, d'outils CSPM, d'API fuzzers, d'analyseurs de code, de détecteurs de secrets, d'enregistreurs de trafic et de cadres de validation des exploits. Le problème n'est pas de savoir si l'on dispose d'outils de sécurité. Le problème est : "Pouvez-vous les faire agir comme un attaquant coordonné sans écrire du code à la main à chaque fois ?" Penligent.ai est conçu pour résoudre ce problème.

Un modèle d'interaction simplifié se présente comme suit :

# langage naturel → pentestAI orchestration

utilisateur : "Tester notre cluster API de mise à l'essai. Enumérer les surfaces d'administration,

tenter la fixation de session ou la réutilisation de jetons faibles lorsque cela est autorisé,

et générer des résultats cartographiés PCI DSS / ISO 27001 avec des captures d'écran."

agent :

1. Appelle les outils de reconnaissance et OSINT pour découvrir les sous-domaines, les services, les panneaux exposés.

2. Pilote les utilitaires de test d'authentification et les outils de relecture contre les points d'extrémité autorisés.

3. Capture des preuves (traces HTTP, captures d'écran, journaux de relecture).

4. Normaliser les résultats des différents outils en un seul récit d'attaque.

5. Cartographie de chaque problème validé en fonction des normes PCI DSS, ISO 27001 et du langage de contrôle NIST.

6. Produire un résumé et une liste de correctifs techniques.

C'est le saut fondamental qui permet de passer de la "prolifération d'outils" à la "chaîne d'exécution orchestrée".

Matrice des capacités : Pentera vs RidgeBot vs pentestGPT vs Penligent.ai

| Capacité / Fournisseur | Pentera | RidgeBot | pentestGPT | Penligent.ai |

|---|---|---|---|---|

| Positionnement | Validation automatisée de la sécurité ; réduction continue de l'exposition et remédiation axée sur les risques pour les équipes de sécurité des entreprises. | Robot de test de pénétration autonome alimenté par l'IA qui se comporte comme un attaquant éthique à grande échelle, y compris sur de grands réseaux. | Co-pilote du LLM pour les pentesters humains | Le moteur pentestAI qui exécute un flux de travail offensif complet basé sur l'intention en langage naturel |

| Modèle d'exécution | Validation continue des actifs internes, externes et en nuage | Balayage autonome, simulation d'exploitation et saisie de preuves dans le champ de l'enquête | Piloté par l'homme ; l'IA suggère l'action suivante | Agentique : reconnaissance → tentative d'exploitation → collecte de preuves → rapport de conformité |

| Dépendance des compétences de l'opérateur | Faible/moyen ; commercialisé comme "pas besoin d'une équipe rouge d'élite pour chaque cycle". | Faible ; commercialisé comme "ne nécessitant pas de personnel hautement qualifié", il s'agit essentiellement de cloner le comportement des attaquants experts. | Élevé ; nécessite un testeur expérimenté | Faible ; vous décrivez les objectifs en termes simples au lieu d'écrire des scripts d'exploitation personnalisés ou des pipelines CLI. |

| Couverture de la surface | Réseaux internes, périmètre externe, actifs en nuage, informations d'identification exposées, voies d'attaque de type ransomware. | Plages IP, domaines, applications web, IoT, mauvaises configurations, exposition des privilèges, fuites de données dans l'infrastructure de l'entreprise. | Quel que soit le test choisi par l'opérateur | Web/API, charges de travail en nuage, services internes concernés, surfaces CI/CD, flux d'identité et surfaces d'attaque AI/LLM |

| Modèle d'outillage | Plateforme groupée, informations sur les mesures correctives prioritaires pour les dirigeants | Moteur intégré de simulation de logique d'attaque et d'exploitation autonome | Utilise les outils que l'homme utilise manuellement | Couche d'orchestration pour plus de 200 outils de sécurité (scanners, fuzzers, détecteurs de secrets, kits d'escalade de privilèges) |

| Rapport et remédiation | Hiérarchisation des risques, voies d'attaque visuelles, conseils de remédiation utilisables par les dirigeants et les conseils d'administration. | Rapports automatisés pendant les tests ; ils prouvent l'exploitabilité et l'impact pour aider les équipes de remédiation à résoudre des problèmes réels, et non théoriques. | Projets de résumés ; la curation des données humaines est encore nécessaire | Rapports de conformité conformes aux normes ISO 27001 / PCI DSS / NIST, avec visualisation de la chaîne d'attaque et liste de correctifs. |

| Acheteur / Utilisateur principal | Les RSSI et les équipes d'ingénieurs en sécurité qui souhaitent une validation continue | Les équipes de sécurité qui souhaitent bénéficier de la pression de l'équipe rouge sans avoir à embaucher des membres de l'équipe rouge plus expérimentés. | Pentesters indépendants / chercheurs en sécurité | Les responsables de la sécurité, de l'AppSec, des plateformes et de la conformité qui veulent des tests offensifs reproductibles qu'ils peuvent expliquer en amont. |

Là où Penligent.ai se différencie dans cette matrice, ce n'est pas "nous trouvons plus de CVE que vous". Le différentiateur est "vous lui dites ce que vous voulez en anglais, il pilote votre propre chaîne d'outils comme un attaquant coordonné, et il produit quelque chose que votre direction technique, l'équipe de conformité et l'équipe de direction peuvent tous consommer".

Trois facteurs d'achat sont ainsi réunis simultanément :

- La sécurité veut des chaînes d'exploitation validées, et pas seulement des identifiants de vulnérabilité.

- Les ingénieurs veulent des preuves concrètes et reproductibles, ainsi qu'une liste de solutions.

- Leadership et volonté d'audit : Quel contrôle a échoué ? Quelle norme est impliquée ? Sommes-nous exposés d'une manière qui doit être signalée ?

Penligent.ai : Trois facteurs de différenciation

Contrôle en langage naturel au lieu d'une friction CLI

La plupart des automates de pentesting attendent encore un opérateur capable d'assembler à la main Nmap, des extensions Burp, des scripts de contournement d'authentification personnalisés, des outils de rejeu et des scanners de configuration erronée dans le nuage. Penligent.ai est positionné pour éliminer cette barrière. Vous décrivez ce que vous voulez ("Enumerate exposed admin portals on staging, attempt token replay where allowed, and generate PCI DSS impact"). Le système interprète l'intention, gère la logique de session, gère la limitation du taux et les flux de connexion, et exécute le flux d'attaque.

C'est important parce que cela abaisse le niveau. Il n'est pas nécessaire que chaque escouade dispose d'un ingénieur offensif principal maîtrisant cinq chaînes d'outils différentes. Le modèle est le suivant : "Demandez en langage normal, vous obtiendrez un travail de niveau attaquant".

Orchestration de plus de 200 outils de sécurité en une seule chaîne d'exécution

La plupart des entreprises possèdent déjà des scanners, des fuzzers, des vérificateurs d'identité, des détecteurs de secrets, des CSPM, des scanners de conteneurs, des analyseurs d'exposition CI/CD, des testeurs de contournement WAF, des outils de rejeu, des kits d'escalade de privilèges, des collecteurs OSINT, et ainsi de suite. Le coût réel est celui de la colle. Qui suture tout cela en "voici comment je suis passé d'un point d'extrémité de débogage exposé à des informations d'identification S3 pour accéder à la base de données de production" ?

L'angle d'attaque de Penligent.ai est l'orchestration à l'échelle : coordonner plus de 200 outils de sécurité et alimenter leurs résultats en une seule narration d'exploitation plutôt que 200 résultats d'analyse déconnectés. Au lieu de "Voici 38 problèmes d'API de gravité moyenne", vous obtenez :

- Point d'entrée

- Méthode d'abus d'authentification ou de rupture de confiance

- Marche(s) latérale(s)

- Accès résultant

- Rayon d'explosion si un attaquant l'enchaîne en production

Pour les dirigeants, cela revient à dire que "c'est ainsi que la rançon serait payée".

Pour l'ingénierie, il s'agit de la paire requête/réponse exacte qui nous a fait perdre notre place.

Rapports de conformité et visualisation de la chaîne d'attaque

Pentera met l'accent sur la cartographie du chemin d'attaque, la priorité de la remédiation et les résumés des risques en langage commercial pour les cadres et les conseils d'administration. RidgeBot met l'accent sur l'exploitabilité étayée par des preuves afin d'accélérer la remédiation ("pas seulement une vulnérabilité, un véritable point d'ancrage").

Penligent.ai franchit cette dernière étape dans le langage formel de la conformité. Le résultat est structuré autour de :

- Quel contrôle a échoué (famille de contrôles ISO 27001, exigence PCI DSS, fonction NIST).

- La chaîne technique exacte qui prouve l'échec.

- Le rayon de l'explosion.

- La voie de correction recommandée et l'équipe responsable.

Cela permet à la sécurité, à la conformité et à l'ingénierie de travailler sur le même artefact. Vous pouvez passer directement de "nous l'avons trouvé" à "nous en sommes responsables", puis à "nous pouvons prouver que nous l'avons traité".

Où vous l'utilisez réellement - Scénarios typiques

- Surfaces web et API externes

Demandez à l'agent de découvrir les panneaux d'administration exposés, de tester les faiblesses dans la gestion des sessions ou le rejeu de jetons (dans les limites autorisées), et de produire des preuves prêtes à l'audit ainsi qu'une cartographie PCI DSS/NIST pour toute découverte concernant les paiements ou les données sensibles. - Surface d'attaque du cloud et des conteneurs

Pointez pentestAI sur des services éphémères, des rôles IAM mal paramétrés, des runners CI/CD orphelins, ou des clusters de staging exposés. C'est là que vit "l'infrastructure fantôme". Pentera commercialise explicitement la validation continue à travers les surfaces internes, périmétriques et dans le nuage comme essentielle parce que les attaquants pivotent maintenant à travers des configurations erronées, des fuites d'informations d'identification et la réutilisation des informations d'identification plutôt qu'à travers un seul périmètre monolithique. - Tableaux de bord internes et backends privilégiés

La plupart des violations les plus graves partent du principe que "c'est uniquement interne, personne d'autre ne le verra jamais". En pratique, cette hypothèse disparaît dès que les informations d'identification fuient ou qu'un sous-domaine de préparation est rendu public. Un flux de travail agentique peut prouver - avec des preuves concrètes - que l'hypothèse était erronée. - Assistant IA / LLM / surfaces d'agents

À mesure que les organisations mettent en place des copilotes internes, des robots d'assistance autonomes et des assistants internes privilégiant les données, les attaquants expérimentent l'injection rapide, les charges utiles "instructions invisibles" et le fait de tromper les agents d'IA pour qu'ils exfiltrent des secrets ou qu'ils exécutent des actions. Pentera a discuté publiquement de la validation en langage naturel axée sur l'intention afin de refléter le comportement des adversaires humains au fur et à mesure qu'il évolue en temps réel.

Penligent.ai vise cette même couche : "Traiter l'assistant d'IA comme un microservice de grande valeur avec des privilèges. Pouvons-nous le contraindre ? Pouvons-nous enchaîner cette coercition dans un mouvement latéral ?" Le résultat est un rapport que vos équipes de sécurité et de conformité peuvent réellement envoyer en amont.

Déploiement et flux de travail

Penligent.ai est destiné à s'ajouter à ce que vous avez déjà, et non à le remplacer. Le flux de travail se présente comme suit :

1. Vous décrivez le test en termes simples :

"Scanner staging-api.internal.example pour les panneaux d'administration exposés.

Tenter de fixer la session / rejouer le jeton lorsque cela est autorisé.

Capturez les captures d'écran et les paires requête/réponse.

Puis générer des conclusions ISO 27001 / PCI DSS / NIST".

2. L'agent orchestre :

- les outils Recon et OSINT (énumération de sous-domaines, empreintes de services)

- Utilitaires de test d'authentification/de session

- Outil de tentative d'exploitation dans les limites de la politique

- des simulateurs de mouvements latéraux (s'ils font partie du champ d'application)

- la capture et la normalisation des preuves

3. La plateforme rassemble :

- Diagramme de la chaîne d'attaque (point d'entrée → pas latéral → impact)

- Paquets de preuves techniques (traces HTTP, PoC, captures d'écran)

- Cartographie de la conformité : quelle exigence n'a pas été respectée, pourquoi c'est important

- Une liste de remédiation classée par ordre de priorité et alignée sur les équipes responsables

Le résultat n'est pas "voici un dossier rempli de résultats de scanners". Le résultat est une histoire :

- Voici comment un attaquant pourrait s'introduire dans le système.

- Voici ce qu'ils obtiendraient.

- Voici le contrôle qu'il enfreint.

- Voici qui doit y remédier.

- Voici comment nous allons prouver à l'audit et à la direction que le problème a été résolu.

C'est la véritable promesse du pentestAI tel que Penligent.ai le définit : une intention en langage naturel, une action offensive orchestrée et multi-outils, une preuve de conformité - sans que chaque ingénieur ait besoin d'être un membre de l'équipe rouge de carrière.