מדוע "עקיפת WAF" עדיין חשובה כיום

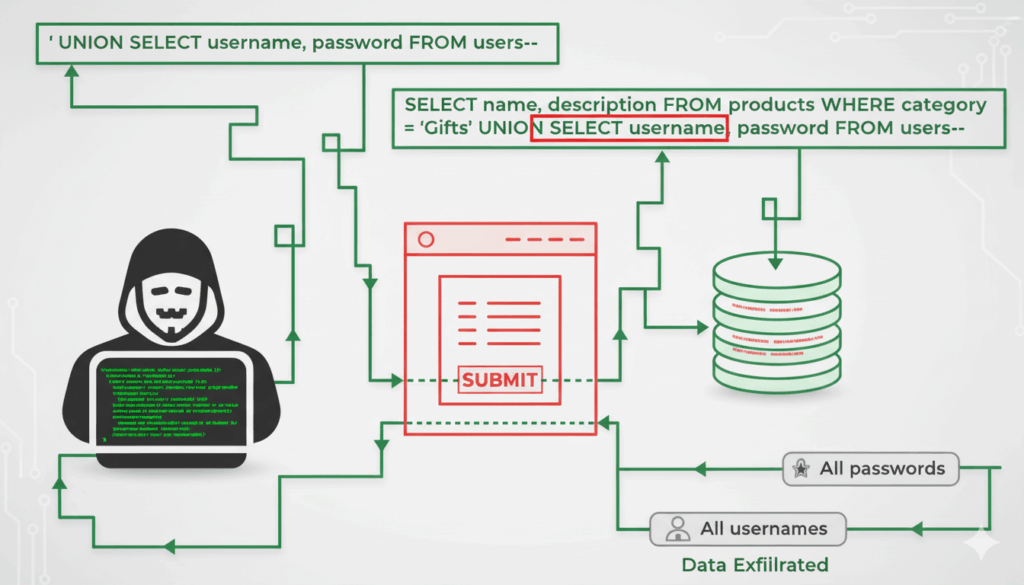

בתחום אבטחת האינטרנט, מעטות הן הביטויים המעוררים השראה כמו "אמנות העקיפה של WAFs." חומת אש ליישומי אינטרנט (WAF) נועדה לתפוס התקפות כמו הזרקת SQL, XSS או הזרקת פקודות לפני שהן פוגעות ביישום. אך התוקפים יצירתיים, ובמהלך השנים תועדו אינספור טכניקות לעקיפת חומות אש WAF: הסתרת מטען, טריקים של קידוד, פיצול HTTP ואפילו מוזרויות באופן שבו מערכות שונות מפרשות תעבורה.

עבור המגנים, הלקח ברור: WAF אינו מגן בלתי חדיר. זהו שכבה — חשובה, אך לא חסינה מפני טעויות. הבנת אופן הפעולה של עקיפות היא חיונית, לא כי אתם רוצים לבצע התקפות, אלא כי אתם צריכים לצפות, לזהות ולסגור את הפערים. זו הסיבה שחוקרים, אנשי צוות אדום ומהנדסי אבטחה עדיין חוקרים נושא זה.

"האמנות" בפועל

מה שהופך את עקיפת WAF ל"אמנות" הוא העובדה שמדובר לעיתים רחוקות בניצול קבוע אחד. במקום זאת, מדובר בגישה:

- בחינת אופן כתיבת הכללים, וכיצד הם עלולים לפספס מקרים קיצוניים.

- איתור הבדלים בין האופן שבו WAF בודק את התעבורה לבין האופן שבו האפליקציה האחורית מפרשת אותה.

- הבנת שכבות הקידוד — URL, Base64, Unicode — וכיצד שינוי קל יכול לעקוף מסנן.

זה לא רק פולקלור של האקרים. בכנסים Black Hat, DefCon ו-OWASP AppSec מוצגות באופן קבוע הדגמות של עקיפת WAF. כל דוגמה מדגישה את אותה האמת: התוקפים עורכים ניסויים ללא הרף, ולכן על המגנים לבצע בדיקות באופן רציף.

האתגר ההגנתי

אם אתה אחראי על הגנת אפליקציות אינטרנט, אתה ניצב בפני פרדוקס. אתה צריך לבדוק את ה-WAF שלך כדי לראות אם הוא עומד במבחן, אבל אתה לא יכול להריץ בבטחה מטעני ניצול אמיתיים בסביבת הייצור. בדיקות ידניות גוזלות זמן ונוטות לטעויות. והסתמכות בלעדית על הבטחות הספקים אינה מספיקה כאשר התוקפים מחדשים מדי יום.

לכן הביטוי "אמנות העקיפה של WAFs" מופיע לעתים קרובות בחיפושים בגוגל. מהנדסים ומנהלי אבטחה רוצים להבין את המושג, לא כדי לנצל אותו לרעה, אלא כדי לחזק את ההגנה שלהם.

היכן Penligent משתלב

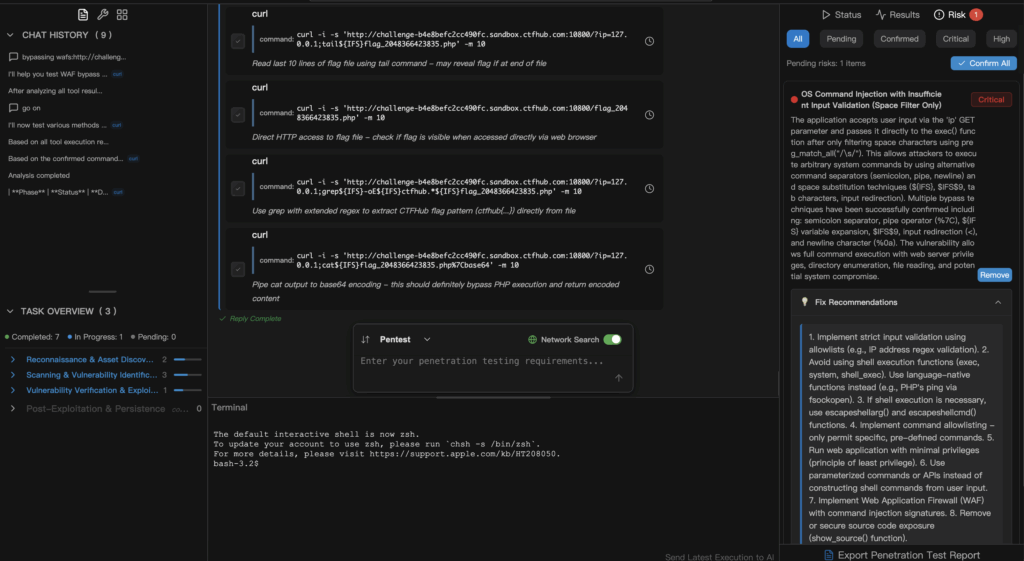

זה המקום שבו כלי בדיקת חדירות מודרניים המונעים על ידי בינה מלאכותית משנים את התמונה. Penligent מאמץ את האתוס של אימות OSINT ו-CVE בסגנון GHunt, ומרחיב אותו לבדיקות אבטחת אינטרנט — כולל הערכת WAF.

עם Penligent, אינך צריך לכתוב סקריפטים או לחפש במאגרי נתונים. אתה פשוט מקליד פקודה בשפה טבעית:

- "בדוק את כללי ה-WAF שלי מול טכניקות עקיפה נפוצות וספק לי דוח אימות בטוח."

- "בדוק אם נקודות הקצה שלי פגיעות ל-CVE-2025-24085 ואשר אם WAF חוסם אותה."

Penligent מתרגם בקשה זו לתעבורה PoC מבוקרת ומסוננת. הוא לוכד את האותות החשובים — בקשות שנחסמו לעומת בקשות שעברו, חריגות HTTP ועקבות קריסה — ואז מקשר ביניהם ל- חבילת ראיות מוכנה לביקורת.

המערכת הולכת צעד אחד קדימה על ידי יצירת מדריך לתיקון: אילו כללי WAF יש לעדכן, אילו תיקונים יש להחיל, ואילו צעדים בעדיפות גבוהה מהנדסיכם יכולים לבצע באופן מיידי.

מאמנות לזרימת עבודה

על ידי לימוד טכניקות עקיפה, החוקרים יצרו "צורת אמנות". באמצעות אוטומציה של תהליך האימות, Penligent הופכת את האמנות הזו ל תהליך עבודה חוזר:

- הנחיה — קלט בשפה טבעית.

- אימות — בדיקות בטוחות ומבוקרות.

- קורלציה — חבילות ראיות.

- תיקון — תיקונים בעדיפות גבוהה.

התוצאה: המגנים נהנים ממחקר העוקף את WAF. ללא הסיכון התפעולי הכרוך בהפעלת ניצולים חיים.

התמונה הרחבה יותר

WAFs לעולם לא יהיו מושלמים. התוקפים ימשיכו להתנסות. אך למגינים יש כעת כלים להתמודד עם היצירתיות הזו באמצעות אוטומציה, בטיחות והיקף.

אמנות העקיפה של WAFs כבר לא עוסק רק במטענים חכמים. עם פלטפורמות כמו Penligent, הוא הופך לחלק מפרקטיקה הגנתית רחבה יותר: להבין את האמנות, להפוך את האימות לאוטומטי ולסגור את הפער בין גילוי לתיקון.