מהו ממשק API, ומדוע אבטחתו חשובה?

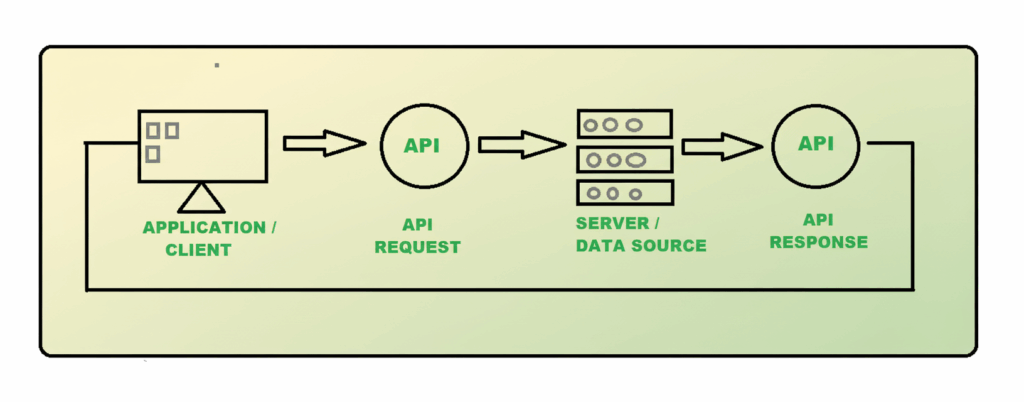

בעולם ההיפר-מחובר של ימינו, כמעט כל אפליקציה, אתר אינטרנט או שירות בינה מלאכותית תלויים במשהו שנקרא API — ממשק תכנות יישומים.

חשבו על ממשקי API כעל גשרים דיגיטליים המאפשרים למערכות תוכנה לתקשר זו עם זו. כאשר אפליקציית הטלפון שלכם בודקת את יתרת חשבון הבנק שלכם, או כאשר צ'אט בוט משתמש ב-AI כדי לקרוא נתונים חיצוניים, אלה ממשקי API שעושים את העבודה.

אך עם הנוחות מגיע גם הסיכון. ממשקי API נושאים נתונים רגישים כגון פרטי זיהוי של משתמשים, אסימונים ורישומים אישיים. אם תוקפים מנצלים ממשקי API המוגנים בצורה חלשה, הם יכולים לעקוף חומות אש מסורתיות, לחשוף נתונים או אפילו לתפעל מערכות שלמות.

לכן אבטחת API הפכה לאחד מעמודי התווך של אבטחת הסייבר המודרנית.

מהו אבטחת API?

אבטחת API היא פרקטיקה של הגנה על נקודות קצה של API, לוגיקה עסקית וזרימת נתונים מפני גישה לא מורשית או שימוש לרעה. היא כוללת מספר שכבות הגנה, כגון: אימות, אישור, הצפנה וניטור רציף.

במילים פשוטות — אם ממשקי API מהווים את "מערכת העצבים" של התשתית הדיגיטלית שלכם, אבטחת API משמשת כמערכת החיסון ששומרת על בריאותה.

פגיעויות נפוצות ב-API

| פגיעות | מה זה אומר |

|---|---|

| אימות שבור | התוקפים מנצלים אסימוני הפעלה חלשים או טיפול לא תקין באישורים. |

| חשיפת נתונים מוגזמת | שדות רגישים אינם מסוננים בצד השרת, מה שמוביל לדליפות פרטיות. |

| הזרקה (SQL/XSS) | קוד זדוני שהוחדר באמצעות פרמטרים יכול לשנות או לגנוב נתונים. |

| היעדר הגבלת קצב | הצפת ממשקי API בבקשות עלולה לגרום לקריסת שרתים או לאפשר התקפות כוח ברוטלי. |

| API של צללים או זומבים | נקודות קצה נשכחות או לא מתועדות הופכות לנקודות כניסה שקטות עבור תוקפים. |

כל ממשק API שאינו מוגן מהווה דלת אחורית פוטנציאלית למערכות הדיגיטליות שלכם. הסיכון גדל ככל שחברות מאמצות מיקרו-שירותים מקוריים בענן ויישומים מבוססי בינה מלאכותית, התלויים במידה רבה בממשקי API.

Shift Left: העברת אבטחת ה-API לשלב הפיתוח

הדרך היעילה ביותר להגן על ממשקי API היא לבנות אבטחה בשלב מוקדם — ולא לתקן אותה מאוחר יותר.

גישה זו, המכונה "Shift Left", משלבת בדיקות אבטחה משלב התכנון ועד לפיתוח והפריסה.

על ידי שילוב סריקה אוטומטית ואימות מדיניות ישירות בצינורות CI/CD, צוותים יכולים לאתר נקודות תורפה לפני השחרור.

# דוגמה פשוטה: בדיקת הזרקת SQL ב-Pythonimport requests payload = "' OR '1'='1" url = f"" response = requests.get(url)

if "error" in response.text.lower() or response.status_code == 500: print("⚠️ זוהתה פגיעות פוטנציאלית להזרקת SQL!") else: print("✅ עבר אימות קלט מאובטח.")

בדיקות מוקדמות מסוג זה מבטיחות שמפתחים ימצאו פגמים מסוכנים לפני שתוקפים יעשו זאת — וכך יחסכו זמן, מוניטין ועלויות.

שיטות עבודה מומלצות לאבטחת API

בניית ממשקי API מאובטחים אינה מסתכמת רק בהקמת חומת אש — היא כרוכה בטיפוח תרבות של אבטחה לאורך כל מחזור החיים של ממשק ה-API.

להלן שיטות העבודה המומלצות שכל צוות פיתוח ואבטחה צריך ליישם כדי להגן על נקודות קצה של ממשקי API ולהבטיח את תקינות הנתונים.

- השתמש בהצפנת HTTPS ו-TLS הצפן תמיד את התעבורה בין לקוחות לשרתים באמצעות HTTPS עם TLS. כך תמנע מתוקפים ליירט אישורים או נתונים רגישים המועברים. אפילו נתונים קטנים, כמו שמות משתמש או אסימונים, עלולים להיחשף אם נשלחים בטקסט רגיל. TLS 1.2 או גרסה חדשה יותר צריכים להיות חובה בכל מערכת ייצור.

- יישום אימות ואישור חזקים (OAuth 2.0 / JWT) ודא שרק המשתמשים הנכונים ניגשים למשאבים הנכונים. השימוש ב-OAuth 2.0 וב-JWT מאפשר בקרה מדויקת, מונע זיוף אסימונים וחטיפת הפעלה. החלף מפתחות באופן תקופתי והחל זמני תפוגה קצרים כדי למזער את החשיפה.

- אמת וטיהר את כל הקלטים, הכותרות והמטענים אל תסמכו על קלט המשתמש. אימות וניקוי נאותים מונעים מתוקפים להזריק קוד מזיק באמצעות בקשות API. השתמשו בספריות או במסגרות כדי לסנן ולאמת נתונים, ולמנוע הזרקות SQL, תסריטי צולבות (XSS) והזרקות פקודות לפני שהם מגיעים לשרת האחורי.

- החל הגבלת קצב והקצאות הגבלת תעבורה היא אמצעי הגנה חיוני נגד התקפות מניעת שירות (DoS) והתקפות כוח ברוט. הגדירו מכסות לכל מפתח API או משתמש, קבעו ספים לניסיונות חוזרים ודחו בקשות מוגזמות. כך תבטיחו שימוש הוגן ותמנעו ממשתמשים זדוניים להעמיס יתר על המערכות שלכם.

- לפקח על ממשקי API באופן רציף ולנתח יומנים כדי לאתר פעילות חשודה נראות מלאה היא חיונית למניעה. ניטור רציף מסייע בזיהוי דפוסי שימוש חריגים, כגון כניסות כושלות חוזרות ונשנות או עליות חדות בתעבורה. שלבו רישום מרכזי עם התראות בזמן אמת וניתוח התנהגותי המופעל על ידי למידת מכונה כדי להגביר את הדיוק.

- הגבל את חשיפת הנתונים — החזר רק את מה שנחוץ הגבל את הנתונים הנשלחים ללקוחות על ידי הגדרת שדות תגובה מפורשים. הימנע מחשיפת פרטים פנימיים של השרת, אישורים או הודעות ניפוי באגים. חשיפה מינימלית של נתונים לא רק מגנה על הפרטיות, אלא גם מצמצמת את שטח התקיפה הכולל שלך.

- גרסאות ותיעוד — עקבו באופן פעיל אחר כל נקודת קצה שמרו על תיעוד API מלא באמצעות OpenAPI או Swagger. הפסיקו את השימוש בגרסאות מיושנות באופן שיטתי כדי למנוע מתוקפים להשתמש בנקודות קצה ישנות. בקרת גרסאות מבטיחה עקביות, תאימות ומפשטת את ביקורות האבטחה.

אוטומציה ועתיד אבטחת ה-API

הבינה המלאכותית משנה את האופן שבו צוותים מזהים ומנהלים נקודות תורפה ב-API.

בעבר, הערכות אבטחה הסתמכו במידה רבה על בדיקות חדירה ידניות וסריקות מבוססות כללים היוריסטיים.

כיום, מערכות מבוססות בינה מלאכותית מסוגלות לזהות באופן אוטומטי פגיעויות פוטנציאליות ב-API והתנהגויות חריגות באמצעות ניתוח תבניות, סמנטיקה ונתונים קונטקסטואליים.

זה מאפשר מחזורי זיהוי מהירים יותר ונראות טובה יותר — במיוחד במערכות API מורכבות ורב-שכבתיות.

| כלי | תיאור | הכי מתאים ל |

|---|---|---|

| Penligent | כלי ניתוח אבטחה ופגיעות API מבוסס בינה מלאכותית | בדיקות אבטחת API אוטומטיות וזיהוי איומים |

| דוור | פלטפורמה מקיפה לבדיקת API ותיעוד | בדיקות תפקודיות ואימות מהיר |

| OWASP ZAP | סורק פגיעות קוד פתוח לאתרי אינטרנט ו-API | זיהוי וניתוח נקודות תורפה באבטחה |

| חבילת Burp | ערכת כלים מקצועית לבדיקות חדירה | סימולציה וניתוח מתקדמים של ניצול פרצות |

| JMeter | כלי לבדיקת עומסים הניתן להרחבה | בדיקות עומס וביצועים בתנאי עומס תנועה כבד |

| RestAssured | ספריית אוטומציה לבדיקות מבוססת Java | אינטגרציה רציפה (CI) ובדיקות רגרסיה |

עם התפתחותם המתמשכת של הבינה המלאכותית והאוטומציה, ארגונים המשלבים כלים אלה יעברו מהגנה תגובתית לזיהוי יזום — ויגנו על ממשקי ה-API שלהם עוד לפני שתוקפים יגיעו לדפוק על הדלת.