בנוף המודרני של התקפות והגנה בסייבר, העלאת הרשאות אנכית לעומת אופקית היא הרבה יותר מתווית טכנית בדוחות בדיקות חדירה; היא מייצגת אתגר אבטחה עמוק יותר המשתרע על ארכיטקטורת תוכנה, ניהול זהויות ובקרת גישה. ברגע שתוקפים פורצים את גבולות ההרשאות – בין אם באופן אנכי או אופקי – הם יכולים לעקוף מנגנוני בידוד, להשיג גישה למאגרי ליבה של נתונים רגישים, ואפילו לרכוש את היכולת לשנות פרמטרים קריטיים של המערכת. עבור אנשי מקצוע העוסקים בבדיקות חדירה, גילוי פגיעויות אוטומטי וכלים חכמים לאבטחה, הבנת ההבדלים המהותיים והאיומים הממשיים של שני מצבי תקיפה אלה היא חיונית לשמירה על הגנה יעילה בסביבה של איומים המתפתחת במהירות.

מהו "העלאת הרשאות"?

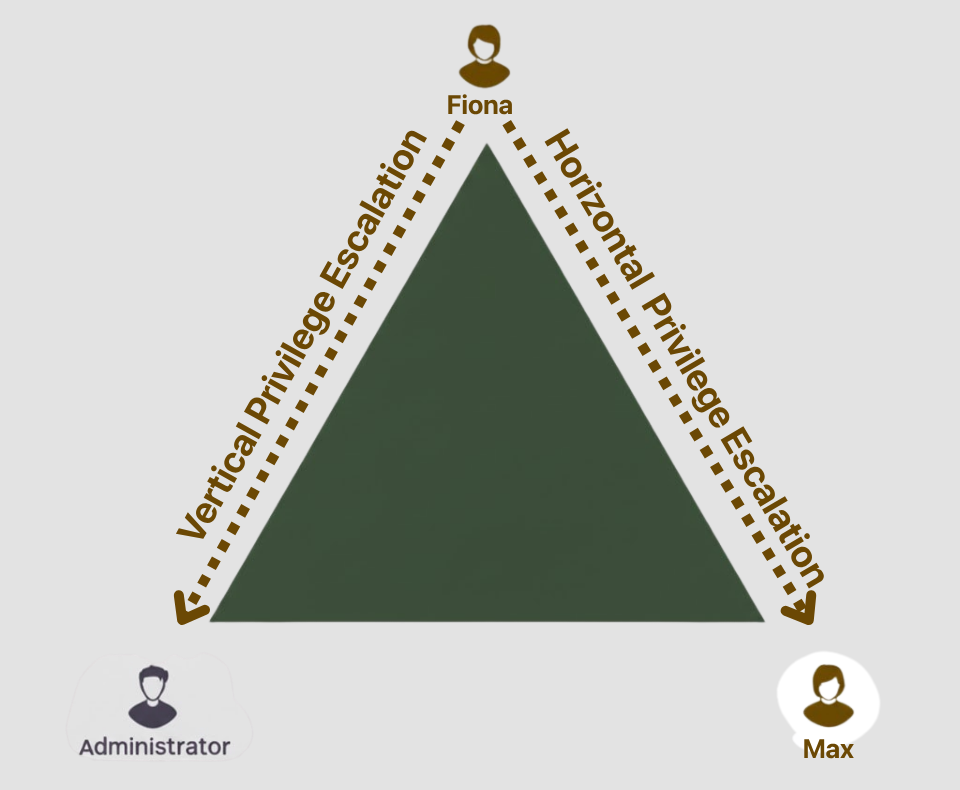

העלאת הרשאות מתייחסת למצב שבו תוקף מקבל גישה או יכולות החורגות מההרשאות הלגיטימיות שלו. העלאה זו יכולה להיות אנכית – עלייה לדרגת הרשאות גבוהה יותר – או אופקית – התרחבות לרוחב כדי לקבל גישה למשאבים ולנתונים שבבעלות חשבונות אחרים באותה דרגת הרשאות.

ההבדלים העיקריים בין העלאת הרשאות אנכית לאופקית

העלאת הרשאות אנכית

העלאת הרשאות אנכית מתרחשת כאשר תוקף עובר מחשבון בעל הרשאות נמוכות — כגון משתמש רגיל, אורח או חשבון בדיקה — לרמה בעלת הרשאות גבוהות יותר, כגון מנהל מערכת, root או superuser. למעבר זה יש השלכות חמורות, מכיוון שהוא מעניק שליטה ישירה על ההיבטים הקריטיים ביותר של המערכת: שינוי הגדרות אבטחה, גישה וייצוא של מסדי נתונים רגישים, ניהול או מחיקה של חשבונות משתמשים, וביצוע פקודות השמורות בדרך כלל לתפקידים בעלי הרשאות.

במקרים רבים, נקודת הכניסה היא נקודת קצה בעלת הרשאות גבוהות שזוכה להתעלמות או לוח בקרה מנהלי שאינו מוגן כראוי, מה שמאפשר למשתמשים בעלי הרשאות נמוכות להשיג הרשאות גבוהות יותר. זה יכול להיות גם תוצאה של פגמים ברמת מערכת ההפעלה, כגון פגיעויות של הצפת מאגר ליבה או בעיות עקיפת הרשאות בגרסאות מיושנות. ניצול פגמים כאלה מאפשר לתוקפים לעקוף את גבולות האבטחה הסטנדרטיים במכה אחת.

# ניצול פגיעות בהעלאת הרשאות מקומיות (דוגמה: Linux Dirty Pipe CVE) searchsploit dirty pipe gcc exploit.c -o exploit ./exploit # אימות הרשאות מוגבהות whoami # פלט צפוי: root

זוהי הדגמה פשוטה של האופן שבו תוקף, המתחיל ממעטפת עם הרשאות נמוכות, עשוי לנצל פגיעות ידועה בהעלאת הרשאות מקומיות (כגון צינור מלוכלך) כדי לקבל הרשאות root.

העלאת הרשאות אופקית

העלאת הרשאות אופקית מתרחשת כולה בתוך אותה רמת הרשאות. התוקף אינו משנה את תפקיד החשבון שלו, אלא מקבל גישה לנתונים או לפונקציונליות השייכים למשתמשים אחרים בעלי הרשאות מקבילות. לעתים קרובות, הדבר מנצל חולשות בלוגיקת ההרשאות — כגון ממשקי API אחוריים שאינם בודקים בכל בקשה אם המשתמש מורשה לגשת למשאב — או פגמים ביצירת וניהול אסימוני הפעלה, המאפשרים התחזות באמצעות החלפת אסימונים או זיוף.

בבדיקות חדירה, בעיות אלה מופיעות לעתים קרובות כ-ID של אובייקטים צפויים או ניתנים לשינוי. לדוגמה, בפלטפורמת מסחר אלקטרוני, אם כתובת ה-URL של פרטי ההזמנה היא https://shop.com/order?id=1001, פשוט לשנות את id הפרמטר עלול לחשוף את פרטי ההזמנה של משתמשים אחרים.

# בקשה מקורית (המשתמש הנוכחי צופה בהזמנה שלו) GET /order?id=1001 HTTP/1.1 Host: shop.com

Cookie: session=abc123 # בקשה ששונתה (ניסיון לגשת להזמנה של משתמש אחר) GET /order?id=1002 HTTP/1.1 Host: shop.com Cookie: session=abc123 # אם השרת מחזיר את פרטי ההזמנה של משתמש אחר, קיימת פגיעות בהעלאת הרשאות אופקית.

דוגמה זו ממחישה כיצד תוקף יכול לגשת לנתוני משתמש אחר על ידי שינוי פרמטר בבקשה, ללא כל שינוי ברמת ההרשאות.

העלאת הרשאות אנכית לעומת אופקית

| סוג | תיאור באנגלית | דוגמה לתרחיש |

|---|---|---|

| אנכי | העלה את רמת ההרשאות מרמה נמוכה לרמה גבוהה כדי להשיג שליטה רחבה יותר | משתמש רגיל המנצל פגם כדי להפוך למנהל מערכת |

| אופקי | גישה לנתוני/פונקציות חשבון עמיתים באותה רמת הרשאות | משתמש המשנה מזהה כדי להציג קבצים פרטיים של משתמש אחר |

טכניקות ותרחישים נפוצים לגילוי נקודות תורפה אנכיות ואופקיות

כאשר מחפשים אחר העלאת הרשאות אנכית, בודקים מתמקדים לעתים קרובות בחשיפת נקודות קצה של מנהלים, ממשקי API בעלי הרשאות גבוהות שהוגדרו באופן שגוי או פגמים מקומיים שלא תוקנו במערכת ההפעלה. לעומת זאת, בדיקות העלאת הרשאות אופקיות מתמקדות בפגמים בלוגיקת ההרשאות, מזהי אובייקטים צפויים וחשיפתם וניהול לא תקין של הפעלות.

בבדיקת חדירה אחת נגד פלטפורמה פיננסית, חוקרים גילו שבעלי חשבונות עם הרשאות נמוכות יכלו לצפות ישירות בנתוני העסקאות של לקוחות אחרים — פגיעות אופקית קלאסית. חקירה נוספת גילתה שניתן היה לגשת ללוח הניהול של הפלטפורמה ללא אימות נוסף — מקרה קלאסי של הסלמה אנכית. השילוב של שני סוגי ההסלמה בהרשאות הגביר את ההשפעה הפוטנציאלית באופן משמעותי.

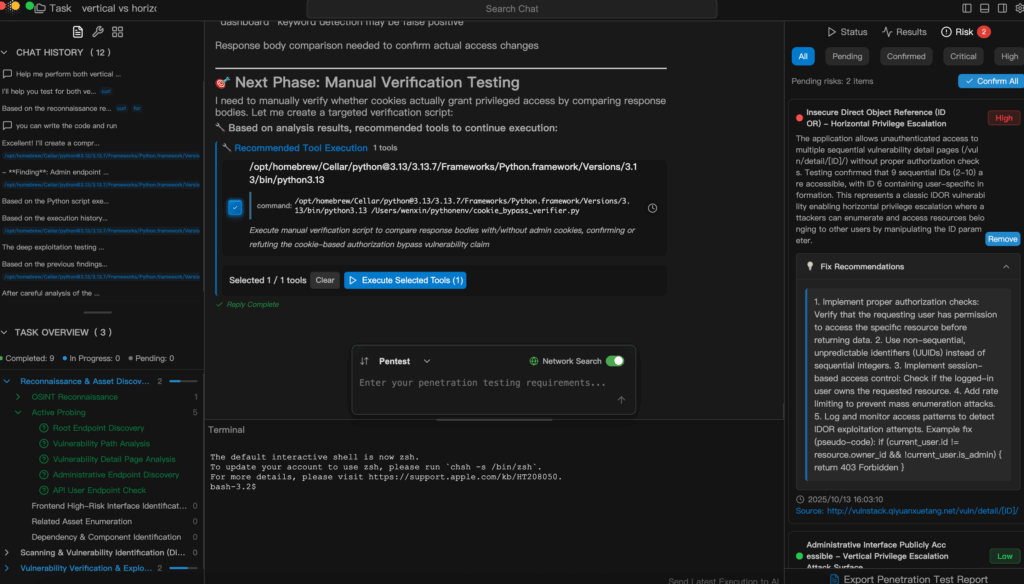

מינוף כלים חכמים לגילוי פגיעות אנכיות ואופקיות

באופן מסורתי, איתור נקודות תורפה אלה הצריך שימוש ידני במספר כלים שונים וקישור התוצאות באופן עצמאי. פלטפורמות בדיקת חדירה חכמות כמו Penligent הביאו למהפכה בתהליך זה. באמצעות פקודה בשפה טבעית, Penligent בוחר ומפעיל באופן אוטומטי כלים מתאימים, כגון SQLmap או Nuclei — מאמת את הפגיעויות, מסנן תוצאות חיוביות כוזבות ומייצר תוכנית תיקון לפי סדר עדיפויות. הדבר מאפשר זיהוי הסלמה אנכית ואופקית כמעט בזמן אמת, ומשנה את האופן שבו צוותי האבטחה מזהים ומטפלים בסיכוני הסלמה קריטיים של הרשאות.

אמצעים יעילים להתמודדות עם העלאת הרשאות אנכית ואופקית

ההגנה מפני שתי קטגוריות אלה עדיין מסתמכת על אסטרטגיות בסיסיות: אכיפת עקרון הפריבילגיה המינימלית, יישום בקרות גישה קפדניות ועקביות, וקיום ניטור ובקרה רציפים. עם זאת, ככל שמערכות מודרניות מתפתחות במהירות עם עדכוני תכונות תכופים, גם שטח ההתקפה משתנה.

ההגנה היעילה ביותר משלבת גילוי פגיעויות יזום עם תיקון מאומת. פלטפורמות כמו Penligent לא רק מאפשרות לצוותי אבטחה לאתר ולאמת נתיבי הסלמה אנכיים ואופקיים בשלב מוקדם, אלא גם לתעדף תיקונים ולתאם את התיקון בשיתוף פעולה. על ידי הבנה שנתיבי התקיפה כוללים גם גובה ו רוחב, המגנים יכולים לאמץ ארכיטקטורת הגנה רב-שכבתית ורב-כיוונית.