現代のサイバー攻撃と防御の状況において、垂直方向と水平方向の特権の昇格は、侵入テストレポートにおける技術的なラベルをはるかに超えるものであり、ソフトウェアアーキテクチャ、アイデンティティ管理、アクセス制御にまたがる、より深いセキュリティ上の課題を表しています。ひとたび攻撃者が特権の境界を突破すれば、それが垂直的であれ水平的であれ、隔離メカニズムを回避し、機密データのコア・リポジトリにアクセスし、さらには重要なシステム・パラメータを変更する能力を獲得することができます。侵入テスト、自動脆弱性発見、インテリジェント・セキュリティ・ツールに携わる専門家にとって、これら2つの攻撃モードの本質的な違いと現実の脅威を理解することは、急速に進化する脅威環境において効果的な防御を維持するために不可欠です。

特権のエスカレーションとは何か?

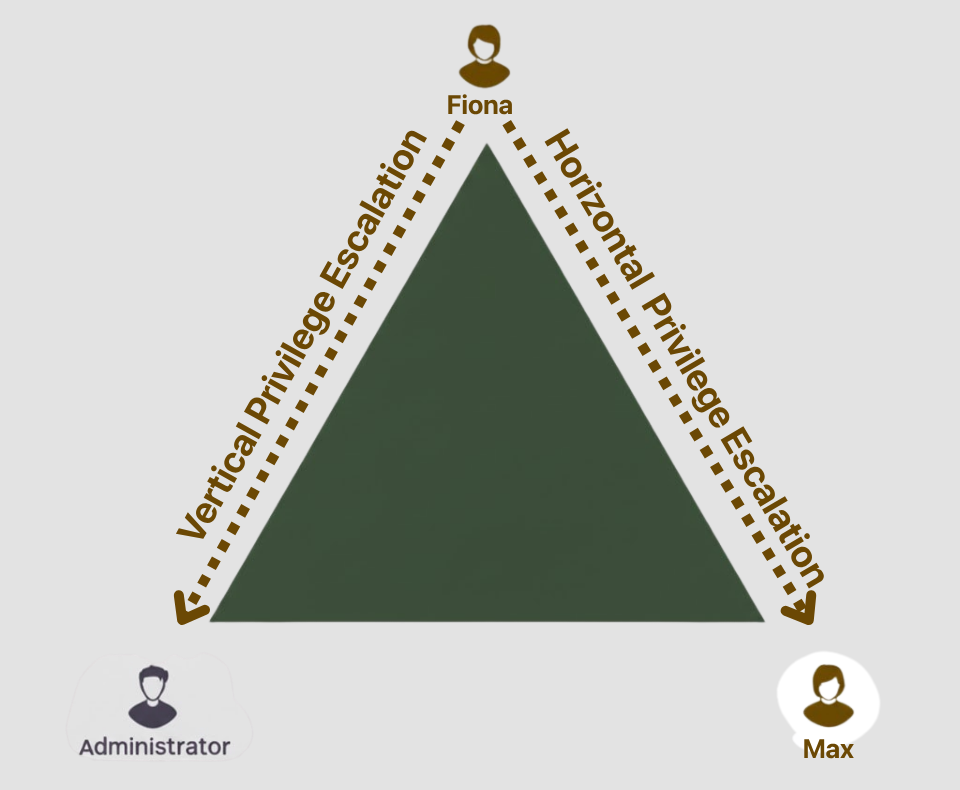

特権の昇格とは、攻撃者が正当な権限の範囲を超えてアクセスや能力を獲得することを指します。このエスカレーションには、より高い権限階層に上向きに移動する垂直的なものと、同じ権限レベルの他のアカウントが所有するリソースやデータにアクセスする水平的なものがあります。

垂直的特権昇格と水平的特権昇格の主な違い

垂直的特権昇格

垂直的な特権の昇格は、攻撃者が、一般ユーザ、ゲスト、テストアカウントなどの低い特権のアカウントから、システム管理者、ルート、スーパーユーザなどの高い特権の階層に移動するときに発生します。この移行は、セキュリティ設定の変更、機密データベースへのアクセスやエクスポート、ユーザーアカウントの管理や削除、通常は特権ロールに予約されているコマンドの実行など、システムの最も重要な側面に対する直接的な制御を許可するため、深刻な結果をもたらします。

多くの場合、入口となるのは見落とされた高権限エンドポイントや、十分に保護されていない管理パネルであり、低権限ユーザがエスカレートする経路を残してしまう。また、カーネル・バッファ・オーバーフローの脆弱性や、古いバージョンにおける特権バイパスの問題など、オペレーティング・システム・レベルの欠陥が原因となることもあります。このような欠陥を悪用することで、攻撃者は一挙に標準的なセキュリティの境界を飛び越えることができる。

# ローカル特権昇格の脆弱性を突く (例: Linux Dirty Pipe CVE)

searchsploitダーティパイプ

gcc exploit.c -o exploit

./exploit

# 昇格特権の検証whoami

# 期待される出力: root

これは、攻撃者が低権限のシェルから始めて、既知のローカル特権昇格の脆弱性(たとえば 汚れたパイプ)を使ってroot権限を得る。

水平的特権のエスカレーション

水平的な特権の昇格は、完全に同じ特権レベル内で起こる。攻撃者は自分のアカウントの役割は変更しませんが、同等の権限を持つ他のユーザのデータや機能にアクセスできるようになります。このような場合、バックエンドAPIがリクエスト毎にそのユーザがリソースへのアクセスを許可されているかどうかをチェックしないといった認可ロジックの弱点や、トークンのスワッピングや偽造によるなりすましを許すセッション・トークンの生成と管理の欠陥が悪用されることがよくあります。

侵入テストでは、このような問題は予測可能なオブジェクトIDや変更可能なオブジェクトIDとして現れることが多い。例えば、eコマース・プラットフォームの場合、注文の詳細URLが https://shop.com/order?id=1001を修正するだけである。 アイドル パラメータは、他のユーザーの注文情報を公開する可能性があります。

# オリジナル・リクエスト(現在のユーザーが自分の注文を見る)

GET /order?id=1001 HTTP/1.1

ホスト: shop.com

クッキー: session=abc123

# 変更されたリクエスト (別のユーザーの注文にアクセスしようとしている)GET /order?id=1002 HTTP/1.1

ホスト: shop.com

クッキー: session=abc123

# サーバが他のユーザの注文の詳細を返す場合、水平方向の特権昇格の脆弱性が存在します。

これは、攻撃者がリクエストのパラメータを変更するだけで、特権レベルを変更することなく、他のユーザーのデータにアクセスすることを示している。

垂直的特権昇格と水平的特権昇格

| タイプ | 英語の説明 | シナリオ例 |

|---|---|---|

| 縦型 | 低権限レベルから高権限レベルへエスカレーションし、より広範なコントロールを実現 | 欠陥を悪用してシステム管理者になる一般ユーザー |

| ホリゾンタル | 同じ権限レベル内のピアアカウントデータ/機能へのアクセス | ユーザーがIDを変更し、他のユーザーのプライベート・ファイルを閲覧すること。 |

垂直および水平方向の脆弱性を発見するための一般的なテクニックとシナリオ

垂直的な特権昇格を調査する場合、テスターはしばしば、公開された管理者エンドポイント、誤って設定された高権限API、またはオペレーティングシステムのパッチが適用されていないローカルな特権昇格の欠陥の発見に焦点を当てます。これとは対照的に、水平的な特権昇格のテストでは、権限付与ロジックの欠陥、予測可能なオブジェクト ID の公開、不適切なセッション管理が中心となります。

ある金融プラットフォームに対する侵入テストで、研究者は、低特権のアカウント保有者が他の顧客の取引データを直接閲覧できることを発見した。さらに調査を進めると、プラットフォームの管理パネルに追加認証なしでアクセスできることが判明しました。この2つのタイプの特権昇格が組み合わさることで、潜在的な影響が大幅に拡大しました。

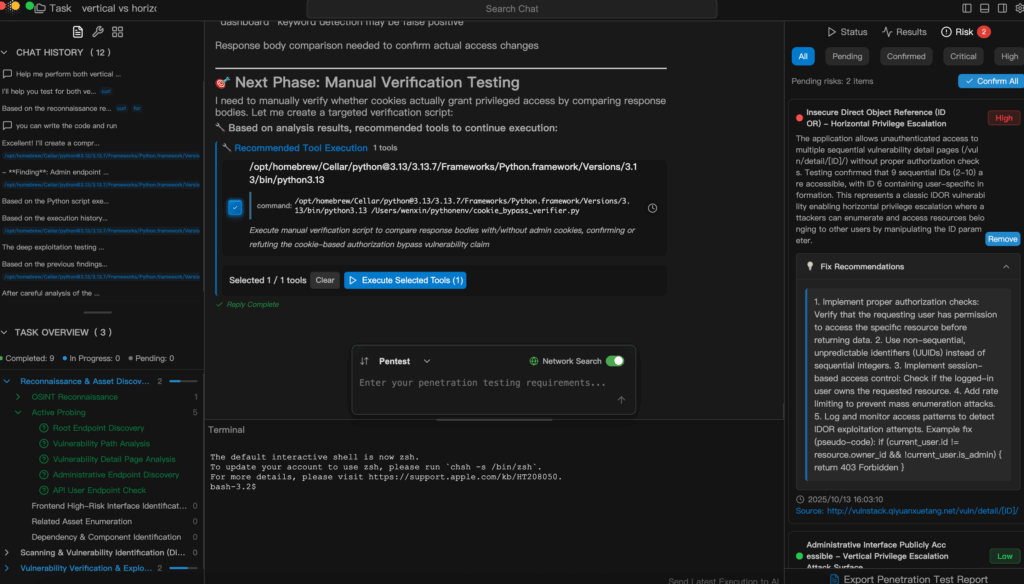

レバレッジ インテリジェント・ツール 垂直方向および水平方向の脆弱性発見のために

従来、このような脆弱性を検出するには、複数のツールを手作業で操作し、結果を自分で関連付ける必要があった。次のようなインテリジェントな侵入テスト・プラットフォームは 寡黙 はこのプロセスに革命をもたらした。Penligentは、自然言語でコマンドを発行することにより、自動的に適切なツールを選択し、実行します。 SQLマップ またはNucleiが脆弱性を検証し、偽陽性をフィルタリングして、優先順位付けされた修復プランを生成します。これにより、ほぼリアルタイムで垂直方向と水平方向の権限昇格を検知できるようになり、セキュリティチームが重大な権限昇格リスクを特定し、対処する方法を変革します。

垂直的・水平的特権昇格への効果的な対処法

これら2つのカテゴリーに対する防御は、依然として最小特権の原則の実施、厳格で一貫性のあるアクセス制御の実装、継続的な監視と監査の維持といった基本的な戦略に依存している。しかし、最新のシステムは頻繁な機能更新によって急速に進化しており、攻撃対象も変化しています。

最も効果的な防御は、プロアクティブな脆弱性の発見と検証された修復を組み合わせることである。Penligentのようなプラットフォームは、セキュリティチームが垂直方向と水平方向のエスカレーション経路を早期に発見し、検証できるだけでなく、修正に優先順位をつけ、共同で修復を調整することを可能にします。攻撃経路には 高さ そして 幅守備側は、多層的、多方向的な防御アーキテクチャを採用することができる。