急速に進化する今日のサイバーセキュリティの状況において、フィルター・バイパスは、侵入テスト担当者、脆弱性研究者、セキュリティ専門家にとって重要な概念となっている。フィルタ・バイパスとは、以下のようなセキュリティ・フィルタを回避することを指します。 ウェブアプリケーションファイアウォール(WAF)侵入検知/防御システム(IDS/IPS)、コンテンツ・フィルタ、アンチウイルス・スキャナなど)。フィルター・バイパス・テストは、倫理的に使用されれば、防御システムの強化に役立ちますが、悪意を持って使用されれば、深刻なセキュリティ侵害につながる可能性があります。

セキュリティ・フィルタを理解する

| フィルタータイプ | 説明 |

|---|---|

| コンテンツフィルター | ウェブページ、電子メール、またはメッセージに悪意のあるキーワード、パターン、または禁止されているコンテンツがないかスクリーニングする。 |

| ネットワーク・フィルター | ネットワークパケットと通信属性を監視し、疑わしいトラフィックや不正なトラフィックをブロックする。 |

| アンチウイルスフィルター | 有害なコードシグネチャのファイルをスキャンし、検出された脅威を隔離します。 |

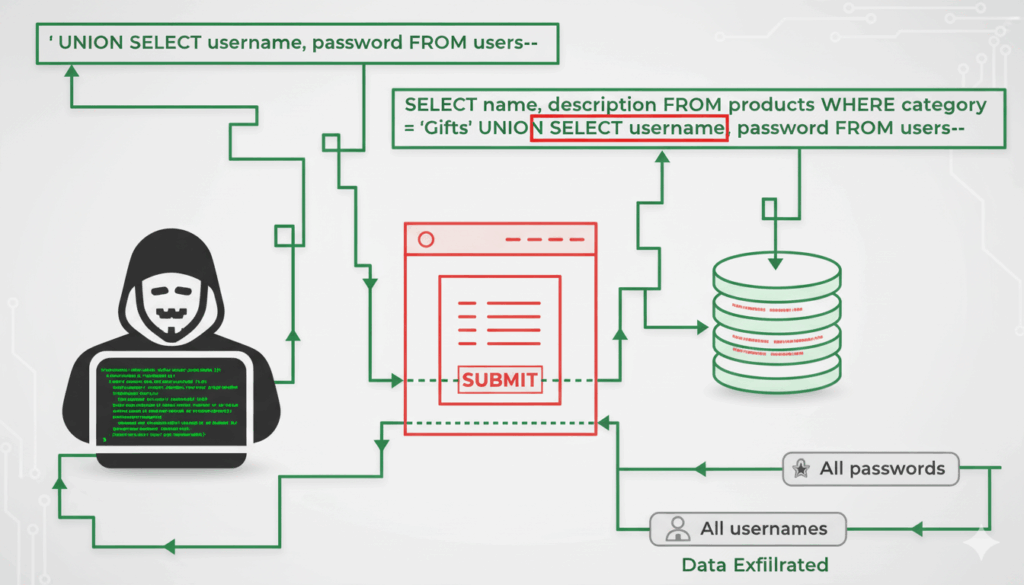

| ウェブアプリケーションファイアウォール(WAF) | HTTPリクエストをフィルタリングしてブロックする SQLインジェクション, エックスエスエスなどのウェブ攻撃パターンがある。 |

| 侵入検知/防止システム (IDS/IPS) | ネットワーク内の悪意のある活動を、多くの場合リアルタイムで検出またはブロックする。 |

サイバーセキュリティにおけるフィルターバイパスとは何か?

サイバーセキュリティにおいて、フィルター・バイパスとは、特定のデータ、ファイル、またはネットワーク・リクエストをブロックするように設計されたセキュリティ・システムを、ペイロードの変更、トラフィックの難読化、またはフィルターの弱点の悪用などの方法を使用して、潜り抜ける方法を見つけることを意味します。セキュリティ・フィルターは、検問所の警備員のようなものだと考えてください。不審なものを見せれば警備員に止められますが、それを偽装したり、見た目を変えたりすれば、気づかれずに通り過ぎることができるかもしれません。

倫理的なハッカーやセキュリティ・テスターは、フィルター・バイパスを利用して弱点を発見し、保護機能の向上に役立てている。しかし、悪用されれば、データを盗んだり、マルウェアをインストールしたり、システムに損害を与えたりするサイバー犯罪者の道具となる。

フィルター・バイパスのテクニックとコード例

コードの難読化とエンコーディング

キーワードベースのフィルタを回避するために、ペイロードをエンコードする(UnicodeやBase64など)。

payload = ""

obfuscated = ''.join([' \u{:04x}'.format(ord(c)) for c in payload])

print(obfuscated)

パケットクラフト

パケットヘッダ、IPアドレス、フラグを変更し、悪意のあるトラフィックを正当なものとして偽装する。

from scapy.all import * より

packet = IP(src="192.168.1.100", dst="10.0.0.5")/TCP(dport=80)/"GET / HTTP/1.1"

送信(パケット)

代替ポートとプロトコル・トンネリング

非標準のポートを使用するか、トラフィックを別のプロトコルでラップして制限を回避する。

インポートソケット

s = socket.socket()

s.connect(('target.com', 443))

s.send(b'GET /data HTTP/1.1Host: target.com)

s.close()

ファイルタイプのマスカレード

安全そうに見えるファイルに悪意のあるコードを埋め込み、アンチウイルスの検出を回避する。

インポート os

os.rename('malware.exe', 'photo.jpg')

DNSスプーフィング/ドメイン・フロンティング

ドメインレベルの制限を回避するために、DNSレコードを変更したり、信頼できるドメインを経由させたりする。

print("DNSを偽装してtarget.comをリダイレクト")

安全に関する注意事項

これらの例は許可されたラボ環境のみに適用されます。許可なくバイパス技術を導入することは、ほとんどの国で違法です。

AIがフィルター・バイパス攻撃を検知する方法

AIはフィルターのバイパス検知に革命をもたらしました。静的なルールベースのシステムとは異なり、AIを活用した異常検知は、トラフィックパターン、動作の異常、ペイロードの属性を分析し、従来のフィルタが見逃していたバイパス試行を特定します。

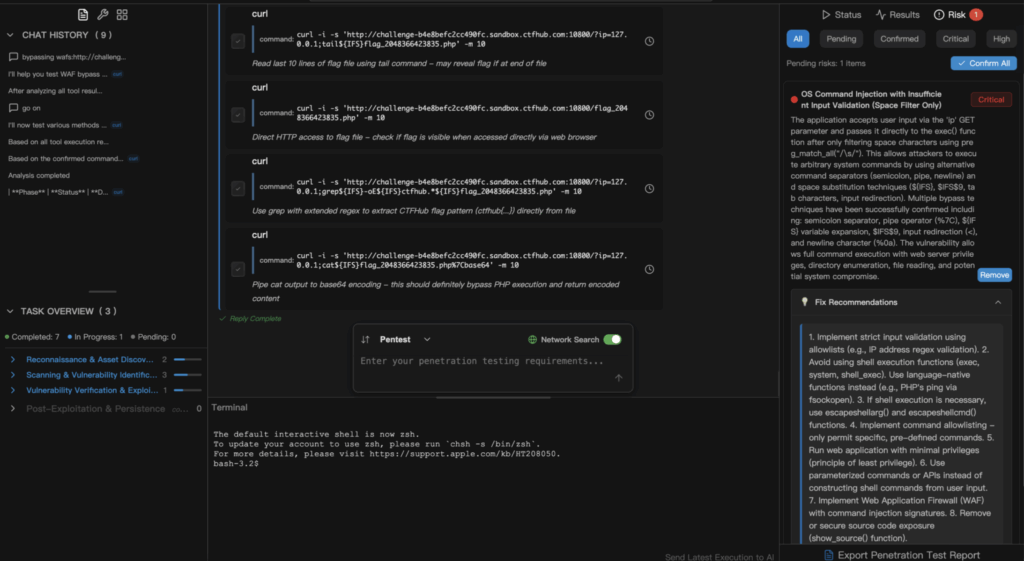

Penligentはこの能力をさらに高めている:

- 自然言語コマンド のように、スクリプトや手動ツールのセットアップの必要性を排除する。

- AIエージェントは、200以上の統合セキュリティ・ツール(Nmap、SQLmap、Nucleiなど)から選択し、適応テストを計画・実行する。

- Penligentは、脆弱性を検証し、誤検知を除去し、効率的な緩和のために脅威の優先順位を付けます。

- 詳細な修復レポートを即座に作成し、リアルタイムのコラボレーションをサポートします。

従来のスキャナーとは異なり、Penligentは継続的に学習し、攻撃者の戦略を予測し、新しいバイパス技術が被害をもたらす前に防御を適応させます。

結論

フィルター・バイパスは中立であり、その影響は意図と権限に依存する。これらの手法を理解することで、進化する脅威に対するプロアクティブな防御が可能になります。Penligentのようなツールは、より多くのチームが高度で適応性のあるセキュリティにアクセスできるようにします。