ほとんどのチームはスキャナーを増やす必要はない。必要なのは すでに所有しているスキャナー、ファザー、偵察ユーティリティ、エクスプロイトキット、クラウドアナライザー、トラフィックレコーダーを、連携した単一の攻撃者のように動作させる。-そして 根拠に裏打ちされた、基準を意識した 何週間も手作業で糊付けすることなく出力できる。これがPenligent.aiが解決するために設計された問題です。

ペンリジェントのスタンスはシンプルだ: 自然言語で話す。システムは200以上のツールをエンド・ツー・エンドでオーケストレーションする。成果物は、証拠とコントロールマッピングを含む再現可能なアタックチェーンである。.CLIの振り付けなし。スクリーンショットの借り物競争もない。手縫いのPDFもない。

なぜオーケストレーション(「別のスキャナー」ではない)がpentestAIの次のステップなのか

- ツール・スプロールは実在する。 セキュリティ・チームは、Nmap、ffuf、nuclei、Burpエクステンション、SQLMap、OSINT列挙者、SAST/DAST、シークレット・ディテクター、クラウド・ポスチャー・アナライザー、コンテナ/k8sベースライン・チェッカー、CI/CD暴露スキャナーを所有しており、そのリストは四半期ごとに増えている。ボトルネックはツールの能力ではなく、次のようなものだ。 コーディネーション.

- アタッカーチェーン、スキャナーリスト 単一のツールは問題を単独で報告する。リーダーシップが求めているのは ストーリー: エントリー → ピボット → ブラスト半径 証明とともに。エンジニアリングが求めているのは 複製正確なリクエスト、トークン、スクリーンショット、修正リスト。コンプライアンスが求めるものは マッピングどの管理が失敗したか(ISO 27001 / PCI DSS / NIST)。

- LLMアシスタント≠自動実行。 "pentestGPT "は推論と書き込みを高速化するが まだ人間を必要としている ツールを選択し、スコープを強制し、セッションを管理し、信頼できる成果物を構築する。

ペンリゲントの論文 pentestAIは優先順位をつけなければならない 計画、実行、証拠管理、報告-そのため、アウトプットは研究者にとって興味深いだけでなく、エンジニアリングや監査からも信頼される。

オーケストレーション・アーキテクチャ(実際の仕組み)

ペンリゲントは 4層パイプライン 意図を攻撃シナリオに変換する:

A.インテント通訳

- 平易な英語の目標(スコープ、制約、コンプライアンス目標)を解析します。

- テストモード(ブラックボックス、グレーボックス)、認証ヒント、スロットリング、MFA 制約を抽出します。

- 構造化プラン仕様に正規化する。

B.プランナー

- 計画を次のように解決する。 ツールシーケンス偵察 → 認証/セッションテスト → 搾取の試み(ポリシーの範囲内) → 横断的チェック → 証拠収集。

- 各ステップごとにアダプターを選択する(例えば、エンドポイントディスカバリーのためのffuf、テンプレート化されたチェックのためのnuclei、インジェクション検証のためのSQLMap、トークン再利用のためのカスタムリプレイヤー)。

- 予算(時間、レート制限、コンカレンシー)の割り当てと べき ルール(再試行がアプリやレート制限を燃やさないようにするため)。

C.遺言執行者

- ツールの実行 コンテキストの共有 (クッキー、トークン、セッションライフサイクル、発見されたヘッダー)。

- 管理 スコープガードレール (ホスト許可リスト、パスフィルター)、 安全性 (スロットル、バックオフ)、そして 監査証跡 (完全なコマンド+パラメータ、タイムスタンプ、終了コード)。

- 標準化されたフォーマットで成果物をキャプチャ。

D.証拠と報告

- に正規化する。 統一スキーマに相関する。 シングルチェーン.

- を発する。 エンジニアリング対応修正リスト そして コンプライアンス・マッピング (NIST/ISO/PCI)とエグゼクティブサマリー。

高レベルの計画オブジェクトは次のようになる:

を計画する:

目的: "管理/デバッグの表面を列挙し、セッションの固定化/トークンの再利用をテストする(範囲内)"

スコープ

ドメイン:["staging-api.example.com"]。

allowlist_paths: ["/admin", "/debug", "/api/*"]。

制約

rate_limit_rps:3

respect_mfa: true

no_destructive_actions: true

kpis

- "有効な調査結果"

- "ファーストチェーンまでの時間"

- "証拠完全性"

レポート

コントロールマッピング:["nist_800-115"、"iso_27001"、"pci_dss"]。

成果物["exec-summary.pdf", "fix-list.md", "controls.json"]。

なぜこれが重要なのか: ほとんどの「AIセキュリティ」デモは、巧妙なペイロード生成に止まっている。現実は セッション状態、スロットリング、再試行、監査証跡.オーケストレーションは、退屈な部分を正しくすることで勝利する。

新旧比較:正直な比較

| 寸法 | 従来型(手動パイプライン) | ペンリゲント(自然言語→オーケストレーション) |

|---|---|---|

| セットアップ | シニア・オペレーター・スクリプト CLI + glue | 英語の目的 → プランのスペック |

| ツールシーケンス | オペレーターごとのアドホック | プランナーはアダプターを選び、注文する |

| 安全範囲 | 規律による | ガードレールの実施(許可リスト、レート制限、MFAの尊重) |

| エビデンス | スクリーンショット/キャプチャ | 正規化された証拠バンドル(トレース、スクリーンショット、トークンのライフサイクル) |

| レポート | マニュアルPDF + ハンドマッピング | 構造化された成果物+標準マッピング |

| 再現性 | オペレーター依存 | 決定論的プラン、差分で再実行可能 |

依頼から報告へ具体的な人工物

タスクの作成

penligentタスクの作成

--objective "staging-api.example.comで公開された管理パネルを見つける; セッションの固定化/トークンの再利用をテストする(範囲内); HTTPトレースとスクリーンショットをキャプチャする; NIST/ISO/PCIにマップする; execサマリーと修正リストを出力する"

ステータス&ガードレール

penligent task status --id # 現在のステージ、ツール、ETA、安全制約を表示する。

penligent task scope --id # 許可リスト、レート制限、MFA設定、立ち入り禁止ルールを表示する。

エビデンスとレポートのアウトプット

penligent evidence fetch --id --bundle zip

/evidence/http/ #でサニタイズされたリクエスト/レスポンスのペア (JSONL)

/evidence/screenshots/ #のステージラベル付き画像 (png)

/evidence/tokens/ #ライフサイクル+リプレイログ(txt/json)

/report/exec-summary.pdf #ビジネス向け概要

/report/fix-list.md #エンジニアリングバックログ(優先度、オーナー、ステップ)

/report/controls.json # NIST/ISO/PCI マッピング (機械可読)

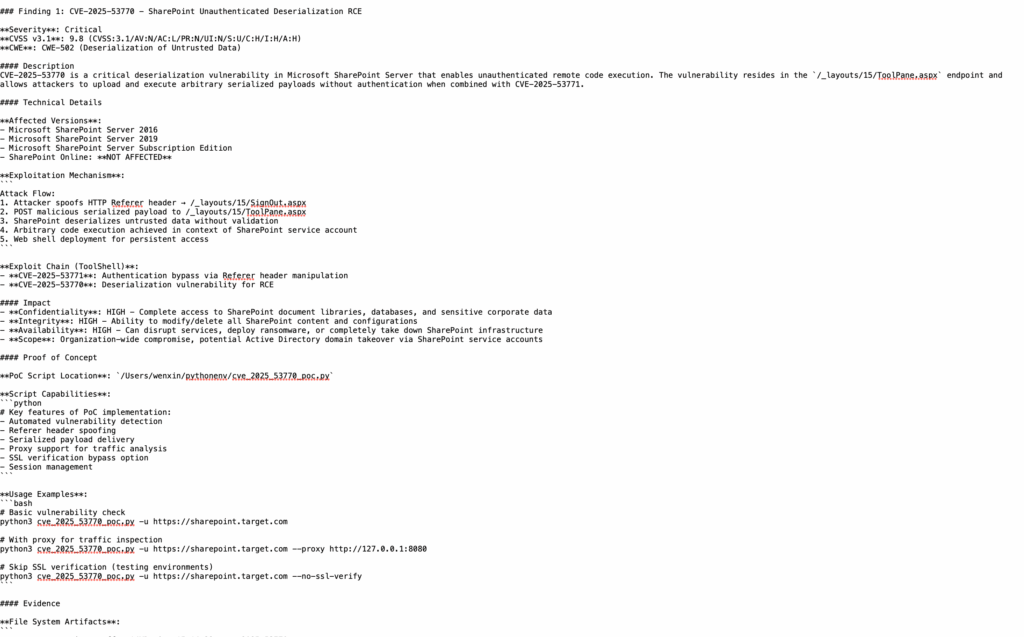

正規化された所見(サンプルJSON)

{

"id":"pf-2025-00031"、

"title":"title": "/admin/session でトークンの再利用が許可された"、

"severity":「高」、

"chain_position":2,

"evidence":{

"http_trace":"evidence/http/trace-002.jsonl"、

"screenshot":"evidence/screenshots/admin-session-accept.png"、

"token_log":"evidence/tokens/replay-02.json"

},

"repro_steps":[

"Obtain token T1 (user A, timestamp X)"、

"Replay T1 against /admin/session with crafted headers"、

"200+管理者クッキーの発行を観察する"

],

「影響」:「特権パネルにリプレイで到達可能、

「コントロール」:{

"nist_800_115":[認証メカニズムのテスト」]、

"ISO_27001":[A.9.4 アクセス制御」]、

「PCI_DSS」:[8.3 強力な暗号化と認証」]。

},

"remediation":{

"owner":"platform-auth"、

"priority":"P1",

"アクション":[

「トークンをデバイス/セッションコンテキストにバインドする、

「nonce/ワンタイムトークンのリプレイ防御を実装する(Implement nonce/one-time token replay protection)」、

"IP/UAヒューリスティックによるサーバー側TTLの追加"

],

"検証":"リプレイ試行は401を返さなければならない。" "更新されたトレースを添付する。"

}

}

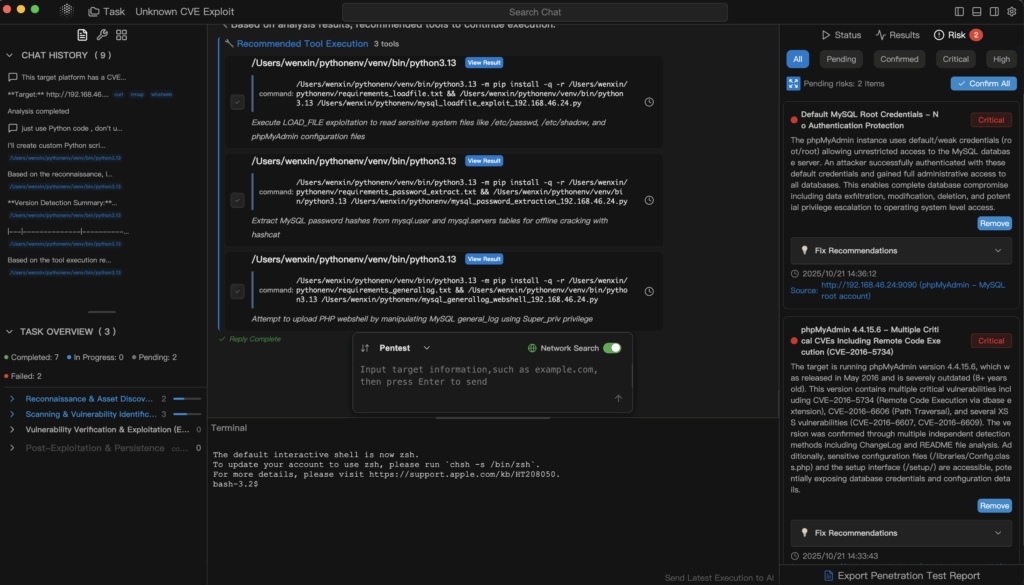

能力領域(システムが実際に駆動するもの)

ウェブとAPIの境界

- 自動化された: admin/debug識別、認証境界プロービング、 セッションの固定化/トークンの再利用 チェック(スコープ内)、以前の偵察に的を絞ったファジング。

- 成果だ: リクエスト/レスポンス証明、スクリーンショット、インパクト・ナラティブ → (英語 修正リスト.

クラウドとコンテナ

- 自動化された: エフェメラル/"シャドー "アセットディスカバリ、誤ったスコープのIAM検出、CI/CDランナーの暴露ヒント、古くなったトークン/キーのシグナリング。

- 成果だ: "エントリー → ピボット → インパクト「チェーンない 80の孤立した「媒体」。

認証、セッション、アイデンティティ

- 自動化された: トークンのライフサイクル分析、再利用/修正、パスベースの分離チェック、混合認証サーフェス。

- 成果だ: ノイズの少ない所見 精密再生 とコントロールマッピング。

OSINTとエクスポージャー・マッピング

- 自動化された: サブドメインの列挙、サービスのフィンガープリンティング、サードパーティのサーフェス。

- 成果だ: 耐久性のある公認ディスカバリー 監査証跡.

証拠と報告

- 自動化された: アーティファクト・キャプチャ→ノーマライゼーション→スタンダード・マッピング→アーティファクト・フォー セキュリティ、エンジニアリング、コンプライアンス、リーダーシップ.

方法論のアンカー

NIST SP 800-115 - 情報セキュリティのテストと評価に関するテクニカルガイド

OWASP WSTG / PTES - フェーズベースのペンテストの構造と用語

実際に役立つ「AIパート」(ペイロードを超えて)

- 意図的なグラウンディング: 曖昧な命令を スコープ付き、テスト可能 ステップ(例:「3rpsを超えない」、「破壊的な動詞を使わない」、「MFAを尊重する」)。

- アダプティブ・シーケンス: 中間結果に基づいてツールを切り替える(例えば、管理者ヘッダーが見つからなければ代替フットプリントにピボット、トークンの再生に失敗すれば固定のテスト)。

- 証拠の完全性: を満たすために、失われたアーティファクトの再キャプチャを実行者に促す。 レポート品質フロア (スクリーンショット+トレース+トークンログ)。

- 制御言語の生成: は、生のアーティファクトを NIST/ISO/PCI 技術的な正確さを失うことなく、フォームを整える。

この点が、多くの「AIペンテスト」のアイデアが失敗している点である。 最低証拠基準を実施しない.ペンリゲントは「ラストワンマイル」を固める。 一流契約の証拠作り.

重要なKPI

| KPI | なぜそれが重要なのか | オーケストレーション効果 |

|---|---|---|

| 最初の有効チェーンまでの時間 | システムが生産できるかどうかを示す 行動可能 素早くインテル | 自然言語→即時計画;アダプターが並列に実行される。 |

| 証拠の完全性 | エンジニアリングが再現できるかどうかを判断する | 標準化されたキャプチャ、AIが実行者にギャップを埋めるよう促す |

| 信号対ノイズ | 偽陽性が少ない → 修正が早い | ツール間の相関性により、鎖の数は少ないが強力な鎖が得られる |

| 修復速度 | 発見からPRマージまでの時間で測定 | 修正リストはすでに構造化されている。 |

| 再現性 | 回帰と監査に必要 | 計画は決定論的であり、再実行によって差分が生じる |

現実的なシナリオ

- 公開管理画面のドリフト ステージング:リプレイ/フィクセーションを証明し、トレースを添付し、コントロールにマッピングし、明確な「完了」基準でP1タスクを出荷する。

- CI/CDへの取り組みスコープを許容するランナーを発見した。

- クラウド "シャドー "アセット忘れ去られたデバッグサービス; エントリー表示 → IAMピボット; 爆発半径の定量化。

- AIアシスタント登場許可された範囲内で、プロンプト・インジェクションによる流出や強制行為を検証する。

統合パターン(すべてを手作業で配線することなく)

Penligentはツールを次のように扱う。 アダプター 標準化されたI/Oを持つ:

アダプタの

- id: "nmap.tcp"

入力: {host: "staging-api.example.com", ports:"1-1024" }

出力:{サービス:[http/443", "ssh/22", "..."] } 出力:{ service: "http/443", "ssh/22", "...

- id: "ffuf.enum"

入力: input: { base_url:"https://staging-api.example.com", wordlist:"common-admin.txt" }。

出力:{パス: ["/admin", "/console", "/debug"] }。

- id: "nuclei.http"

入力: {ターゲット:["https://staging-api.example.com/admin"], テンプレート:テンプレート: ["misconfig/*", "auth/*"] }。

出力:{所見:[...] }

- id: "sqlmap.verify"

入力: { url:"https://staging-api.example.com/api/search?q=*", technique:"時間ベース" }。

出力:{ verified: true, trace:"evidence/http/sqlmap-01.jsonl"}

- id: "token.replay"

入力: {トークン: "T1", エンドポイント: "/admin/session" }。

出力:output: { status: 200, issued_admin_cookie: true, screenshot:"..." }

オペレーターのスクリプティングなし.プランナーはアダプターを構成し、実行者はそれらの間でコンテキスト(ヘッダー、クッキー、トークン)を共有し、エビデンスは自動的にキャプチャされる。

限界と責任ある使用(率直な現実)

- 人間のレッドチームの代わりではない。 社会的、物理的、新規性の高いチェーンは、やはり専門家の創造性から恩恵を受ける。

- スコープは明確でなければならない。 システムは許容リストと制約を強制する。チームはそれらを正しく定義しなければならない。

- 証拠は王様だ。 統合が高品質な成果物を生成できない場合、プランナは別のアダプタにフォールバックするか、そのステップを "非確認 "とマークする必要があります。

- 基準マッピング≠法的助言。 NIST/ISO/PCI マッピングは監査の会話を支援するものであり、プログラム所有者は解釈と認証の責任を保持する。

- スループットはサーフェスによって異なる。 レート制限とMFAの尊重は、安全性と合法性のための意図的なトレードオフである。

実用的なオペレーターのチェックリスト

- 目的をわかりやすく述べる。 スコープ、安全性、コンプライアンス目標を含む。

- 生の数よりも「チェーンの質」を重視する。 十分に証明された単一のチェーンは、30の理論的な "媒体 "に勝る。

- アダプターは無駄を省く。 ノイズの多いツールよりも、アーティファクトのしっかりした、少数のツールを好む。

- "完了 "の定義 各P1について、修正後に期待される検証トレースをあらかじめ宣言しておく。

- 再出発の計画 デルタを比較し、ビフォー/アフターをリーダーに渡す。

参考文献

- NIST SP 800-115 - 情報セキュリティ・テストと評価のテクニカル・ガイド

https://csrc.nist.gov/publications/detail/sp/800-115/final - OWASP ウェブ・セキュリティ・テスト・ガイド(WSTG)

https://owasp.org/www-project-web-security-testing-guide/

結論

もし、あなたの現実が「10個の素晴らしい道具とゼロの調整圧力」だとしたら。 pentestAIはオーケストレーションを意味するはずだ:

- あなたは話す。

- システムはチェーンを動かす。

- 誰もが必要な証拠を得ることができる。

Penligent.aiは、その成果を正面に狙っている。自然言語入力、マルチツール攻撃連鎖出力-エンジニアリング、コンプライアンス、リーダーシップに、翻訳のオーバーヘッドなしに成果物を渡すことができます。他のスキャナーではありません。あなたがすでに持っているオーケストラの指揮者です。