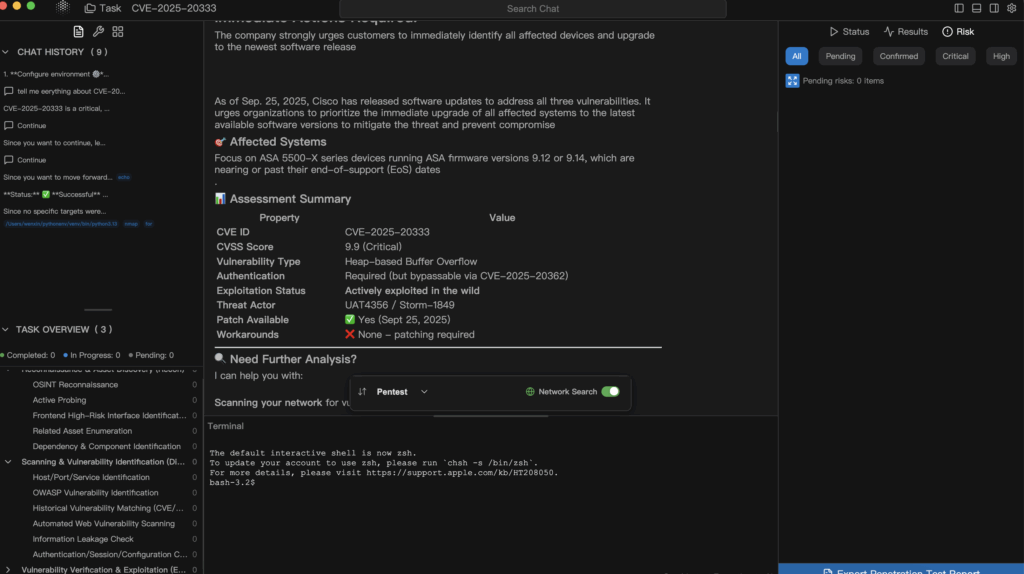

それは見出しで始まったわけではなく、2行の何の変哲もないログと予期せぬリロードで始まりました。私たちのオンコールは、WebVPNポータルを打ついくつかの特大のHTTPSリクエストを見た後、ボックスは警告なしに戻ってきた。誰も "0-day "とは言わなかった。パケットキャプチャ、サービスフィンガープリント、バージョンストリング、暴露インベントリなどの証拠を集めました。数分以内に、パズルはシスコのアドバイザリを指し示した: CVE-2025-20333 にある。 Cisco Secure Firewall ASA/FTDのVPN Webサーバー(WebVPN/AnyConnectポータル.ベンダーの説明にはこうある。 リモートコード実行 リモート攻撃者が達成可能 有効なVPN認証情報 また、フォローアップ・アップデートは、細工されたHTTPSリクエストを経由して行われる。 しんこうげきへんりょう の報告もある。 予期せぬリロード/DoS.多くの組織が意図的にリモートアクセスのために公開しているインターフェイス上で、この言葉は「今すぐ行動せよ」という単純な指示に変換される。今すぐ行動せよ。 シスコアドバイザリーその NVDレコードそしてシスコの 継続攻撃 ページをカノニカルのアンカーとして使用します。これらは、あなたがマネジメントに引用するソースであり、あなたの変更チケットが軌道修正すべきものです。

難しいのは、"抽象的にどれだけ怖いか "ではない。難しいのは、何も火をつけることなく、封じ込めまでの平均時間を1時間短縮することだ。実際には、この1時間が勝負となる。被ばくを減らし、証拠となるものを集め、パッチを並べ、リグレッションを検証し、明かりを灯し続けるのだ。この記事の残りの部分は、あなたとともにその一線を歩むものである。

なぜ "週末のパッチ "ではないのか?

について SSL WebVPN/AnyConnect ポータル リモートワーク、ベンダー、臨時請負業者のためのドアなのだ。 CVE-2025-20333 を組み合わせた。 高い到達性 と 高価値コンテキスト.シスコのその後のアップデートでは 新型 そして 予期せぬリロードつまり、パッチの適用されていないゲートウェイは、単なる足場ではなく、遠隔操作によって起こりうる最悪のビジネスアワーを待っている停電でもあるのです。優先順位付けは、完全に武器化されたチェーンが公開されているかどうかで決めるべきではありません。パッチは必要だ。パッチの前に、次のことが必要だ。 露出を下げる そして 箱が今どのように見えるかをキャプチャする.

何が影響を受け、どうすればループを解消できるのか?

ブログのエコーチェンバーを忘れ、あなたのロールアウトにとって重要な唯一の質問に答える1枚のシートを自分自身に与えよう。

| 実際に回答が必要な質問 | 実行可能な結論 |

|---|---|

| バグはどこにあるのですか? | について WebVPN/AnyConnectポータル で ASA/FTD セッション内のHTTP(S)リクエストを処理する。これが公開されているリモートアクセスサーフェスです。Ciscoの勧告とNVDレコードを確認してください。 |

| 前提条件 vs 噂 | シスコ州 認証済み 搾取、研究者たちはチェーンについてこう語る CVE-2025-20362 特定のセットアップにおいて前提条件を緩和する。チェーンは脅威モデリングに使うのであって、ベンダーのものを置き換えるために使うのではない。 最初の固定 マトリックス |

| なぜリロードやDoSが報告されるのか? | シスコのアップデートは次のように呼びかけている。 新型 信号と異常再装填の現場報告。それこそが、被ばくを最小限に抑えることで時間稼ぎができる理由であり、バリアントがメンテナンスウィンドウを気にしない理由なのだ。 |

| 軽減策に価値はあるのか? | はい、ブレーキとして.クライアントレスWebVPNを無効にし、IKEv2クライアントサービスを見直すことで、パッチを準備する間の爆発半径を小さくすることができる。緩和策は修正ではありません。 |

| どのように固定するのか? | を使用する。 シスコソフトウェアチェッカー あなたの列車の 最初の固定 リリースを参照。before/afterフィンガープリントとバージョンストリングは、脚注ではなく、監査成果物として扱う。 |

最初の1時間で実際にやったこと

私たちは、最小の時間で最大のリスク軽減を図るため、対応を3つの動きに分けた。

露出を抑える.変更ウィンドウの範囲内で、ビジネスのサインオフを得て、私たちはWebVPNのエントリーポイントを減らすか一時的に無効にし、IKEv2クライアントサービスをインターフェイス全体で歩かせました。セクシーではないが、変更チケットに追加する数行が、"運が良かった "か "ターゲットにされにくくなった "かを分けるのだ。

ターミナルを設定する

no webvpn ! とりあえずクライアントレスWebVPNを無効にする(Ciscoのガイダンスに従ってください)。

crypto ikev2 enable outside ! インターフェースごとの露出とポリシーを確認/調整する。

終了

メモリの書き込み

現在を撮影する.ベースラインを記録する前に、パッチが適用されるのを待たないでください。バナー、ヘッダー、そしてポータルページの最初の30行を抜き出し、タイムスタンプ付きの "before "セットを手に入れましょう。パッチが適用された後、同じ成果物をもう一度取り出してください。

# ポートとサービスのバージョンを特定する

nmap -sV -p 443,8443,9443 <ゲートウェイ-IP

# 識別可能なポータルパスを取得する(パスはさまざまです。)

curl -k -I https:///+webvpn+/index.html

curl -k https:///+webvpn+/index.html | head -n 30

パッチ適用を監査可能にする.私たちのチケットは4つの証明のバケツを持っていた:ビフォー/アフターのフィンガープリント、正確なバージョン文字列とイメージ名、変更ウィンドウと承認、そして署名されたビジネスインパクト声明。次のバリアントが登場したとき、あなたは別のブログ記事を書くよりも、この証明書が欲しくなるだろう。

攻撃経路の考え方とラボでの検証方法

ラボでは、まず 有効なテストアカウント と実際のWebVPNセッションの間で、適切なコンテキストで動作するようにします。そこから、ポータルのエンドポイントで細工された入力をドライブし、以下を監視する。 異常なリロード、特権の踏み間違い、ステートマシンの混乱.実際の装置と列車は異なるので、あなたの「うまくいっているように見える」は、次のように調和させる必要がある。 シスコの固定リリース・マトリックス唯一の強固な主張は、固定したイメージにマッピングできるものだ。

ツーリングでは、以下の3組が使用される。 HTTPトランスクリプト、PCAP、コンソールログ を使うと、きれいに話がわかる。下のスニペットはエクスプロイトではなく、セッションバインドリクエストを示すスケルトンです。エンドポイントやパラメータは、あなたが認可したターゲットに合わせてください。

輸入リクエスト

base = "https://"

s = requests.Session()

s.verify = False #ラボのみ。

#認証し、セッションクッキーをキャプチャしたと仮定します。

s.cookies.set("webvpnCookie", "")

payload = {"kw":"A" * 8192, "redir":"/+CSCOE+/portal.html"}. #の例示フィールドのみ

r = s.post(f"{base}/+webvpn+/index.html", data=payload, timeout=10)

print(r.status_code, r.headers.get("X-Device-Id"))

print(r.text[:2000])

探検したいなら 連鎖 リアルに、エミュレート CVE-2025-20362 まず予期せぬ足場を築き、それから20333に挑む。しかし、その改善策を 最初の固定 リサーチ主導のチェーンは、あなたのモデルを拡大するものであって、ベンダーのベースラインを置き換えるものではない。

一度限りの出来事を再現可能な筋肉に変える

すべての出来事は、次の出来事を退屈なものにするチャンスなのだ。私たちは 発見 → 引き金 → 証拠 → 回帰 → 報告 を単一のレーンに統合します。境界の掃討では、候補となるWebVPNエンドポイントにタグを付けます。 マルチエンコーダ入力 そして ステート・マシン・リプレイ異常が表面化した場合、自動的に収集されます。 HTTPトランスクリプト、PCAP、クラッシュ/リロードイベント、コンソールログパッチ後に A/B回帰.その結果、英雄的な活躍はなく、静かで頼もしいループが生まれ、誰かが "この変種は新しいのか?"と言うたびに、その代償を支払ってくれるのだ。

Penligentを使用している場合、まず人間をループに入れ、証拠を残す。

Penligentは、ツールチェーンを放棄することを求めません。単にエビデンスファーストの自動化を、既にある仕事のやり方に接着剤でくっつけるだけです。エージェントは認証されたセッション内のパラメータを列挙し、変更します。エンジニアは疑わしい行動をリアルタイムで判断します。 回帰テスト これは、ASA/FTDのアップグレードを次回行う際に自動的に実行されるものです。そして、変更ボードを説得する必要があるときは、アンカーを シスコアドバイザリーその NVDレコードそして 継続攻撃 ページに、今日あなたが引用すべき情報源と同じものが掲載されている。

権威あるリンク

- シスコセキュリティアドバイザリー cisco-sa-asaftd-webvpn-z5xP8EUB: https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-z5xP8EUB

- NVD - CVE-2025-20333: https://nvd.nist.gov/vuln/detail/CVE-2025-20333

- シスコ - シスコファイアウォールに対する攻撃の継続: https://sec.cloudapps.cisco.com/security/center/resources/continued-attacks-cisco-firewalls

CVEを悪用する方法