なぜ今、pentestAIが重要なのか

AI主導の攻撃的セキュリティは、概念実証のデモから企業のセキュリティ・プログラムへと移行している。プラットフォームは現在、自らを「AI自動侵入テスト」、「自律的レッドチーミング」、「継続的セキュリティ検証」などと表現し、セキュリティ研究者だけでなく、CISOや取締役会からも評価されている。

Pentera社は、自社のプラットフォームを、社内、社外、クラウド環境にわたって攻撃者のテクニックを継続的に実行し、改善の優先順位をつけてビジネスリスクを定量化する自動化されたセキュリティ検証と位置づけている。RidgeBotは、AIを搭載した自律型侵入テストロボットであり、熟練した倫理的攻撃者のように振る舞い、企業ネットワークをスキャンし、資産や設定ミスを発見し、制御された悪用を試み、証拠を作成する。

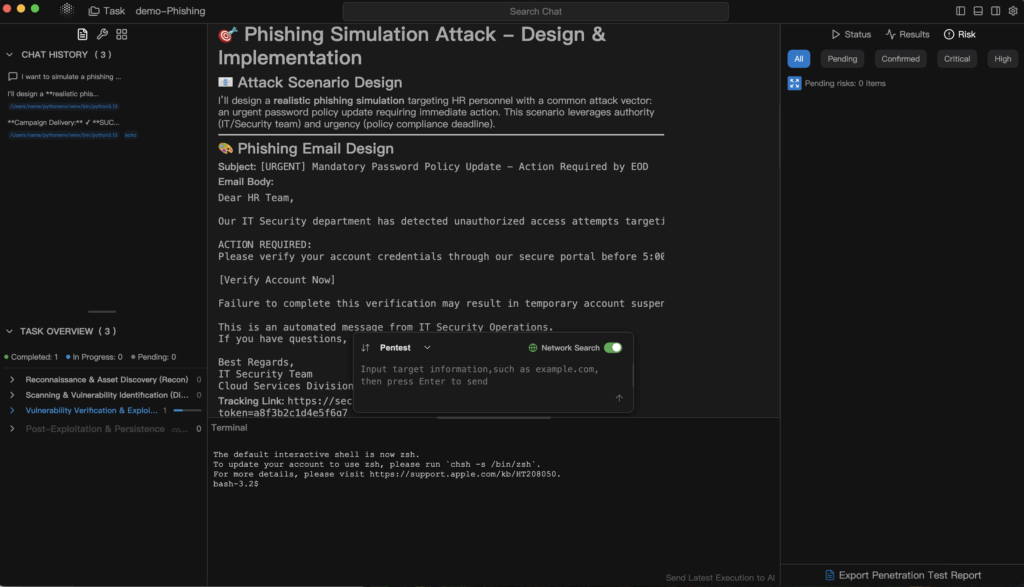

同時に、「pentestGPT」と呼ばれることもある軽量なアシスタントが、セキュリティエンジニアによって、エクスプロイトパスを推論し、ペイロードを生成し、特権昇格ロジックを支援し、エグゼクティブサマリーを起草するために使用されている。しかし、これらのアシスタントは、ターゲットを選択し、ツールを実行し、スコープの境界を維持し、現実世界への影響を評価するために、依然として人間のオペレータに依存しています。

Penligent.aiは、全く別のものを必要とするチームのために設計されている。1)自然言語による目的を理解し、2)すでに運用しているツール全体で完全な攻撃的ワークフローを編成し、3)正式な標準にマッピングされたコンプライアンスグレードの監査対応レポートを生成できるPentestAIレイヤーである。

言い換えれば、Penligent.aiは「AIを搭載したスキャナー」でも「スクリプトを書いてくれるLLM」でもない。これは、あなたが平易な英語で説明し、何十、何百もの既存のセキュリティ・ツールを調整し、エンジニアリング、法務、リーダーシップに伝えることができる証拠に裏打ちされたストーリーを手渡すエージェント型攻撃者なのだ。

シフト年1回のペンテストから継続的なAI攻撃圧力へ

従来の侵入テストは、単発的なものだった。エンゲージメントをスコープし、発見を待ち、監査前に修正に奔走する。このリズムは、攻撃対象がかなり静的であることを前提としている。そうではありません。

2つのことがそのモデルを壊した:

- あなたの周囲は1週間で、かつての4分の1よりも大きく変化する。

クラウドサービスはスピンアップしては死ぬ。コンテナは公開されては忘れ去られる。サードパーティのAPIは静かに特権を拡大する。テストインスタンスがパブリックスペースに流出する。盗まれた認証情報が出回る。Penteraのピッチは、「継続的なセキュリティ検証」がオプションではなく、今や必須であるということです。内部、外部、クラウド資産にまたがる攻撃パスのマッピングをライブで行い、最新のTTPで更新する必要があります。 - 攻撃の実行そのものが自動化されている。

RidgeBotは、企業環境に配置し、資産を列挙し、安全に悪用を試み、影響を確認し、レポートを作成することができる自律型倫理的攻撃者としてその価値を位置づけている。

これが、"pentestAI "が購買カテゴリーになった理由である。CISOは "前四半期にテストしたか?"と聞いているだけではありません。今、何が我々をテストしているのか?"今日、実際に侵入可能な場所はどこか?" "それをビジネス用語で取締役会に示せるか?" と。

pentestGPT」は、対照的に、「人間のペンテスターがより速く考え、より速く書き、よりよくコミュニケーションするのを助けるLLM」という意味になりがちだ。

Penligent.aiは、そのような新しい期待に基づいて構築されています。それは、常時オンになっている社内のレッドチームのリーダーのように動作する、永続的なAI自動侵入テストですが、セキュリティエンジニアにカスタムスクリプトを書かせたり、毎回手作業で30個のツールをつなぎ合わせたりする必要はありません。

pentestAI vs pentestGPT vs レガシーオートメーション

pentestGPTスタイルのアシスタント

- 強みだ:

- エクスプロイト・チェーン(搾取の連鎖)を推理する手助けをする。

- SQLi、IDOR、SSRF、RCEなどのペイロードを提案する。

- 権限のエスカレーションや横移動のステップを歩く。

- 改善ガイダンスとエグゼクティブ・サマリーの草案。

- 制限:

- 自律的に実行するわけではない。

- スキャナ、ファザー、クレデンシャル・スタッフィング・フレームワーク、クラウド・ミスコンフィグ監査人などをあなたの代わりに調整することはない。

- 彼らはスコープガードレールを強制したり、証拠採用可能な証拠を自動的に収集したりはしない。

事実上、pentestGPTは「人間のレッドチーマーのAI副操縦士」であって、レッドチームそのものではない。

クラシックスキャナー / DAST / SASTスタック

- 強みだ: 幅広いカバレッジとスピード。ウェブアプリをスパイダーし、APIをファジングし、一般的なクラスの設定ミスやインジェクションポイントにフラグを立てることができる。

- 制限: 高いノイズ、弱い連鎖ロジック、限られた侵入後の推論。ほとんどのスキャナは、「攻撃者がこの露出したエンドポイントから機密データへ実際にどのように侵入するか」のような信頼できる説明を提供しません。また、調査結果をPCI DSS、ISO 27001、NISTの要件に明確にマッピングすることもできません。

最新のpentestAIプラットフォーム

ペンテラでは、自動セキュリティ検証を次のように呼んでいます。内部、外部、クラウドの資産にわたって攻撃者をエミュレートし、実際の攻撃経路を洗い出し、ビジネスへの影響を定量化し、修正に優先順位をつけます。

RidgeBotは、IP範囲、ドメイン、IoTノード、認証情報、特権昇格の機会を列挙し、制御された悪用を試み、ほぼリアルタイムで証拠を送信することができる自律型AI攻撃者であると自らを位置づけている。

Penligent.aiは同じクラスを目指しているが、その焦点は異なる:

- あなたが望んでいることをわかりやすく伝えるのだ。

- 既存のセキュリティ・ツールチェーン(200以上のツール、スキャナー、リコンユーティリティー、エクスプロイト・フレームワーク、クラウド・ポスチャー・アナライザーなど)を連携させ、オーケストレーションする。

- 制御されたキルチェーンを実行する。

- そして、その証拠をコンプライアンス・グレードの報告書にまとめる。

このオーケストレーション・レイヤーは非常に重要だ。ほとんどの企業は、スキャナー、CSPMツール、APIファザー、コード・アナライザー、シークレット・ディテクター、トラフィック・レコーダー、エクスプロイト・プルーフ・オブ・コンセプト・フレームワークをすでに持っている。阻害要因は、"セキュリティ・ツールがあるか?"ではない。ブロッカーは、"毎回手書きで糊塗することなく、協調的な攻撃者のように振る舞わせることができるか?"である。Penligent.aiはそれを解決するように設計されている。

単純化した相互作用モデルは次のようになる:

# 自然言語 → pentestAI オーケストレーション

ユーザ"Test our staging API cluster.管理画面を列挙してください、

許可されている場合、セッションの固定化または弱いトークンの再利用を試みます、

そしてPCI DSS / ISO 27001にマッピングされた調査結果をスクリーンショットとともに生成してください。"

エージェント

1.サブドメイン、サービス、公開パネルを発見するために、偵察ツールと OSINT ツールを呼び出す。

2.許可されたエンドポイントに対して、認証テストユーティリティとリプレイツールを実行する。

3.証拠(HTTP トレース、スクリーンショット、リプレイログ)を取得する。

4.ツール間の出力を1つの攻撃シナリオに正規化する。

5.検証された各問題をPCI DSS、ISO 27001、NISTの管理言語にマッピングします。

6.エグゼクティブ・サマリーとエンジニアリング修正リストを作成します。

これは "ツールの乱立 "から "組織化されたキルチェーン "への根本的な飛躍である。

能力マトリックス:Pentera vs RidgeBot vs pentestGPT vs Penligent.ai

| 能力 / ベンダー | ペンテラ | リッジボット | pentestGPT | ペンリジェント |

|---|---|---|---|---|

| ポジショニング | 自動化されたセキュリティ検証、企業のセキュリティチームのための継続的なエクスポージャーの削減とリスクドリブンな修復。 | AIを搭載した自律型ペネトレーション・テスト・ロボットで、大規模なネットワークを含め、倫理的な攻撃者のように大規模に動作します。 | 人間ペンテスターのためのLLM副操縦士 | 自然言語の意図に基づき、完全な攻撃ワークフローを実行するpentestAIエンジン |

| 実行モデル | 社内、社外、クラウド資産にわたる継続的な検証 | 自律スキャン、搾取シミュレーション、証拠捕捉の範囲内 | 人間主導、AIが次の一手を提案 | 諜報員:偵察→搾取の試み→証拠収集→コンプライアンス報告書 |

| オペレーターのスキル依存性 | 低/中。"毎サイクルのエリート・レッドチームは不要 "というのが売りだ。 | 低い。「高度な熟練者を必要としない」として販売され、基本的に専門家の攻撃行動を模倣している。 | 経験豊富なテスターが必要 | 低い。カスタムエクスプロイトスクリプトやCLIパイプラインを書く代わりに、目標を平易な英語で記述する。 |

| サーフェス・カバレッジ | 内部ネットワーク、外部境界、クラウド資産、暴露された認証情報、ランサムウェア型の攻撃経路。 | IPレンジ、ドメイン、ウェブアプリ、IoT、設定ミス、特権の暴露、企業インフラ全体のデータ漏えい。 | オペレーターが何をテストするにしても | Web/API、クラウドワークロード、スコープ内の内部サービス、CI/CDサーフェス、アイデンティティフロー、AI/LLMアタックサーフェス |

| 金型モデル | バンドルされたプラットフォーム、優先順位付けされた改善策の洞察、指導者向け | 自律攻撃ロジックとエクスプロイト・シミュレーション・エンジンを内蔵 | 人間が手動で実行するツールを使用する | 200以上のセキュリティ・ツール(スキャナー、ファザー、シークレット・ファインダー、特権昇格キット)にまたがるオーケストレーション・レイヤー |

| 報告と修復 | リスクの優先順位付け、視覚的な攻撃経路、経営幹部や取締役会が利用できる改善ガイダンス。 | テスト中に自動化されたレポートにより、悪用可能性と影響を証明し、修正チームが理論上ではなく現実の問題を解決できるようにします。 | 要約の草案;まだ人的証拠のキュレーションが必要である | ISO 27001 / PCI DSS / NISTにマッピングされたコンプライアンスグレードのレポートと、アタックチェーンの可視化および修正リスト |

| プライマリー・バイヤー/ユーザー | 継続的な検証を望むCISOやセキュリティ・エンジニアリング・チーム | シニアレッドチーマーを雇用せずに、レッドチームのプレッシャーを軽減したいセキュリティチーム | 独立系ペンテスター/セキュリティ研究者 | セキュリティ、AppSec、プラットフォーム、コンプライアンスをリードし、上流工程で説明できる反復可能な攻撃的テストを求めている。 |

Penligent.aiがこのマトリックスで異なる点は、「あなたよりも多くのCVEを発見する」ことではない。Penligent.iの差別化ポイントは、「英語で必要なことを伝えると、協調攻撃者のように独自のツールチェーンを駆動し、エンジニアリング・リーダー、コンプライアンス・チーム、経営陣の全員が利用できるものを出力する」ことだ。

これは同時に3つの購買トリガーに当たる:

- セキュリティは、脆弱性IDだけでなく、有効なエクスプロイトチェーンを求めている。

- エンジニアリングが求めているのは、具体的で再現可能な証拠と修正リストだ。

- リーダーシップと監査:どの管理が失敗したか?どの基準が関係しているのか?報告可能な形で露呈しているか?

Penligent.ai:3つの差別化要因

CLIの摩擦の代わりに自然言語によるコントロール

ほとんどのペンテストの自動化は、Nmap、Burpエクステンション、カスタムの認証バイパススクリプト、リプレイツール、クラウドのミスコンフィグスキャナを手作業でつなぎ合わせることができるオペレータを依然として期待している。Penligent.aiはそのような障壁を取り除きます。お客様は何をしたいかを記述します(「ステージング上で公開された管理ポータルを列挙し、許可された場所でトークンのリプレイを試み、PCI DSSへの影響を生成する」)。システムは意図を解釈し、セッションロジックを管理し、レート制限とログインフローを処理し、攻撃フローを実行します。

それが重要なのは、フロアを下げるからだ。すべての分隊に、5つの異なるツールチェーンに精通した上級攻撃エンジニアがいる必要はない。モデルはこうだ:"普通の言葉で頼み、攻撃者級の仕事を得る"。

200以上のセキュリティツールを1つのキルチェーンにオーケストレーション

ほとんどの企業は、スキャナー、ファザー、クレデンシャル監査人、シークレット・ファインダー、CSPM、コンテナ・スキャナー、CI/CD暴露アナライザー、WAFバイパス・テスター、リプレイ・ツール、特権エスカレーション・キット、OSINTコレクターなどをすでに所有している。本当のコストは接着剤だ。公開されたデバッグ・エンドポイントからS3認証情報、そして本番データベース・アクセスに至るまで、誰がこれらのすべてを縫い合わせるのだろうか?

Penligent.aiは、200を超えるセキュリティ・ツールを調整し、その出力を200のバラバラのスキャン結果ではなく、1つの悪用シナリオに反映させるという、スケールの大きなオーケストレーションを行っている。ここに38の中程度の深刻度のAPI問題があります」ではなく、「ここに38の中程度の深刻度のAPI問題があります」となります:

- エントリーポイント

- 認証の濫用または信頼の破壊の方法

- 横ステップ

- アクセス結果

- 攻撃者が本番中に鎖でつないだ場合の爆発半径

指導者にとっては、"これが身代金の着地点だ "と読める。

エンジニアリングにとっては、"これが私たちを支配したリクエストとレスポンスのペアだ "と読める。

コンプライアンスグレードのレポートとアタックチェーンの可視化

Pentera は、攻撃経路のマッピング、対処の優先順位、経営陣や取締役会向けのビジネス言語によるリスクサマリーを重視しています。RidgeBot は、エビデンスに裏打ちされた悪用可能性を強調し、修復を加速させます(「単なる脆弱性ではなく、本当の足場」)。

Penligent.aiは、その最終ステップを正式なコンプライアンス言語にします。アウトプットは以下のような構造になっている:

- どのコントロールが失敗したか(ISO 27001 コントロールファミリー、PCI DSS 要件、NIST 機能)。

- 故障を証明する正確な技術的連鎖。

- 爆発半径だ。

- 推奨される修正パスと担当チーム。

これにより、セキュリティ、コンプライアンス、エンジニアリングのすべてが、同じ成果物から作業を行うことができる。発見した」→「説明責任がある」→「対処したことを証明できる」と直接移行できる。

実際に使用する場所 - 典型的なシナリオ

- 外部ウェブおよびAPIサーフェス

エージェントに、露出した管理パネルの発見、脆弱なセッション処理またはトークンの再生(許可された範囲内)のテストを依頼し、支払いまたは機密データに関連するすべての発見について、監査対応可能な証拠と PCI DSS / NIST マッピングを作成します。 - クラウドとコンテナの攻撃対象

pentestAIは、エフェメラルなサービス、誤ったスコープのIAMロール、孤立したCI/CDランナー、または露出したステージングクラスタに向ける。これが "シャドウインフラ "が存在する場所です。Penteraは、攻撃者が単一のモノリシックな境界ではなく、誤った設定、流出した認証情報、および認証情報の再利用を通じて攻撃を仕掛けてくるため、内部、境界、およびクラウドの表面にわたる継続的な検証が不可欠であることを明確に売り込んでいる。 - 内部ダッシュボードと特権バックエンド

最悪の情報漏えいの多くは、"内部のみで、外部の誰も見ることはない "というところから始まる。実際には、認証情報が漏れたり、ステージング・サブドメインが公開されたりした瞬間に、その仮定は破綻する。エージェント型ワークフローは、その思い込みが間違っていたことを具体的な証拠で証明することができる。 - AIアシスタント/LLM/エージェント・サーフェス

組織が内部コパイロット、自律サポートボット、データ特権を持つ内部アシスタントを出荷するにつれ、攻撃者はプロンプトインジェクション、「見えない命令」ペイロード、AIエージェントを騙して秘密の流出やアクションの実行を試みている。Penteraは、リアルタイムで進化する人間の敵の行動をミラーリングするために、意図駆動型の自然言語スタイルの検証について公に議論している。

Penligent.aiはこれと同じレイヤーをターゲットにしている:「AIアシスタントを、権限のある価値の高いマイクロサービスのように扱う。それを強制できるか?その強要を横の動きに連鎖させることができるか?"その結果、セキュリティとコンプライアンスチームが実際に上流に出荷できるレポートができる。

展開とワークフロー

Penligent.aiは、あなたがすでに持っているものの上に置くことを意図しており、それを置き換えるものではない。ワークフローは次のようになる:

1.テストをわかりやすく説明してください:

「staging-api.internal.example をスキャンして、公開されている管理パネルを探します。

staging-api.internal.example をスキャンして、公開されている管理パネルを探す。

スクリーンショットとリクエスト/レスポンスのペアをキャプチャする。

その後、ISO 27001 / PCI DSS / NISTの調査結果を作成する。"

2.エージェントはオーケストレーションする:

- Recon および OSINT ツール(サブドメイン列挙、サービス・フィンガープリンティング)

- 認証/セッションテストユーティリティ

- ポリシー境界内でのエクスプロイト試行ツール

- 側方移動シミュレータ(範囲内の場合)

- 証拠の取得と正規化

3.プラットフォームが組み立てる

- アタックチェーンダイアグラム(エントリーポイント→ラテラルステップ→インパクト)

- 技術的証拠のパッケージ(HTTPトレース、PoC、スクリーンショット)

- コンプライアンス・マッピング:どの要件が破られたか、なぜそれが重要なのか

- 担当チームに沿った優先順位をつけた修正リスト

結果は、"スキャナ出力でいっぱいのフォルダです "ではない。結果はストーリーである:

- 攻撃者はどのようにして侵入するのだろうか。

- 彼らが手にするものはこうだ。

- どのコントロールに違反するかは以下の通りだ。

- この問題を解決しなければならないのは誰なのか。

- 監査と指導部に対して、それが修正されたことを証明する方法はこうだ。

それは、Penligent.aiが定義するpentestAIの真の約束である。自然言語によるインテント入力、組織化されたマルチツールによる攻撃行動、コンプライアンスにマッピングされたエビデンスの出力。