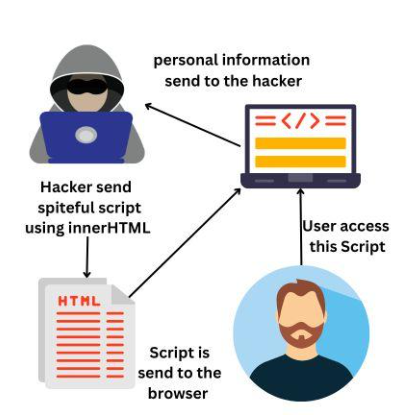

innerHTMLプロパティは、JavaScriptの基本的なメソッドです。 DOM(ドキュメント・オブジェクト・モデル).innerHTMLはウェブページにHTMLコンテンツを動的に注入するという利便性を開発者に提供する一方で、セキュリティ上重大な意味を持ちます。innerHTMLを誤用すると DOM ベースのクロスサイト・スクリプティング (DOM XSS) 脆弱性DOM XSS は、攻撃者が悪意のあるスクリプトを正当なウェブページに挿入することを可能にします。DOM XSS は、多くの場合サーバーサイドのリフレクションや保存されたペイロードに依存する従来の XSS とは異なり、完全にクライアントサイドから発生するため、従来のサーバーサイドの保護機能では検出が困難です。

攻撃者はinnerHTMLを悪用することができます。 ジャバスクリプト ペイロードは、URLクエリ・パラメータ、ハッシュ・フラグメント、フォーム・フィールド、さらにはクッキーなど、ユーザーが制御する入力を通じて行われます。その結果、攻撃は機密データを盗んだり、セッションを乗っ取ったり、エンドユーザーを欺くためにページの振る舞いを操作したりします。動的なフロントエンド・フレームワークの普及を考えると、innerHTML の不適切な使用は、現代のウェブ・アプリケーションにおいて最も一般的で、過小評価されている攻撃ベクトルの 1 つです。

innerHTMLとは何か?

innerHTMLプロパティを使用すると、開発者は要素内のHTMLコンテンツを取得または設定することができます。innerHTMLプロパティは、Webアプリケーションに柔軟性を提供する一方で、サニタイズされていないユーザー入力で使用された場合、重大なリスクをもたらします。攻撃者はこれを悪用して悪意のあるスクリプトを注入し、パスワードの窃取、セッションの乗っ取り、データの流出を引き起こす可能性があります。

脆弱なコードの例:

<div id="output"></div>

<script>

const userInput = new URLSearchParams(window.location.search).get('input');

if (userInput) {

document.getElementById('output').innerHTML = `Hello ${userInput}`;

}

</script>

ここでは、ユーザーが提供する入力はすべてDOMを直接変更し、XSS攻撃を可能にする。

一般的なinnerHTML攻撃ベクトル

URLパラメータを介したDOMベースのXSS

攻撃者は、クエリー文字列を操作してスクリプトを注入することができます。例えば

<https:><img src="x" onerror="alert('XSS')">

について <img> タグのロードに失敗し オンエラー イベントを発生させ、攻撃者のJavaScriptを実行する。

フォーム入力の搾取

innerHTMLレンダリングを使用したフォームでは、攻撃者が任意のHTMLまたはJSコードを挿入できる可能性があります:

<input id="userInput" />

<div id="display"></div>

<script>

document.getElementById('display').innerHTML = document.getElementById('userInput').value;

</script>

攻撃者が送信した場合: 。

クッキーやセッショントークンが盗まれる可能性がある。

ハッシュ・フラグメントの悪用

window.location.hash フラグメントはサーバー側のフィルターをバイパスすることができる:

const fragment = window.location.hash.substring(1);

document.getElementById('output').innerHTML += '.<br>' + fragment;

サーバーとの対話がなくても、攻撃者はスクリプトを注入できるため、検出が難しくなる。

検出と緩和戦略

innerHTML の悪用を検出するには、リスクのあるコードパターンを見つけるための静的スキャンと、実際の悪用の試みを観察するための実行時計測の両方が必要です。DOM XSS は多くの場合、サーバー側のログを介さずに(例えば ロケーション・ハッシュ)、防御者はクライアントサイドの遠隔測定チャンネルを作成し、ブラウザのイベントをバックエンドのシグナルと相関させなければならない。このようなアプローチを組み合わせることで、死角を減らし、精度を大幅に向上させることができる。

サーバーサイドのサニタイゼーション

innerHTMLに設定する前に、必ずユーザー入力をサニタイズしてください。DOMPurifyのようなライブラリを推奨します:

const cleanInput = DOMPurify.sanitize(userInput);

document.getElementById('output').innerHTML = cleanInput;

innerHTMLの代わりにtextContentを使う

可能であれば、innerHTML を テキストコンテンツ でHTMLの解析を防ぐ:

document.getElementById('output').textContent = userInput;

コンテンツ・セキュリティ・ポリシー(CSP)

強力なCSPを強制することで、インライン・スクリプトの実行を防ぐことができる:

| CSP指令 | 目的 |

|---|---|

| default-src 'self' | 同じオリジンからのスクリプトのみを許可する |

| script-src 'self' | インラインまたは外部の信頼できないスクリプトをブロックする |

| object-src 'none' | Flash/プラグインの実行を防ぐ |

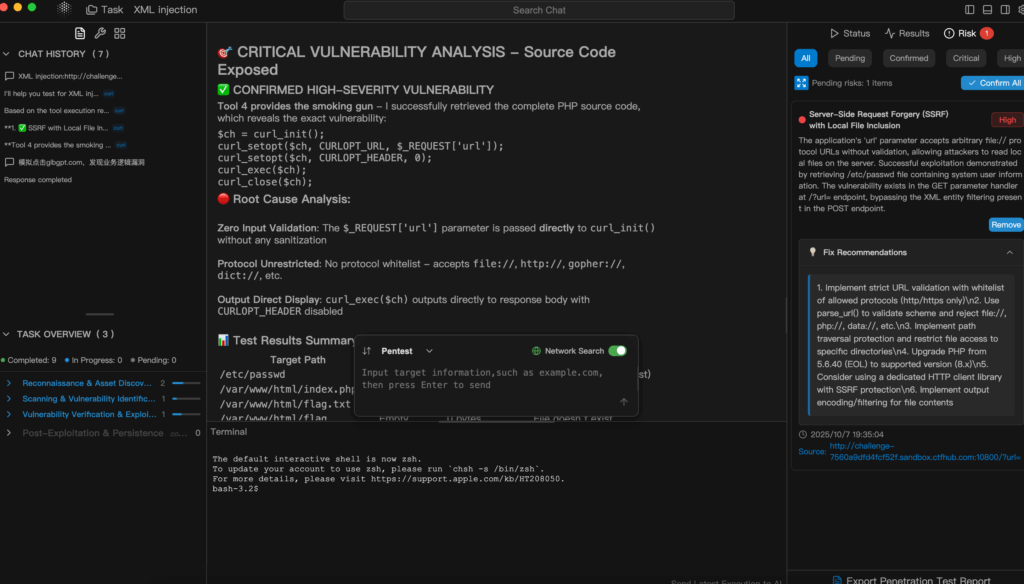

AIを搭載したプラットフォームによる高度なミティゲーション

自動化されたinnerHTMLセキュリティのためのPenligentの紹介

ペンリジェント は、セキュリティ・エンジニアを支援するAI主導の侵入テスト・プラットフォームです。 複雑な脆弱性スキャンと検証の自動化innerHTML ベースの攻撃を含む。その特徴は以下の通り:

- 自然言語による指示:このフォームのXSSリスクをチェックする」と入力すると、Penligentが自動的に必要なスキャンを実行します。

- 自動ツール・オーケストレーション:Nmap、SQLmap、カスタムJSアナライザを含む200以上のセキュリティツールを統合。

- 検証と優先順位付け:自動的に偽陽性をフィルタリングし、リスクをランク付けします。

- インスタントレポートとコラボレーション:実用的なインサイトを含むPDF/HTMLレポートを作成し、リアルタイムでチームと共有。

実践的ペンリゲント・ワークフロー

- 入力目標 自然言語のコマンドを入力してください。例えば、"Scan for DOM XSS in login form"(ログインフォームのDOM XSSをスキャンしてください)。

- AI主導の実行 Penligent Agentはコマンドを解析し、適切なツールを選択し、スキャンを実行します。

- 自動バリデーション どの innerHTML 脆弱性が悪用可能かを確認し、偽陽性を除去し、ランク付けされたリストを生成します。

- レポート&コラボレーション ワンクリックでレポートを作成し、詳細な改善アドバイスを提供。

セキュリティ・エンジニアのための要点

- サニタイズされていない入力でinnerHTMLを直接使用することは避けてください。

- 最新のライブラリ(DOMPurify)やプロパティ(

テキストコンテンツ)を使って安全にレンダリングする。 - CSPを導入してスクリプトの実行を制限し、XSSの影響を緩和する。

- PenligentのようなAI支援プラットフォームを検討し、検出、検証、報告を自動化する。

innerHTMLの脆弱性は防ぐことができますが、自動化とインテリジェントなオーケストレーションによって、対応時間とカバー範囲が大幅に改善されます。