スクリプティングとは何か、なぜサイバーセキュリティで重要なのか

今日のサイバーセキュリティ環境では、脅威が絶え間なく進化しているため、防御側はますます限られた時間枠の中で対応しなければなりません。攻撃には、重要なシステムを特別に狙ったゼロデイ攻撃から、綿密に計画された数週間から数カ月に及ぶ多段階の侵入キャンペーンまで、さまざまなものがあり、セキュリティチームは検出された時点で数分から数秒で対応しなければなりません。このようなプレッシャーのかかる状況の中で、スクリプティングはもはや周辺的な技術スキルではなく、あらゆる分野のセキュリティに携わるプロフェッショナルのコアコンピテンシーとして台頭してきています。

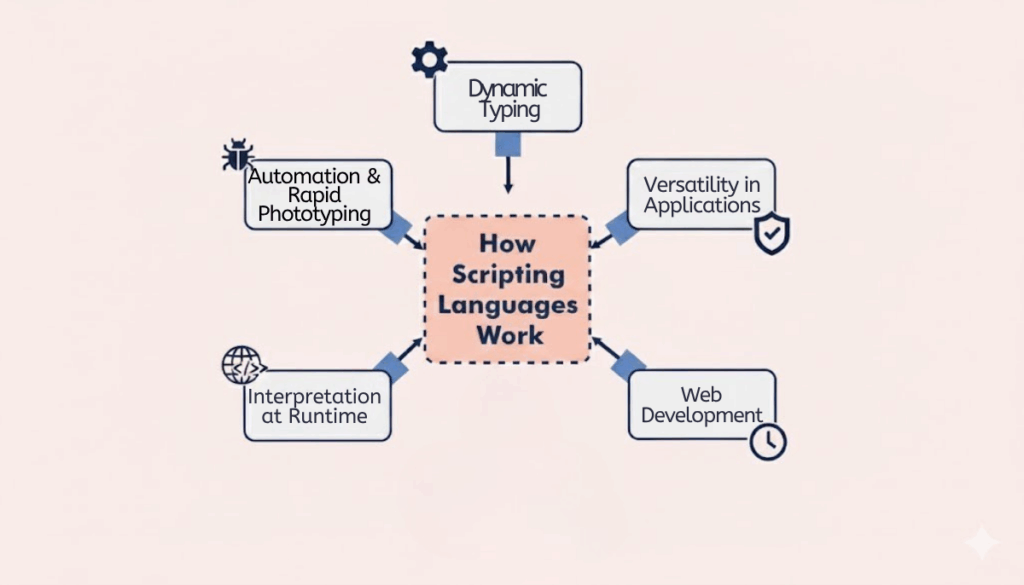

スクリプティングとは、スクリプト言語を使用して実行可能な命令セットを記述し、人間が段階的に介入するのではなく、コンピュータが事前に定義されたタスクを自動的に実行できるようにする手法のことである。スクリプティングの価値は多面的である。スクリプティングによって、反復的なプロセスの実行に必要な時間が劇的に短縮され、コストのかかる可能性のある人為的ミスが最小限に抑えられ、熟練したアナリストは、戦略的リスク評価、複雑なフォレンジック、共同でのインシデント対応活動など、より価値の高い活動に時間を割くことができるようになる。侵入テスト、侵入検知、脅威ハンティング、迅速なインシデント対応において、スクリプティングは防御および攻撃作戦のほぼすべての段階に組み込まれている。

一般的なスクリプト言語

さまざまなスクリプト言語には、それぞれ異なる強みがあり、さまざまなセキュリティの目的に適している。迅速な偵察が得意な言語もあれば、大規模なデータセットの処理で比類のない能力を発揮する言語もあれば、特定のセキュリティフレームワークに深く統合され、業界の定番となっている言語もある。下の表は、サイバーセキュリティで最も広く使用されているスクリプト言語のうち6つをリストアップし、その主な特徴、適用範囲、および実世界での関連性を示す実行可能コードの例をまとめたものです。

| 言語 | 特徴 | セキュリティでの使用例 |

|---|---|---|

| パイソン | Scapy、Requests、Volatilityなどのセキュリティ・ライブラリやツールの広範なエコシステム。脆弱性スキャン、ログ分析、ネットワーク・トラフィック・モニタリングに最適。 | ログの自動解析とアラート通知 "`pythonimport redef parse_logs(file_path):with open(file_path, 'r') as file:for line in file:if re.search(r"(ログイン失敗) |

| バッシュ | Unixライクなシステム上でコマンドを素早く連鎖させるのに非常に効率的。偵察、システムメンテナンス、侵入テストの初期偵察に最適。 | ネットワーク・スキャンバッシュ<br>#!/bin/bash<br>if ! command -v nmap &> /dev/null; then<br> echo "エラー:Nmapはインストールされていません。<br> 出口1<br>フィー<br>nmap -sP 192.168.1.0/24 |

| パワーシェル | パッチ管理、構成監査、自動化されたインシデント対応ワークフローに優れています。 | パッチ欠落の検出 "`powershellImport-モジュール PSWindowsUpdateGet-WindowsUpdate |

| ジャバスクリプト | クロスサイト・スクリプティング(XSS)のような脆弱性をシミュレートし、検出するために広く使用されています。 | ウェブページのXSSテスト(管理環境向け)ジャバスクリプト<br>ペイロード = "<script>alert('XSS');<\\/script>";<br>document.querySelectorAll('input').forEach(input => {<br> input.value = payload;<br>});<br>alert("Payload injected for testing"); |

| ルビー | Metasploitのようなフレームワークと密接に結びついているため、エクスプロイトモジュールの作成やカスタマイズに最適です。 | メタスプロイトでの脆弱性スキャンルビー<br># Metasploitコンソール内で実行する<br>補助/スキャナ/http/タイトルを使う<br>セット RHOSTS 192.168.1.0/24<br>走る |

| パール | テキスト解析やバッチデータ解析に優れており、大量のログやスキャン結果を効率的に処理できる。 | キーワード・アラートのためのログ検索パール<br>#!/usr/bin/perl<br>ストリクトを使う;<br>警告を使用する;<br>open(my $log, ")<", "system.log") or die $!;<br>while(<$log>){<br> if(/ログインに失敗しました/){。<br> ALERT: $_";<br> }<br>}<br>close($log); |

サーバーサイドスクリプトは通常、バックエンドシステム上で実行され、ユーザーからは見えないため、安全性が高く、機密データの処理や脆弱性の検証に適している。対照的に、クライアント側スクリプトは、ユーザーのブラウザまたはローカル環境で実行され、より高速な応答時間を提供しますが、その可視性と変更の容易さゆえに、強力な入力検証と難読化メカニズムと組み合わせない限り、本質的に安全ではありません。

スクリプティングの利点と限界

コンパイル済み言語と比較して、スクリプト言語のオープン性と適応性により、セキュリティチームは、新しいツールに迅速に対応し、新たな脆弱性に対応し、長いビルドプロセスを経ずに開発されたばかりの手法を統合することができる。この俊敏性は、アクティブな脅威を緩和したり、新しい検知戦略を展開したりする際に非常に貴重である。さらに、スクリプト言語は、多くの場合、クロスプラットフォームであり、広く文書化されており、初心者にやさしいため、ベテランの侵入テスト担当者にも、この分野に新しく参入した人にも、迅速な採用が可能です。

反面、スクリプトは通常、実行時に解釈されるため、コンパイル済みバイナリよりも実行速度が遅く、コンパイル済みコードで可能なロバストな最適化がありません。このため、ミリ秒単位で膨大なデータセットを処理するなど、高いパフォーマンスが要求されるシナリオでは、スクリプトとコンパイル済みコンポーネントを融合させたハイブリッド・アプローチが必要になることが多い。

サイバーセキュリティにおけるスクリプティングの代表的な応用例

スクリプトは、セキュリティのワークフロー全体に浸透している。偵察段階では、スクリプトによってネットワーク上のホストを迅速に列挙し、オープンポートを特定し、実行中のサービスを検出することができる。脆弱性の検証段階では、スクリプトは自動化された侵入テストを実行し、その結果を次のようなものと相互参照することができる。 CVEデータベースまた、修復作業の優先順位を決定します。インシデントの処理中、スクリプトは侵害されたホストを分離し、分析のためにフォレンジックデータを取得し、特定の検出パターンをトリガーとして事前定義された封じ込めアクションを開始することもできる。スクリプトをすべての運用層に組み込むことで、セキュリティチームは、より迅速で一貫性のある再現性の高い結果を得ることができる。

Bashスクリプト:セキュリティ・タスクの迅速な実行

Bashスクリプトは、ネットワークレベルのバッチ操作に特に適している。Bashスクリプトは、ネイティブのシステムコマンドと外部ツールを連鎖させることができるため、ホストの大量検出などの反復的な管理タスクを効率的に処理することができる、 ポート露出の監査 複数のデバイスにまたがるファイルの完全性を分散環境全体で検証し、悪用される可能性のあるユーザーの行動を追跡する。この機能は、継続的な運用セキュリティと計画的な攻撃テストのバランスを取る必要があるチームにとって特に価値があります。

Pythonスクリプト:中級および上級スキル

Pythonの汎用性は、その広範なライブラリと相まって、微妙なセキュリティワークフローを処理するための強力なツールとなっている。BeautifulSoupとRequestsとの統合により、大規模なWebサイトの自動クローリングと脆弱性スキャンが可能になり、Scapyにより、正確なパケットキャプチャとプロトコル分析が可能になり、VolatilityとYARAにより、静的および動的なマルウェア分析が自動化され、Seleniumにより、複雑なWebアプリケーションのファズテストが容易になる。これらの機能により、セキュリティ専門家は脅威を検知するだけでなく、進化する敵の手法に基づいて戦術を調整することができる。

攻撃者がスクリプトを利用して侵入する方法

攻撃者はスクリプトの活用にも長けており、スクリプトを使用して侵入の規模を拡大し、自動化を図っています。悪意のあるPowerShellスクリプトは、エンドポイントの防御を回避し、メモリ内で直接ペイロードを実行するために頻繁に使用されます; PDFに埋め込まれたJavaScript またはウェブページが引き金になることがある。 クロスサイトアタック また、HTAファイルのような時代遅れの仕組みは、今でも使われている。 フィッシングキャンペーン 攻撃者にスクリプトレベルの制御を許可することによって。このような攻撃能力を理解することで、防御者は攻撃能力を予測、検出、無力化することができます。

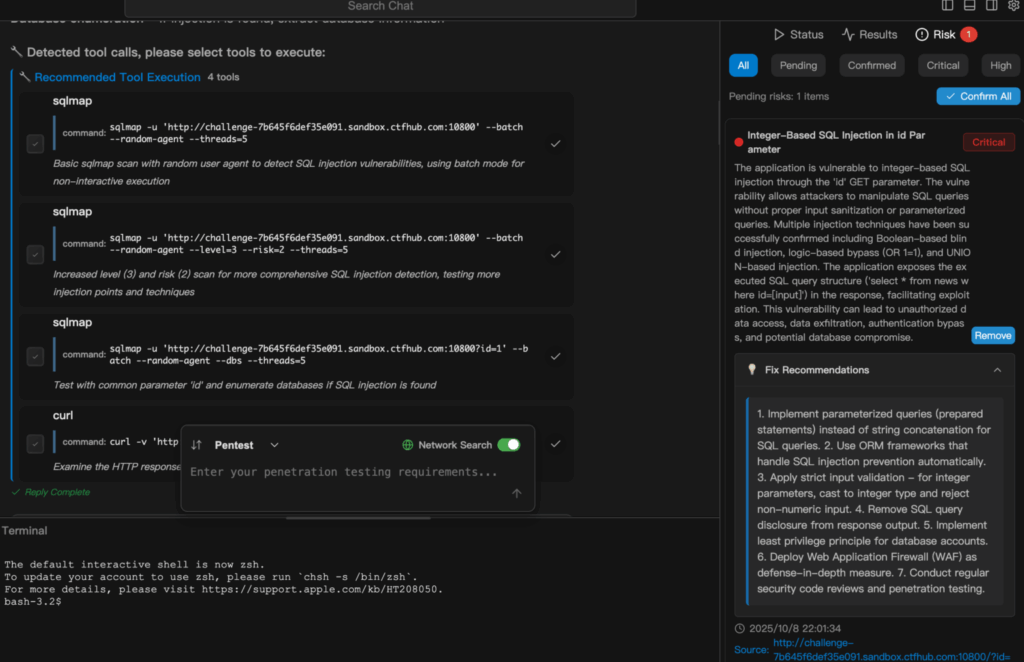

AIを駆使したスクリプティングPenligentのインテリジェントな侵入テストへのアプローチ

従来の侵入テストのワークフローでは、セキュリティ専門家や倫理的ハッカーは、スクリプトを書いたり実行したり、NmapやBurp Suiteのようなツールを手動で操作したりする方法を知っていなければならない、 SQLマップや Metasploit などのスクリプトを使用し、最終的なレポートを作成する前に、ノイズや偽陽性を排除するために広範な出力をふるいにかける。このプロセスは、高度なスクリプトの専門知識が要求されるだけでなく、貴重な時間を何日も費やすことになります。

寡黙 は、自分でスクリプトを書く必要をなくすことで、このパラダイムを完全に変えた。PythonやBashのコードを作る代わりに、平易な自然言語で、次のようなタイピング命令で意図を表現するだけだ、 "このウェブサイトにSQLインジェクションの脆弱性がないかチェックする" または "企業ネットワークで包括的なポートスキャンを実行する".PenligentのAIエージェントは、お客様のリクエストを解釈し、200以上の統合されたセキュリティユーティリティのライブラリから最適なツールを自動的に選択し、必要なスキャンを実行し、脆弱性が本物であることを確認し、リスクの重大性に基づいて優先順位のスコアを割り当て、すぐに対応できるように明確で専門的なレポートを作成します。