改ざんツールとは何か?

改ざんツールとは、ユーティリティ、ライブラリ、ドライバ、スクリプト、あるいはバイナリで、敵対者(あるいはテスト者) が、ソフトウェア、遠隔測定、あるいはシステムの状態を変更、妨害、あるいは隠蔽するために使用するものである。

"改ざんツール "はさまざまなフレーバーにまたがっている:

- EDR/AVタンパーエンドポイントエージェントを停止または無力化するスクリプト/バイナリ。

- カーネルモードドライバ 特権操作に使用される(BYOVDを含む)。 脆弱なドライバーの持ち込み).

- プロセス・マニピュレーターとメモリー・マニピュレーター (プロセスハッカー、procexp、LiveKD、Frida、gdb)。

- ログ/ファイルの改ざん者 トレースを削除/上書きする。

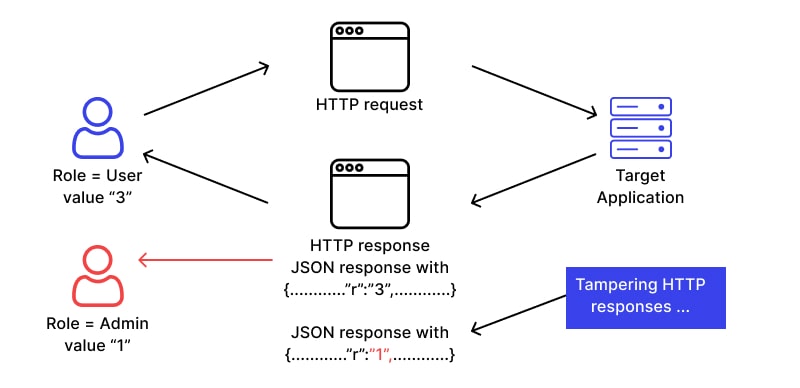

- プロトコル/パケット改ざん者 通信を変更する(mitmproxy、scapyベースのツール)。

- 物理的またはファームウェアの改ざんツールチェーン (JTAG、フラッシャー、はんだキット)。

この定義は意図的に広くなっている。改ざんツールは形式ではなく効果によって定義され、その仕事は防御側が考えるシステム状態を変更することである。

なぜ今、改ざんツールが重要なのか

攻撃者は最も抵抗の少ない道を好む。防御側を倒す(改ざんする)方が、迂回するよりも安上がりであることが多い。観察された傾向

- EDR/AVターミネーション 侵入の初期段階では、敵はプロセスの停止、ドライバーの負荷、フックの改ざんなどを画策し、横方向に移動する前に検知できないようにする。

- BYOVD攻撃者は、署名されているが脆弱なサードパーティドライバをロードしてカーネル特権を取得し、カーネル空間からの保護を終了させる。

- タンパリングツールファミリー (「Spawnsloth」のようなログ改ざん者、EDRキラースクリプト、メモリパッチャー)は、現実のキャンペーンに登場し、侵入全体で再利用されることがよくあります。

3つの作戦上の意味合い

- 改ざんは多くの場合、攻撃のタイムラインの最初の段階である。 早期に発見すれば、攻撃の連鎖を断ち切ることができる。

- 改ざんツールは非常に小さく、LOLbins(living-off-the-land binaries)を利用している可能性がある。 ファイル名だけでなく、プロセスの動作や祖先にも注意すること。

- 検出には、カーネルレベルの可視化とテレメトリーハードニングが含まれなければならない。 署名だけではダメだ。

一般的な改ざんツールの種類と使用例

| カテゴリー | ツール例 | 目的/アタックステージ |

|---|---|---|

| ユーザーモードプロセスタンパー | ProcessHacker、procexp、pskill、カスタムPowerShellスクリプト | EDRプロセスの停止/変更、サービスの無効化 |

| カーネルモードドライバ | 署名入り脆弱性ドライバ(BYOVD)、LiveKd、カーネルルートキット | カーネル空間からの永続性と制御の実現 |

| メモリー/ランタイムのタンパー | フリーダ、gdb、カスタムインジェクター | フック関数、ランタイムチェックパッチ、ペイロードの隠蔽 |

| ログ/ファイルの改ざん者 | カスタムスクリプト、"Spawnsloth "のようなモジュール | 証拠(ログ、Windowsイベントログ)の消去または変更 |

| コード・サイン/指紋改ざん機 | リパッケージツール、署名者の誤用 | 悪意のあるバイナリの再署名や整合性チェックの回避 |

| ネットワーク/ミットムタンパー | mitmproxy、scapyツールキット | APIの傍受と変更/コマンド&コントロール・トラフィック |

改ざんツールが表示されるキャンペーンフロー例

- 初期アクセス(フィッシュ/エクスプロイト)

- 特権の昇格(ローカルエクスプロイト、BYOVD)

- 改ざん:EDRの無効化、監視エージェントの停止、ログの消去

- 横移動とクレデンシャル・ハーベスティング(Mimikatzまたはその派生品)

- 永続性とデータ流出

公表されている分析結果を見てみよう。複数のベンダーや脅威インテルのレポートによれば、改ざんはステップ2-3で一貫して発生している。

検出パターン:シグナル マスト 楽器

A) プロセス・ライフサイクルの異常

- 疑わしい親子関係を持つ予期せぬプロセス作成(例.

svchost -> powershell -> processhacker) - サービスを停止させるために使用される短命のヘルパー・プロセス

- 正規のユーティリティが一般的でないパスから実行される

B) サービス管理とSCMの異常

- リピート

サービスコントロールマネージャー停止/終了コールの後に再開を試みる(終了-回復DoSループの可能性) - 再起動を防ぐため、一時的にサービス名を変更または削除(標的型攻撃で確認)

C)ドライバーのロード/アンロード・イベント

- 非標準的なベンダからの新しいカーネルモードドライバ、または異常なシグネチャを持つドライバのロード

- 既知の脆弱なドライバのハッシュまたはドライバ名 (BYOVD 検出)

D) ログと完全性の改ざん

- syslog / イベントストリームのタイムスタンプのギャップ

- ログの予期せぬ削除や切り捨て(spawnslothのような動作)

E) テレメトリーギャップ/エージェントの盲点

- これまで報告されていたエンドポイントからのテレメトリーのダウン

- テレメトリ・ドロップと不審なプロセス・イベントの相関性

具体的な検出 - Splunk、Sigma、Sysmon のスニペット

以下は、SIEMに落とし込むことができる使用可能な検出スニペットである(フィールド名はあなたの環境に合わせてください)。

Splunk: エンドポイントエージェントの停止とドライバのロードを検出する

index=wineventlog EventCode=7040 OR EventCode=7045

| eval svc=coalesce(ServiceName, ProcessName)

| 検索 svc="YourEDRServiceName" OR svc="MsMpSvc"

| stats count by _time、ComputerName、svc、EventCode、Message

| ソート - _time

| where EventCode=7040 OR EventCode=7045

シグマ・ルール(プロセス・スポーン→プロセクスプ)

タイトル改ざんツール実行の可能性 - ProcessHacker/ProcExp

ID4f9d1b7b-xxxx

ステータス: 実験的

説明EDR を改ざんするためによく使われるツールの疑わしい実行を検出する。

ログソース

製品: Windows

検出する:

を選択する:

Image|endswith:

- '\ProcessHacker.exe'

- '\procexp.exe'

- '\vmmap.exe'

条件:選択

level: high

Sysmon (config) イベントで不審なドライバのロードを検出

。

<イベントフィルタリング

C:◆Windows◆System◆Drivers◆</Image

</DriverLoad

</EventFiltering

これらのユーティリティの多くは合法的に使用されているため、アラート・コンテキストが鍵となる。

優先順位をつけた改ざんツール検出チェックリスト

| 検出タスク | 優先順位 | 根拠 |

|---|---|---|

| プロセスの祖先を監視し、一般的でない親子パターンに対するアラートを作成します。 | 高い | 攻撃者はLOLbinsと正当なツーリングを悪用する |

| ローカルログインに関連するEDR/AVサービス停止/無効イベントのアラート | 高い | 改ざんの直接的な兆候 |

| ホワイトリストに掲載されていない業者からのドライバーの荷物を記録し、警告する。 | 高い | BYOVDとカーネル改ざんベクトル |

| セキュリティ・エージェントの実行ファイルに対するFIM/Hashの監視 | ミディアム | 改ざんされたバイナリやリネームされた実行ファイルの検出 |

| タイムスタンプドリフトとログギャップの検出 | 高い | ログの改ざんがフォレンジックの価値を下げる |

| エージェントのテレメトリのハートビートとエージェントプロセスの健全性を検証する | 高い | テレメトリの低下は、不正操作の可能性がある |

ハードニングとミティゲーション:エンジニアが実際に行うこと

守備固め

- タンパー保護:低権限の管理者によるサービスの停止/無効化を防止し、信頼できないインストーラコンテキストを制限する、ベンダ提供の改ざん防止機能。注意: 正しい権限モデルでのみ有効。

- カーネルのハードニングとドライバーの審査:コード署名とベンダーの許可リストを使用して許可されたドライバをホワイトリスト化し、既知の脆弱なドライバをブロックする。

- 不変の遠隔測定チャンネル:エンドポイントエージェントは、主要な遠隔測定パスが妨害された場合、遠隔測定をプッシュするために代替の安全なチャネルを試みるべきである。

- サービス回復ロジック:エージェントは再起動後に(プロセスだけでなく)その検出状態を再構築するように、状態の調整でサービスの自動再起動を強化する。

- 監査とロギングの強化:ログのオフホストへの迅速な転送(集中型syslog/SIEM)と、転送または取り込みの異常の監視。

方針とプロセス

- 管理者の最小権限 - 不要なローカル管理者権限を削除する。

- 署名された不変のエージェント更新 - 更新時および起動時に暗号検証を必要とする。

- 改ざん事件のプレイブック - 改ざんが検出された場合、フォレンジックコピーを分離、再イメージ化、保存するための事前定義された手順がある。

- レッドチームによる改ざん訓練 - 許可された改ざんツールのユースケース(BYOVDシミュレーションを含む)によるテスト検出。

自動化とAIによる改ざん検知の運用化

検知シグネチャーから自動対応とシミュレーションに移行しよう。AIを活用したペンテスト/自動化プラットフォームが成熟を加速させるのはここからだ。

シミュレーションと継続的検証

- 自動改ざんシミュレーション一般的な改ざん行為(サービス停止、プロセスインジェクション、脆弱なドライバのロード)を、制御された環境で試行する攻撃をスケジュールし、検知と対応を検証する。

- エンドポイントの回復力をカオスでテストするランダムに良性のプロセス操作をトリガーし、検出パイプラインが期待される重大度でそれを検出するようにする。

- テレメトリー完全性テストエージェントが署名されたハートビートを生成し、SIEM が偽造されたテレメトリを受け入れるか拒否するかを検証する。

AI増強

- 行動ベースライン:MLモデルは、多次元の遠隔測定(プロセスツリー、ネットワークフロー、ドライバーイベント)を通して、静的なルールよりも速く逸脱を検出する。

- 優先順位付け:AIトリアージは、改ざんインジケータを攻撃者の意図(クレデンシャルの盗難、横方向の移動)を示す忠実度の高い兆候と関連付けることで、ノイズを低減します。

- プレイブックの自動実行改ざんが確認されると、自動的に隔離を適用し、フォレンジックを収集し、疑わしいドライバやハッシュをブロックします。

コードと検出レシピ

以下は実際の成果物である。検出コードスニペット、YARAルール、Splunkルールにドロップして反復することができる。

YARA: 一般的な改ざんバイナリ文字列の検出

ルールTamperingToolCandidates {。

meta:

author = "sec-engineer"

description = "改ざんツールの典型的な文字列を含むバイナリを検出"

文字列

$proc_hack = "ProcessHacker" nocase

$procexp = "プロセスエクスプローラ" nocase

$vmmap = "VMMap" nocase

を条件とする:

いずれか

}

PowerShell:通常実行されている「停止」フラグが付いたサービスのチェック

$critical = @("YourEDRServiceName", "YourAVService")

foreach ($svc in $critical) { $svc = GetService -Name $svc -ErrorAction Silently

$s = Get-Service -Name $svc -ErrorAction SilentlyContinue

if ($s -and $s.Status -ne 'Running') { $s.Status -ne 'Running'

ライト出力 "$svc not running on $env:COMPUTERNAME"

# escalate: アラートを送信するか、回復スクリプトで再スタートを試みる。

}

}

Splunk: ドライバの負荷とイベントの切り捨てパターンを検出する

index=sysmon EventID=6 OR index=wineventlog EventCode=1102

| コンピュータ名、イベントIDによる統計カウント

| どこでEventID=6 OR EventID=1102

|joinコンピュータ名[ search index=wineventlog EventCode=7045 | fieldsコンピュータ名, メッセージ ]。

| count>1

検出シグネチャーとそのレスポンス・アクション

| 署名 | エビデンス | 即時対応 |

|---|---|---|

| ログインセッション内でEDRサービスが停止した | ServiceStopイベント + インタラクティブ・ログイン | ホストの隔離、メモリの収集、ディスクのスナップショット |

| 不明な発行元からロードされたカーネルドライバ | DriverLoad EventID + シグネチャの不一致 | カーネルポリシーでドライバのロードをブロックし、IRにエスカレーションする。 |

| 迅速なログの切り捨て | セキュリティ・ログのクリア・イベント | ログの保護されたコピーを転送し、隔離し、フォレンジックを開始する。 |

| 既知の改ざんツールパスの実行 | パスでイベントを作成する | プロセスの停止、再起動の防止、プロセスダンプの収集 |

Penligent:インテリジェントなペンテスト・プラットフォームの導入事例

寡黙 を使用することで、人間がスクリプトを作成することなく、大規模なフリートの改ざんツールの動作をシミュレートすることができます。Penligentは、EDR/ドライバの組み合わせごとに特注のスクリプトを作成する代わりに、攻撃マトリックスを自動化します:エージェントの停止を試みるシナリオを作成し、(テストサンドボックス内で)BYOVDドライバのロードをエミュレートし、テレメトリの損失検出をテストします。Penligentは侵入後の戦術をモデル化するため、チームは改ざんが発生したときにトリアージプレイブックが正しく起動するかどうかを検証することができます。

実際のケーススタディと収穫

- EDRキルチェーンの観測 - 複数のベンダーのブログやインシデント報告書は、敵が日常的に検知エージェントを早期に停止させようとしていることを強調している。野生の攻撃者は、プロセスを優雅に停止させるか、製品のバグを悪用して優雅にシャットダウンするか、カーネルレベルのドライバを使用してサイレント終了を実行する。

- BYOVDはアクティブ・ベクター - 既知の脆弱性を持つ正当に署名されたドライバをロードすることは、依然としてインパクトの大きい手法である。防御チームは、ドライバの許可リストを維持し、異常なドライバのロードに警告を発しなければならない。

- ログ改ざんはステルス増殖装置 - ログの無効化や変更(例えば、スポーンスロットのようなモジュール)は、インシデント発生後の可視性を直接的に低下させる。一元化された不変のログは、このリスクを低減します。

- タンパー・テストの運用化 - 継続的な改ざんシミュレーションをスケジュールし、各環境における検出レイテンシーと誤検出を測定し、結果をエンジニアリング・バックログに反映させる。

1日タンパーハント演習の簡単なチェックリスト

- インベントリ:すべてのエンドポイントセキュリティエージェント、サービス、関連ドライバをリストアップする。

- ベースライン:管理者操作と既知のオペレータツールの通常のプロセスの先祖を記録する。

- インジェクト:良性の改ざんシミュレーションを実行する(重要でないサービスを停止し、許可されたテストドライバーをロードする)。

- 検出:SIEM/EDRのアラートを検証し、シグナルが見つからない場合はエスカレーションする。

- パッチ: 観測されたギャップに対する検出ルールとドライバーの許可リストロジックを追加。

- PenligentまたはRed-teamオートメーションによる再テスト。

実用上の限界と故障モード

- 誤検知は実際にある管理者の操作の多くは、攻撃的なアクターが使用するのと同じツールを使用しています。コンテキストリッチな検知(誰が、どこから、不審なログインの前にアクションを実行したか)に投資する。

- エージェントは複数のレイヤーで攻撃される可能性がある単一の緩和策(例えば、改ざん防止フラグ)では不十分である。重層的な管理が必要である。

- カーネルの可視化は規模が大きくなると難しいフルドライバーのモニタリングと検証はノイズが多い。