はじめに

今日のサイバーセキュリティの状況では、以下のようなことが起きている。 ゼロデイ脆弱性 TLS暗号化(トランスポート・レイヤー・セキュリティ)は、すべての安全な通信のための暗号バックボーンであり、しばしば見落とされがちな守護者である。

TLSは単なるプロトコルではなく、インターネット全体の信頼モデルを支える暗号織物です。すべての安全なHTTPSセッションは、暗号化され API の呼び出し、そして保護されたIoTハンドシェイクがそれに依存している。

2025年に向けて、量子の脅威が目前に迫り、AIシステムが攻撃と防御に広く導入される中、TLSの実装の精度はこれまで以上に重要になっている。

ペネトレーション・テスター、レッド・チーマー、AIセキュリティ・エンジニアにとって、TLSを理解することはもはやオプションではなく、最新の脆弱性検出、暗号化されたコンフィギュレーション監査、自動化されたセキュリティ・テスト・フレームワークへの「切符」なのだ。

TLS暗号化とは?

TLS(Transport Layer Security)はSSLの後継で、2つのエンドポイント(通常はクライアントとサーバー)間で暗号化されたチャンネルを確立するために使用される。TLSはネットワーク・セキュリティの3本柱を保証します:

| セキュリティー・ピラー | TLS機能 | 成果 |

|---|---|---|

| 守秘義務 | 対称暗号化による送信データの保護 | 盗聴防止 |

| 誠実さ | メッセージ認証コード(MAC)を使用して改ざんを検出する。 | データの改ざんを防ぐ |

| 認証 | デジタル証明書によるサーバーの身元確認 | 中間者攻撃を防ぐ |

このプロトコルは概念的には単純だが、現実世界での失敗は、ほとんどの場合、実装の細部に起因している。レガシーな暗号スイート、誤った設定の証明書、あるいはTLS 1.0/1.1をまだ実行しているシステムなどだ。熟練したエンジニアでさえ、バージョンの不一致や期限切れの中間証明書によるハンドシェイクの失敗に遭遇することがある。

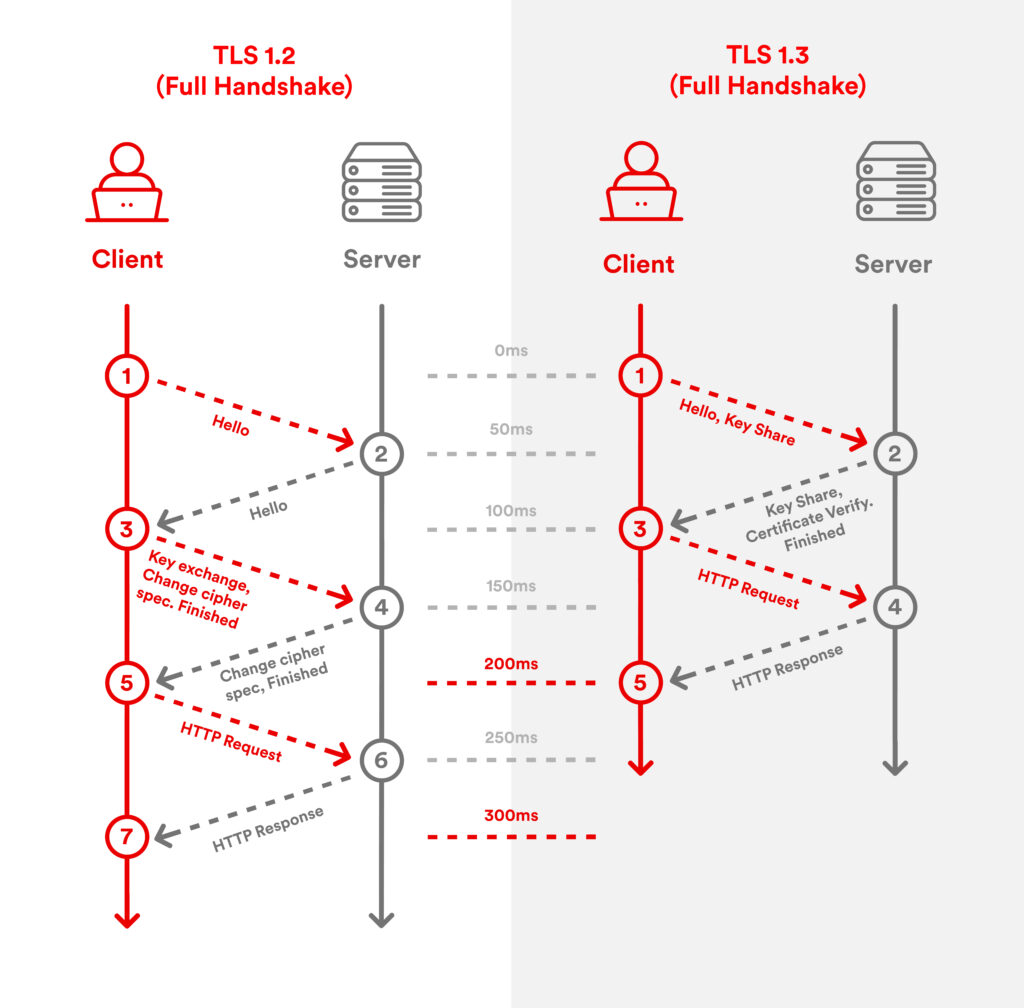

TLS 1.3:スピードとセキュリティの飛躍

TLS 1.3は、プロトコルの開始以来、最も重要な進化を意味する。2018年に導入され、ハンドシェイクプロセスを合理化し、RC4、SHA-1、静的RSA鍵交換などの安全でない暗号アルゴリズムを削除した。

| 特徴 | TLS 1.2 | TLS 1.3 |

|---|---|---|

| 握手のラウンドトリップ | 2-3 | 1(または0、0-RTTをサポート) |

| 非推奨暗号 | パーシャル | すべて削除 |

| 前方秘匿 | オプション | 必須 |

| 0RTTデータ | 非対応 | 対応(リプレーリスクあり) |

TLS 1.3は、パフォーマンスとプライバシーのバランスを取っており、これは、ミリ秒単位で何千もの暗号化接続を必要とする、高頻度のAPIコール、IoTシステム、AI主導のセキュリティシステムにとって極めて重要である。

しかし、0-RTTにはリプレイ・リスクがあり、セキュリティと利便性のバランスが常に重要であることを思い知らされる。

TLSハンドシェイクの深層:暗号化がどのようにネゴシエートされるか

TLSの中心はハンドシェイクで、共有秘密を確立し、暗号スイートをネゴシエートし、サーバー(そしてオプションでクライアント)を認証する一連のメッセージだ。

典型的なTLS 1.3のハンドシェイク中:

- クライアントこんにちは:クライアントは、サポートされているTLSバージョン、暗号スイート、およびランダムなNonceを送信する。

- サーバーこんにちは:サーバーはTLSバージョン、暗号スイートを選択し、証明書を提供する。

- 鍵の交換:両者が共有秘密を計算し、HMAC検証を行い、終了したメッセージを交換する。

オプションの0-RTTは、クライアントがClientHelloの直後に、以前にネゴシエー トしたキーを使ってデータを送信することを可能にし、リプレイ攻撃のリスクはあ るが待ち時間を改善する。

よくあるTLSの設定ミスと失敗

経験豊富なエンジニアでもTLSの設定を誤り、深刻な脆弱性やハンドシェイクの失敗につながることがある。よくある問題は以下の通り:

| 設定ミス | インパクト | 検出 |

|---|---|---|

| 有効期限切れ/無効な証明書 | ブラウザ/APIが接続を拒否 | 証明書検査または OpenSSL s_client |

| 弱い暗号スイート | ダウングレード攻撃に弱い | nmap/sslyze スキャン |

| ミックスコンテンツ | HTTPSページの安全でないHTTPリソース | ブラウザコンソール、自動クローラー |

| HSTSの欠落 | ストリップ攻撃によるMITMを受けやすい | セキュリティ・ヘッダの分析 |

| リバースプロキシとロードバランサのずれ | プロキシでTLSが終了、バックエンドの設定ミス | エンドポイントテスト |

以下のようなツールがある。 オープンSSL, ナマップ, スライズそして、CI/CDによる自動化されたセキュリティ・チェックは、こうしたエラーを早期に発見するために不可欠である。

侵入テストと自動化

AIセキュリティ・エンジニアや侵入テスト担当者にとって、TLSの誤設定は価値の高いターゲットです。TLS監査を自動化することで、何百時間もの工数を削減することができます。

自動化ワークフローの例(Python + OpenSSL):

インポート・サブプロセス

ホスト = ['example.com', 'api.example.com']

for host in hosts:

result = subprocess.run(['openssl', 's_client', '-connect', f'{host}:443'], capture_output=True, text=True)

if "Verify return code:0 (ok)" in result.stdout:

print(f"{host} TLS OK")

else:

print(f"{host} TLS ERROR")

この単純なスニペットは、複数のエンドポイントで証明書の有効性と基本的なハンドシェイクの成功をチェックする。

AIによるTLSの脆弱性検出

最新のセキュリティ・プラットフォーム ペンリジェントまた、AIを活用して企業ネットワーク全体のTLS異常を検出します。

主な特徴は以下の通り:

- 脆弱な暗号スイート、期限切れ証明書、ハンドシェイクの異常を自動スキャン。

- MITM攻撃やダウングレード攻撃を検知するための、ハンドシェイクの繰り返しパターンにおけるAIベースの異常検知。

- TLSエンドポイントの継続的モニタリングのためのCI/CDパイプラインの統合。

MLベースの異常検知とルールベースの検証を組み合わせることで、Penligent.aiはセキュリティチームがTLSの設定ミスを悪用される前にプロアクティブに修正することを可能にします。

AI主導のセキュリティ・パイプラインにおけるTLS

AI主導のセキュリティシステムは、マイクロサービス、クラウドAPI、IoTエンドポイント間の暗号化されたデータフローのために、ますますTLSに依存している。

自動化されたスキャン、異常検知、侵入テストが、TLSチェックをスケールアップして統合するようになりました:

- 証明書の自動検証: 有効性、有効期限、失効状況を継続的に検証すること。

- 暗号スイート監査: フォールバック脆弱性を含む、非推奨または脆弱な暗号を検出する。

- 握手パターン分析: AIは、潜在的なMITM攻撃を示す異常なハンドシェイク動作を識別する。

TLS監査にPenligent.aiを適用

Penligent.aiは、大規模なTLS評価に直接適用することができます。セキュリティ・エンジニアはこれを導入することで、何百ものエンドポイントをスキャンし、誤った設定を自動的に分類し、実用的な修復レポートを作成することができます。

ワークフローの例:

- Penligent.aiはすべてのAPIエンドポイントをクロールし、ハンドシェイクのメタデータを収集する。

- AIエンジンは、TLSのバージョン、暗号スイート、証明書チェーン、ハンドシェーク・タイミングを分析します。

- 自動レポートは、非推奨のTLS、弱い暗号、期限切れの証明書、またはハンドシェイクの異常があるエンドポイントを強調表示します。

この自動化により、セキュリティ・チームは、逸話的なエラーではなく、実際のリスク・エクスポージャーに基づいて修復の優先順位を決めることができる。

ポスト量子TLSの準備

量子コンピューティングは、従来の公開鍵暗号、特に今日のTLSを支えているRSAやECDSAに潜在的な脅威をもたらす。

ポスト量子TLSは、鍵交換と署名を保護するために、CRYSTALS-KyberやDilithiumのような量子抵抗性アルゴリズムを統合することを目指している。

セキュリティ・エンジニアはそうあるべきだ:

- 新たなポスト量子標準(NIST PQCコンペティションのアウトプット)を監視する。

- ハイブリッドTLS(古典的+ポスト量子)をテスト環境に導入する。

- 自動化パイプラインの暗号アジリティを継続的に検証し、将来のアルゴリズムの非推奨化に適応する。

エンジニアリングのベストプラクティスTLSチェックリスト

| カテゴリー | 推薦 |

|---|---|

| 証明書管理 | 自動更新、失効の監視、HSTSの実施 |

| 暗号スイート | 弱い暗号を無効にし、AEADアルゴリズム(AES-GCM、ChaCha20-Poly1305)を優先する。 |

| 握手&セッション | TLS 1.2+、前方秘匿性、再開の検証を安全に実施する。 |

| プロキシ&ロードバランサー | エンドツーエンドの暗号化、ヘッダーの転送、証明書の信頼の維持 |

| オートメーションとモニタリング | AI主導の検知、ハンドシェイクの異常ログ、期限切れ証明書のアラートを統合 |

結論

TLS暗号化は安全なデジタル通信の基礎である。AIセキュリティ・エンジニア、侵入テスト担当者、DevOpsチームは、TLSの理論だけでなく、実際の実装、自動テスト、潜在的な誤設定を理解する必要がある。

Penligent.aiのようなプラットフォームにより、チームは検知の規模を拡大し、リスクを分類することができます。暗号のベストプラクティス、AI支援テスト、ポスト量子への備えを組み合わせることで、組織は進化する脅威を先取りしながら、安全な通信を確保することができます。