CVSS 점수 10.0을 받은 "React2Shell" 취약점은 React 에코시스템의 신뢰 모델을 무너뜨렸습니다. 이 문서에서는 이 익스플로잇에 대한 하드코어한 기술적 분석을 제공하며, 그 이유를 설명합니다. Next.js는 최근 개발자가 고위험 "React2Shell" 취약점(CVE-2025-66478)을 신속하게 탐지하고 수정할 수 있도록 fix-react2shell-next라는 전용 명령줄 도구를 출시했습니다.를 살펴보고, 이러한 복잡한 로직 결함을 포착하기 위해 펜리전트 같은 AI 기반 보안 플랫폼이 어떻게 진화하고 있는지 알아보세요.

소개 소개: RSC에 대한 신뢰의 붕괴

노련한 보안 엔지니어를 위한 것입니다, CVE-2025-66478 는 단순한 종속성 업데이트가 아닙니다. 이는 다음과 같은 아키텍처의 근본적인 분석을 나타냅니다. 리액트 서버 컴포넌트(RSC).

이 취약점을 통해 인증되지 않은 공격자는 조작된 바이너리 스트림을 서버로 전송하기만 하면 임의의 코드를 실행할 수 있습니다. 프레임워크는 인증을 확인하기 전에 이 스트림을 무작위로 역직렬화합니다. 이 중대한 위협에 대응하기 위해 Next.js는 최근 개발자가 고위험 "React2Shell" 취약점(CVE-2025-66478)을 신속하게 탐지하고 수정할 수 있도록 fix-react2shell-next라는 전용 명령줄 도구를 출시했습니다.. 이 도구를 이해하는 것은 모든 신속한 대응 보안 전략에 필수적입니다.

전술적 대응: fix-react2shell-next 해체하기

버셀은 패치만 출시한 것이 아니라 자동화된 치료 에이전트도 출시했습니다. 복잡한 모노레포 환경에서는 모든 취약한 버전을 수동으로 찾아내려면 반응-서버-돔-웹팩 는 재앙의 지름길입니다. 그리고 수정-리액트2셸-다음 도구는 종속성 트리를 외과적으로 복구하도록 설계되었습니다.

도구의 작동 방식

실행 시 npx 수정-리액트2셸-다음를 누르면 도구가 다단계 작업을 수행합니다:

- 재귀적 종속성 검사: 루트에서 멈추지 않습니다.

package.json. 전체node_modules트리를 사용하여 취약한 버전의 RSC 렌더러에 의존할 수 있는 중첩 종속성을 식별할 수 있습니다. - 결정론적 버전 잠금: 엄격한 업그레이드 경로를 적용합니다:

- Next.js 15.x는 다음과 같이 범프됩니다. 15.1.9+.

- Next.js 16.x는 다음과 같이 범프됩니다. 16.0.7+.

- 또한 잠금 파일(

package-lock.json또는pnpm-lock.yaml)를 사용하여 이러한 변경 사항을 변경할 수 없도록 합니다.

- 카나리아 해상도: 불안정한 카나리아 빌드를 가장 가까운 안정적인 빌드로 자동 매핑하여 긴급 패치 기간 동안 빌드 중단을 방지합니다.

사용 시나리오

Bash

# 대화형 모드(첫 실행에 권장) npx fix-react2shell-next

CI/CD 자동 모드(프롬프트 없이 강제 수정)

npx fix-react2shell-next -fix -json

감사 모드(수정하지 않고 확인)

npx 수정-리액트2셸-다음 -드라이-런`

취약점의 해부학: 역직렬화 함정

심각성을 이해하려면 와이어 프로토콜을 살펴봐야 합니다. CVE-2025-66478은 와이어 프로토콜의 리액트 비행 프로토콜-서버-클라이언트 통신에 사용되는 바이너리 형식입니다.

악성 페이로드

이 결함은 서버가 "모듈 참조"를 역직렬화하는 방식에 있습니다. 공격자는 페이로드를 제작할 때 $@ 식별자를 사용하여 노출되어서는 안 되는 내부 Node.js 모듈을 참조합니다.

개념적 익스플로잇 구조:

HTTP

`POST /page HTTP/1.1 Next-Action: a9fa42b4... Content-Type: multipart/form-data; boundary=--WebKitFormBoundary

--웹킷폼바운더리 콘텐츠-처분: 폼-데이터; 이름="1_액션_arg"

{"$@1":["$@2",null,{"filepath":"child_process","name":"exec"}]} // 서버가 이 오브젝트를 "하이드레이트"하려고 실행 함수 --WebKitFormBoundary-`를 실행합니다.

역직렬화가 발생하기 때문에 전에 애플리케이션 로직이 실행될 때 인증 미들웨어(예: NextAuth.js)가 완전히 우회되는 경우가 많습니다.

기존 보안 도구가 실패한 이유

기존 보안 도구는 이 공격 벡터에 대해 잘 알지 못했습니다.

- WAF 블라인드: 대부분의 WAF는

멀티파트/양식 데이터를 파일 업로드로 인식합니다. SQL 키워드나 스크립트 태그를 검색하지만 RSC의 바이너리 문법을 이해하지 못합니다. 유효한 Flight 페이로드는 악의적인 것이라도 정규식 엔진에는 정상 데이터처럼 보입니다. - DAST 실패: 레거시 스캐너(DAST)는 크롤링 링크에 의존합니다. Next.js 서버 작업은 해시 식별자를 사용합니다(예,

a9fa42b4...)는 표준 URL로 노출되지 않습니다. 스캐너가 진입 지점을 찾을 수 없습니다.

AI 보안 프론티어: Penligent.ai

이러한 레거시 도구의 실패는 다음과 같은 필요성을 강조합니다. 에이전트 AI 보안. 다음과 같은 플랫폼 Penligent.ai 는 공격자처럼 '사고'할 수 있는 차세대 방어를 대표합니다.

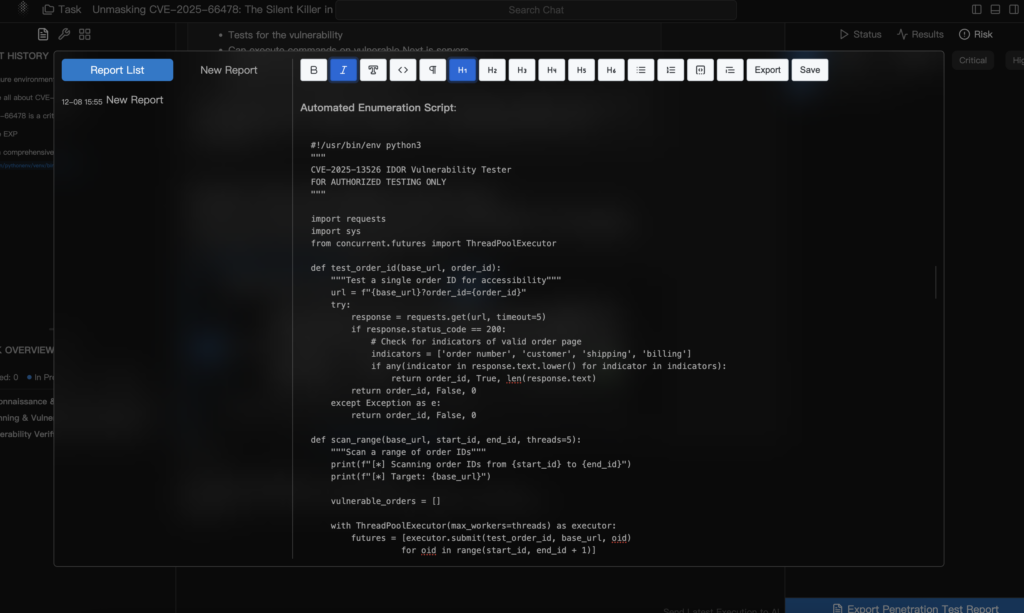

상황 인식 정찰

펜리전트의 AI 에이전트는 일반 스캐너와 달리 클라이언트 측 자바스크립트 번들(소스 맵)을 파싱합니다. 숨겨진 서버 액션 ID 맵을 추출하여 애플리케이션의 API 표면 영역을 몇 초 만에 효과적으로 리버스 엔지니어링합니다. 이를 통해 다른 스캐너로는 볼 수 없는 엔드포인트를 테스트할 수 있습니다.

프로토콜 네이티브 익스플로잇

펜리전트는 리액트 플라이트 프로토콜의 구문을 이해합니다. 구문상으로는 유효하지만 의미상으로는 악의적인 정교한 페이로드를 구성합니다.

시나리오: 펜리전트가 "사용자 업데이트" 액션을 식별합니다. 99%로 유효한 요청을 생성하지만 중첩된 객체 속성에 프로토타입 오염 가젯을 삽입합니다. 서버는 요청 구조를 수락하여 논리 흐름의 깊은 곳에서 취약점을 트리거합니다.

자동화된 로직 검증

Penligent는 서버를 다운시키지 않고 취약점을 검증합니다. 이 도구는 대역 외(OOB) 기술을 사용하여 서버가 제어된 엔드포인트에 DNS 요청을 하도록 강제합니다. 따라서 기존 도구에서 흔히 발생하는 오탐의 위험 없이 100%의 확실성을 제공합니다.

결론 및 해결 방법

CVE-2025-66478은 경각심을 일깨우는 역할을 합니다. Next.js와 같은 프레임워크로 서버 복잡성을 추상화하면서 새로운 불투명한 공격 표면이 등장했습니다.

즉각적인 실행 계획:

- 도구 실행: 실행

npx 수정-리액트2셸-다음전체 차량에 즉시 적용합니다. - 비밀 로테이션: 환경 변수가 손상되었다고 가정합니다. AWS 키, 데이터베이스 비밀번호, API 토큰을 즉시 교체하세요.

- 테스트 현대화: 정적 스캔을 뛰어넘으세요. 통합 AI 기반 침투 테스트 펜리전트처럼 기존 도구가 놓치는 논리 결함을 감지합니다.

AI가 생성하는 코드의 시대에는 보안도 그에 못지않게 지능적이어야 합니다.

권한이 높은 리소스를 추천합니다: