2025년의 데이터 중심 환경에서 관계형 데이터베이스 관리 시스템(RDBMS)은 여전히 기업 인프라의 기반이 될 것입니다. 소프트웨어 엔지니어와 보안 전문가에게 SQL은 데이터 분석을 위한 주요 도구이자 데이터 유출의 가장 중요한 공격 표면이라는 양날의 검과도 같습니다.

이 SQL 치트 시트 는 단순한 구문 참조서가 아닙니다. 효율적인 쿼리를 작성하고, 성능 병목 현상을 진단하고, 오늘날 만연한 정교한 인젝션 공격으로부터 애플리케이션을 강화하는 데 도움이 되도록 설계된 전략적 가이드입니다.

엔지니어를 위한 고급 SQL 패턴

동안 SELECT * FROM 모든 사람이 시작하는 현대 엔지니어링은 복잡한 데이터 조작을 마스터해야 합니다.

공통 테이블 표현식(CTE)

CTE는 가독성을 개선하고 재귀적 논리를 허용하며, 이는 조직도나 파일 시스템과 같은 계층적 데이터를 탐색하는 데 필수적입니다.

SQL

- 카테고리 계층을 트래버스하는 재귀적 CTEWITH RECURSIVE CategoryPath AS ( SELECT id, name, parent_id, name AS path FROM categories WHERE parent_id IS NULLUNION ALLSELECT c.id, c.name, c.parent_id, CONCAT(cp.path, ' > ', c.name) FROM categories c JOIN CategoryPath cp ON c.parent_id = cp.id ) SELECT FROM CategoryPath;

창 기능

창 함수를 사용하면 다음과 같이 결과 집합을 축소하지 않고 현재 행과 어떤 식으로든 관련된 테이블 행 집합에서 계산을 수행할 수 있습니다. 그룹 기준.

SQL

- 지출 총액을 계산하고 사용자 순위를 정합니다. spendSELECT user_id, order_date, amount, SUM(amount) OVER (PARTITION BY user_id ORDER BY order_date) as running_total, RANK() OVER (ORDER BY amount DESC) as spend_rank FROM orders로 계산합니다;

효율적인 조인

데이터 집합을 병합하는 방법을 이해하는 것이 중요합니다. 조인을 잘못 사용하면 보고 쿼리 속도가 느려지는 #1의 원인이 됩니다.

보안 엔지니어를 위한 최고의 SQL 치트 시트: 쿼리, 최적화 및 인젝션 방어

SQL

- Inner 조인: 일치하는 레코드만SELECT u.email, o.total FROM users u INNER JOIN orders o ON u.id = o.user_id WHERE o.status = '완료';

성능 최적화 치트 시트

효율적인 SQL은 속도뿐만 아니라 확장성과 리소스 고갈을 통한 서비스 거부(DoS)를 방지하는 데도 중요합니다.

| 기술 | 구현 | 영향 |

|---|---|---|

| 인덱싱 | 사용자(last_login)에 idx_user_login 인덱스를 생성합니다; | O(N) 전체 테이블 스캔을 O(로그 N) 조회로 줄입니다. 필수 대상 어디 그리고 JOIN 열을 사용합니다. |

| 요금제 설명 | 설명 분석 선택 ... | 쿼리 실행 경로(시퀀스 스캔 대 인덱스 스캔)를 표시합니다. |

| *** 선택 안 함 | SELECT id, name 대신 선택 * | 특히 텍스트/블롭 열에서 네트워크 I/O 및 메모리 사용량을 줄입니다. |

| 페이지 매김 | 제한 100 (대규모 데이터 세트의 경우 키세트 페이지 매김 사용) | 애플리케이션 메모리에 수백만 개의 행이 로드되는 것을 방지합니다. |

SQL 인젝션(SQLi) 치트 시트 - 공격 표면

보안 엔지니어의 경우 공격의 구문을 이해하는 것이 예방의 첫 번째 단계입니다. 다음은 최신 프로덕션 환경에서 관찰되는 페이로드에 대한 분석입니다.

1. 인증 우회 및 로직 오류

공격자는 부울 논리를 사용하여 인증 확인을 우회합니다.

| 목표 | 페이로드 예시 | 취약한 컨텍스트 |

|---|---|---|

| 로그인 우회 | ' 또는 '1'='1 | SELECT * FROM users WHERE user='$u' AND pass='$p' |

| 역할 에스컬레이션 | ' 또는 role='admin'-- | 레거시 관리자 패널에서 하드코딩된 필터 덮어쓰기. |

| 댓글 잘라내기 | admin' -- -- (SQL) 또는 admin' # (MySQL) | 나머지 쿼리(예: 비밀번호 확인)는 무시합니다. |

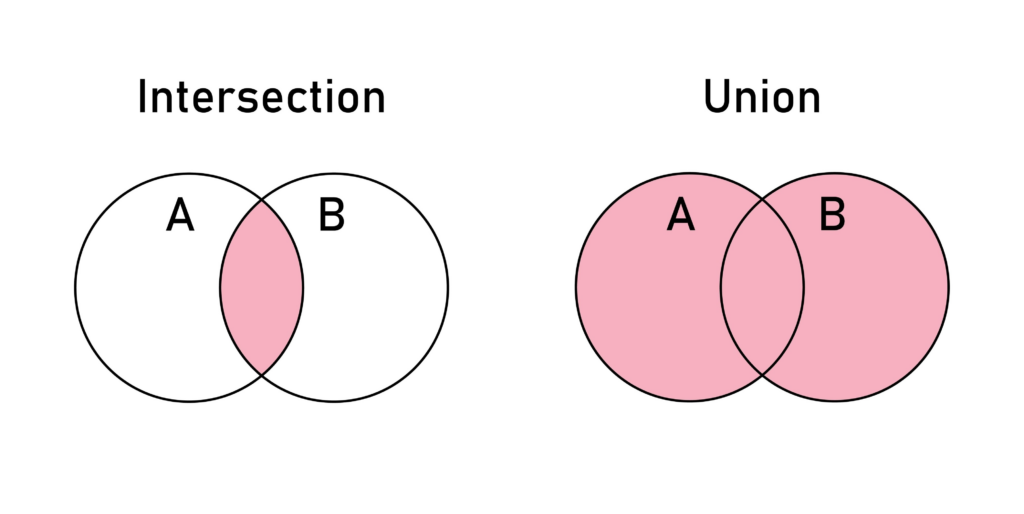

2. 유니온 기반 주입

쿼리 결과가 프런트엔드에 표시될 때 다른 테이블에서 데이터를 추출하는 데 사용됩니다.

- 페이로드:

' UNION SELECT username, password, null FROM users--. - 위험: 프론트엔드 UI를 통한 전체 데이터베이스 덤프.

3. 블라인드 SQL 주입(시간 및 부울)

애플리케이션이 오류를 억제하면 공격자는 데이터베이스에 참/거짓 질문을 합니다.

- 부울 기반:

' 및 (1 선택)=1--(페이지가 정상적으로 로드됨) vs' 및 (1 선택)=0--(페이지 콘텐츠가 누락되었습니다.) - 시간 기반:

' 및 수면(5) -- --(MySQL) 또는'; waitfor delay '0:0:5'--.(MSSQL).- 참고: 오류 메시지를 필터링하는 WAF를 우회하기 위해 시간 기반 공격이 점점 더 많이 사용되고 있습니다.

4. 실제 영향: CVE 사례 연구

CVE-2024-12345(가상의 영향력이 큰 예시):

널리 배포된 CMS는 인증되지 않은 사용자가 API의 sort_order 매개변수를 통해 SQL을 삽입할 수 있도록 허용했습니다. 입력이 ORDER BY 절에 직접 연결되었기 때문에 공격자는 데이터베이스 확장을 통해 스택 쿼리를 실행하여 원격 코드 실행(RCE)으로 이어질 수 있었습니다.

- 레슨: 입력 내용을 절대 신뢰하지 마십시오.

주문 기준또는그룹 기준조항.

방어 및 강화 전략

SQL 인젝션에 대한 유일한 강력한 방어책은 데이터와 코드를 구조적으로 분리하는 것입니다.

1. 매개 변수화된 쿼리(준비된 문)

이것이 최고의 표준입니다. 데이터베이스는 사용자 입력을 실행 가능한 명령이 아닌 데이터로만 취급합니다.

취약(파이썬):

Python

# 위험: 직접 연결 쿼리 = f"SELECT * FROM users WHERE email = '{user_input}'" cursor.execute(query)

보안(Python):

Python

# SAFE: 매개변수화 cursor.execute("SELECT * FROM users WHERE email = %s", (user_input,))

2. 최소 권한

웹 애플리케이션에 연결된 데이터베이스 사용자에게 다음과 같은 권한만 있는지 확인합니다. 선택, 삽입, 업데이트, 삭제 권한이 있어야 합니다. 다음과 같아야 합니다. 절대 다음 권한이 있습니다. 드롭 테이블, 부여를 클릭하거나 시스템 파일(xp_cmdshell).

펜리전트를 통한 AI 기반 보안

빠른 CI/CD 배포의 시대에는 수동 코드 검토로는 모든 동적 SQL 구성이나 로직 결함을 잡아낼 수 없습니다.

Penligent.ai 는 단순한 정규식 일치를 뛰어넘어 SQL 보안 분석을 혁신합니다.

- 컨텍스트 인식 AST 분석: 기존 린터와 달리 Penligent는 코드의 추상 구문 트리(AST)를 파싱합니다. 데이터 흐름을 이해하여 사용자가 제어하는 변수가 여러 함수를 통과하더라도 원시 SQL 실행 싱크에 도달하는지 식별합니다.

- 논리 결함 감지: Penligent는 복잡한 애플리케이션에서 권한 확인 누락과 같은 미묘한 로직 취약점을 탐지합니다.

JOIN쿼리 또는 최적화되지 않은 재귀적 CTE의 잠재적 DoS 벡터를 확인합니다. - 자동화된 문제 해결: 단순히 오류를 표시하는 것이 아니라 특정 언어 프레임워크에 맞는 올바른 매개변수화된 쿼리 구문 또는 ORM 방법을 제안합니다.

펜리전트를 파이프라인에 통합하면 다음과 같은 이점을 누릴 수 있습니다. SQL 치트 시트 모범 사례가 자동으로 적용되어 코드가 프로덕션 환경에 적용되기 전에 데이터 계층을 보호합니다.

결론

SQL을 마스터하려면 엔지니어링 정밀도와 보안 경계가 균형을 이루어야 합니다. 분석 대시보드의 창 함수를 최적화하든, 블라인드 SQL 인젝션 취약점을 패치하든, 이 치트 시트는 참고 자료로 사용할 수 있습니다. 쿼리의 성능을 유지하고, 입력을 매개변수화하며, 테스트를 자동화하세요.