Significado de OAST são cada vez mais mencionados nas conversas modernas sobre segurança cibernética, à medida que as organizações se adaptam às vulnerabilidades que escapam à detecção tradicional. Neste artigo, vamos nos concentrar em Significado de OAST como um conceito central na segurança de aplicativos modernos.Teste de segurança de aplicativos fora de banda-e explicar sua relevância, como funciona, ferramentas comuns, casos de uso de ameaças, práticas defensivas e exemplos de código de ataque e mitigação que você pode executar ou adaptar diretamente. Esse nível de detalhamento é adaptado para Engenheiros de segurança e IA hardcore construir ou defender sistemas complexos.

Qual é o significado de OAST em segurança?

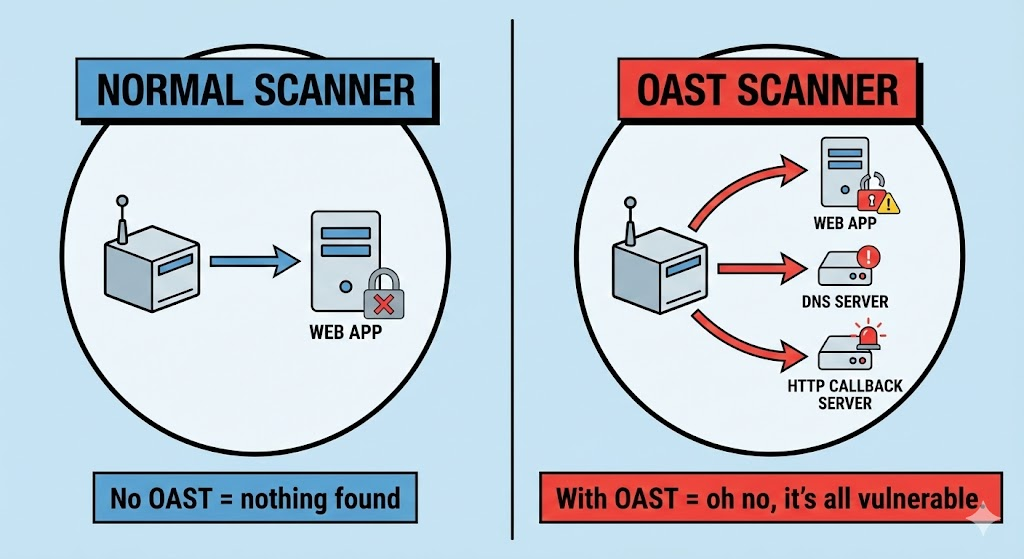

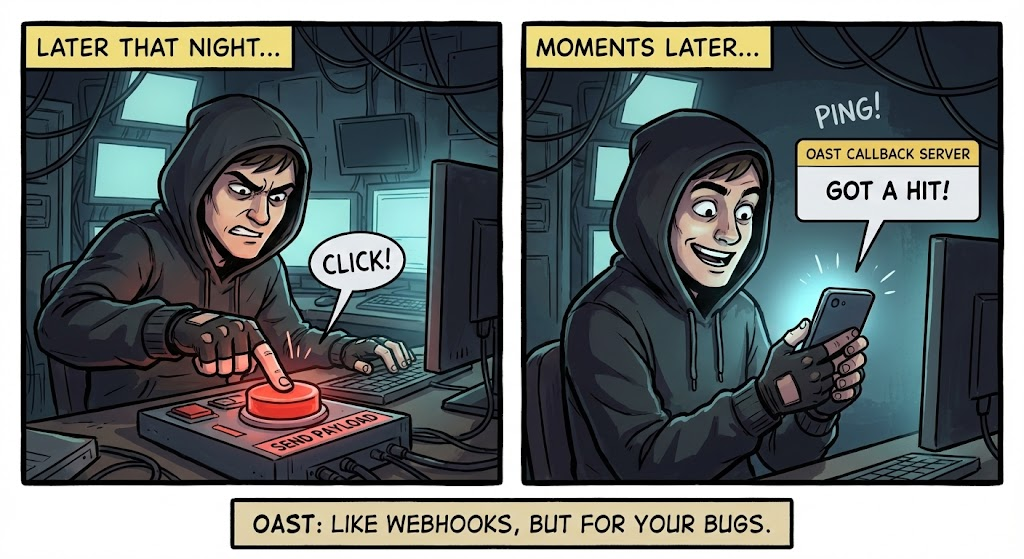

OAST (Out-of-Band Application Security Testing) é uma metodologia de teste que identifica vulnerabilidades observando as interações que ocorrem fora do ciclo normal de solicitação/resposta de um aplicativo. O DAST (Dynamic Application Security Testing, teste de segurança de aplicativos dinâmicos) tradicional depende das respostas retornadas diretamente ao testador, mas muitas vulnerabilidades - como a Injeção cega de SQL, SSRF cego ou XSS cego-não se manifestam de forma visível em respostas normais. O OAST funciona injetando uma carga útil que aciona um retorno de chamada para um servidor externo controlado pelo testadoro que confirma a presença de vulnerabilidade quando essa interação fora da banda aparece. Oast+1

Em ferramentas de varredura de segurança como Suíte ZAP e BurpO OAST se tornou um recurso essencial que aprimora significativamente a detecção de vulnerabilidades cegas. Escaneamento de bordas+1

Como o OAST funciona: Mecânica e protocolos

Os testes OAST normalmente envolvem estes componentes:

- Domínio/subdomínio de interação exclusivo - Um domínio de resolução associado exclusivamente a esse ciclo de testes, geralmente de um serviço OAST como o Interactsh.

- Injeção de carga útil - Carga útil maliciosa ou de teste contendo esse domínio exclusivo.

- Servidor de monitoramento - O sistema externo registra qualquer interação de entrada (consulta DNS, solicitação HTTP, evento SMTP, etc.).

- Lógica de confirmação - Um retorno de chamada ou beacon prova que o aplicativo processou a carga útil. HAHWUL

Canais de reação comuns em testes de OAST

| Canal | Como funciona | Por que é importante |

|---|---|---|

| DNS | O aplicativo de destino faz uma consulta de DNS ao servidor OAST | Funciona mesmo em ambientes de saída restritos |

| HTTP(S) | O alvo faz uma solicitação da Web para o domínio OAST | Confirma uma interação mais profunda |

| SMTP / LDAP / SMB / Outros | Vários protocolos para dados de interação mais avançados | Detecta diversas classes de vulnerabilidades |

Isso permite que o OAST descubra falhas ocultas que os scanners tradicionais não conseguem observar porque examinam apenas o caminho normal do protocolo. Escaneamento de bordas

Por que o OAST é essencial para a segurança moderna

Ao combinar o OAST com o DAST, os testadores podem confirmar vulnerabilidades que não produzem respostas visíveis do aplicativo, mas produzem efeitos colaterais observáveis em canais de interação externa.

O PortSwigger destaca que o OAST foi revolucionário quando introduzido por meio de Colaborador do BurpO Burp permite detectar novas classes de vulnerabilidades cegas, como Blind SQLi ou Blind OS command injection. PortSwigger

Em 2025, os pesquisadores de segurança também identificaram um agente de ameaças sofisticado que executava uma infraestrutura OAST personalizada no Google Cloud para procurar e explorar Mais de 200 CVEs diferentes em campanhas de grande escalailustrando como as técnicas de OAST podem ser utilizadas de forma abusiva quando a automação em massa encontra a exploração de vulnerabilidades. Notícias sobre segurança de IoT e OT

Ferramentas e plataformas que suportam o OAST

Muitas ferramentas de segurança modernas têm suporte integrado ao OAST:

- Suporte ao ZAP OAST: Ouvintes incorporados para interações DNS/HTTP(S) e integração com BOAST, Interactsh, etc. ZAP+1

- Colaborador do Burp Suite: Fornece retornos de chamada OAST para detectar condições cegas. PortSwigger

- Interações: Uma plataforma aberta e avançada para interações OAST com suporte a vários protocolos (DNS, HTTP, SMTP, LDAP, SMB, FTP). HAHWUL

- BOAST: Um servidor projetado para coletar e relatar eventos de interação do OAST. ZAP

Essas plataformas ajudam os engenheiros de segurança a capturar retornos de chamada e confirmar vulnerabilidades sem depender apenas de evidências em banda.

Cenários práticos de OAST e modelos de ameaças

O OAST é especialmente útil para identificar vulnerabilidades cegasem que um invasor pode acionar uma ação no servidor, e a única prova é que o servidor entrou em contato com um serviço externo.

Os exemplos incluem:

- SSRF cego - O servidor não retorna dados para o invasor, mas faz solicitações HTTP/DNS de saída.

- Injeção cega de comando - O servidor executa um código que aciona o tráfego de saída em vez de mostrar a saída.

- XSS cego - O script persistente aciona o comportamento de retorno de chamada quando executado em contextos de vítima. Escaneamento de bordas

Um defensor corporativo pode ver um alerta do AlphaSOC mostrando o tráfego de saída para um domínio OAST conhecido, indicando uma possível exploração não autorizada ou uma configuração incorreta. AlfaSOC

Código de exemplo: Simulação e detecção de OAST

Abaixo estão 5 exemplos de códigos de ataque direto/defesa que os engenheiros podem consultar.

Exemplo 1: geração de acionador de DNS do OAST (ataque)

bash

1TP5Esta carga acionará uma consulta DNS ao servidor OASTcurl <http://example.com?callback=uniqueid.oast.pro>

Se o destino processar essa URL e fizer uma pesquisa de DNS para uniqueid.oast.proo servidor OAST registrará a consulta.

Exemplo 2: monitoramento do retorno de chamada do OAST com Python

python

from flask import Flask, request

app = Flask(**nome**)

@app.route("/callback", methods=["GET"])

def callback():

print("Interação OAST:", request.remote_addr, request.args)

retornar "", 200

app.run(host="0.0.0.0", port=8080)

Implemente esse servidor simples e registre seu domínio com uma entrada de DNS para atuar como ouvinte externo do OAST.

Exemplo 3: registro e alerta de tráfego OAST

python

registro de importação

def log_oast_event(event):

logging.basicConfig(level=logging.INFO)

logging.info(f "OAST callback from {event['ip']} with data {event['data']}")

Use esse padrão para integrar alertas de retorno de chamada aos pipelines do SIEM.

Exemplo 4: Filtragem de tráfego de saída (defesa)

bash

#Bloquear domínios OAST comuns no nível do firewalliptables -A OUTPUT -d oast.fun -j DROP iptables -A OUTPUT -d oast.pro -j DROP iptables -A OUTPUT -d oast.site -j DROP

Isso ajuda a reduzir as chamadas de retorno OAST não autorizadas de servidores internos.

Exemplo 5: Rejeição de padrões de interação não confiáveis

python

# Inspetor de solicitações simplificado

def is_untrusted_interaction(request):

if "oast" in request.host:

retornar True

retornar Falso

Integre essa função à lógica do WAF para sinalizar e bloquear endpoints de retorno de chamada suspeitos.

Estratégia defensiva além do código

Embora os controles no nível do código sejam essenciais, os engenheiros de segurança devem adotar defesas holísticas:

- Controle de tráfego de saída - Aplique políticas de negação padrão para conexões de saída com regras de lista de permissão.

- Bloquear domínios OAST conhecidos em firewalls de perímetro.

- Monitorar o tráfego de DNS e HTTP para domínios de retorno de chamada incomuns que se assemelham a cargas úteis do OAST.

- Integrar o OAST aos fluxos de trabalho de teste (varredura DAST + OAST) para encontrar proativamente vulnerabilidades cegas.

O amplo bloqueio de saída reduz o impacto dos métodos de exploração cega quando os aplicativos processam inadvertidamente entradas inseguras. HAHWUL

OAST vs. DAST/SAST tradicional

| Método de teste | Detecta falhas cegas | Requer servidor externo | Caso de uso típico |

|---|---|---|---|

| SAST | Não | Não | Análise de padrões de código |

| DAST | Limitada | Não | Varredura baseada em resposta |

| OAST | Sim | Sim | Teste baseado em retorno de chamada/efeito colateral |

O OAST aprimora os testes dinâmicos ao revelar problemas que só se manifestam por meio de efeitos colaterais fora do ciclo de resposta HTTP.

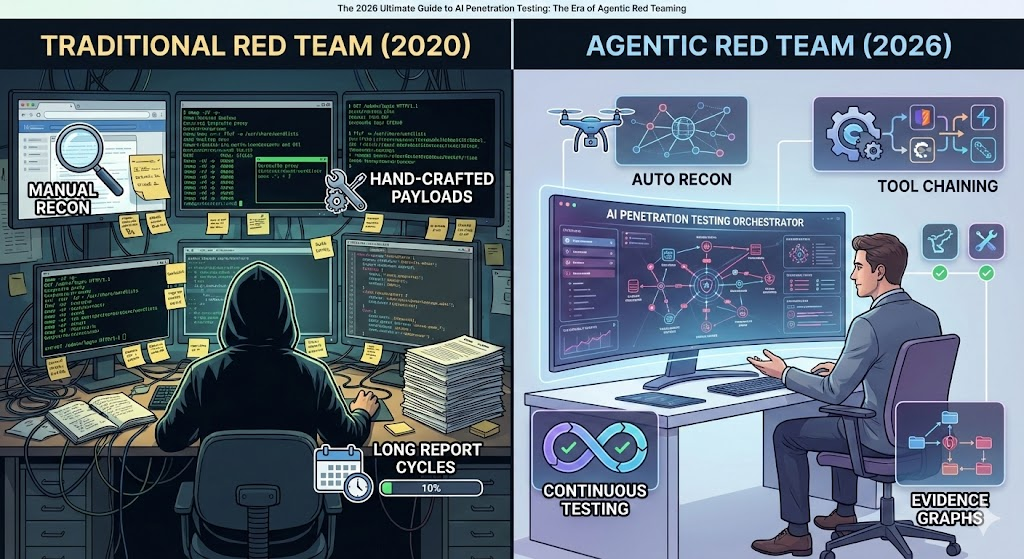

Campanhas do mundo real usando técnicas do estilo OAST

Pesquisas recentes revelaram uma infraestrutura OAST privada hospedada no Google Cloud usado por agentes de ameaças para atingir mais de 200 CVEs com ferramentas de varredura modificadas e retornos de chamada OAST. Isso demonstra que os invasores exploram cada vez mais vulnerabilidades cegas em escala e a necessidade de os defensores detectarem esses padrões. Notícias sobre segurança de IoT e OT

Isso também significa que os defensores podem precisar distinguir o tráfego de teste de segurança legítimo dos padrões de retorno de chamada maliciososespecialmente quando os invasores imitam IPs de provedores de nuvem.

Integração de testes de segurança orientados por IA - Penligent

Para as equipes de engenharia modernas, os scanners automatizados tradicionais podem não detectar vulnerabilidades sutis e cegas. Plataformas como Penligente agregar valor:

- Geração de Cargas úteis do OAST assistidas por IA com padrões adaptativos

- Mapeamento de superfícies de aplicativos onde podem ocorrer interações cegas

- Correlacionar evidências de retorno de chamada entre protocolos para priorizar riscos reais

- Integração de testes OAST em pipelines de CI/CD para detecção precoce

Os recursos de IA da Penligent ajudam a descobrir "sinais fracos" de vulnerabilidades cegas que as regras estáticas não conseguem capturar facilmente, melhorando a segurança geral dos aplicativos.

Conclusão

Compreensão Significado de OAST-O teste de segurança de aplicativos fora de banda é fundamental para os engenheiros que desenvolvem aplicativos seguros. Ao utilizar os métodos OAST juntamente com DAST e SAST, as equipes de segurança podem encontrar vulnerabilidades cegas e assíncronas que são invisíveis para a varredura tradicional baseada em resposta. Com ferramentas, práticas de codificação e controles de rede adequados, os engenheiros podem detectar e se defender contra técnicas de exploração que dependem de retornos de chamada OAST, fortalecendo a resiliência dos aplicativos diante da evolução das ameaças.