No cenário moderno de ataque e defesa cibernéticos, o escalonamento de privilégios Vertical vs. Horizontal é muito mais do que um rótulo técnico em relatórios de testes de penetração; ele representa um desafio de segurança mais profundo que abrange a arquitetura de software, o gerenciamento de identidades e o controle de acesso. Quando os invasores rompem os limites de privilégios, seja vertical ou horizontalmente, eles podem contornar os mecanismos de isolamento, obter acesso aos principais repositórios de dados confidenciais e até mesmo adquirir a capacidade de alterar parâmetros críticos do sistema. Para os profissionais envolvidos em testes de penetração, descoberta automatizada de vulnerabilidades e ferramentas inteligentes de segurança, compreender as diferenças intrínsecas e as ameaças reais desses dois modos de ataque é essencial para manter uma defesa eficaz em um ambiente de ameaças em rápida evolução.

O que é escalonamento de privilégios?

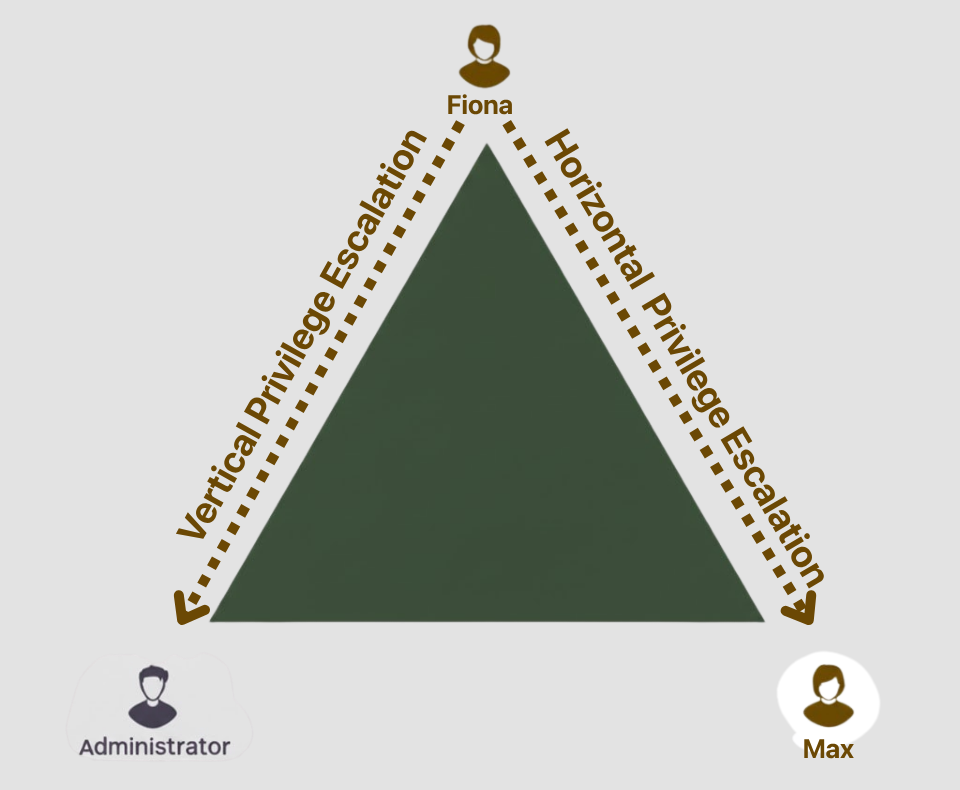

O escalonamento de privilégios refere-se ao fato de um invasor obter acesso ou recursos além do escopo de suas permissões legítimas. Esse escalonamento pode ser vertical, subindo para um nível de privilégio mais alto, ou horizontal, expandindo-se lateralmente para acessar recursos e dados pertencentes a outras contas no mesmo nível de privilégio.

As principais diferenças entre o escalonamento vertical e horizontal de privilégios

Escalonamento vertical de privilégios

O escalonamento vertical de privilégios ocorre quando um invasor passa de uma conta de baixo privilégio - como um usuário comum, convidado ou conta de teste - para um nível de privilégio mais alto, como administrador do sistema, root ou superusuário. Essa mudança tem consequências graves, pois concede controle direto sobre os aspectos mais importantes do sistema: modificação das configurações de segurança, acesso e exportação de bancos de dados confidenciais, gerenciamento ou exclusão de contas de usuário e execução de comandos que normalmente são reservados para funções privilegiadas.

Em muitos casos, o ponto de entrada é um endpoint de alto privilégio negligenciado ou um painel de administração protegido de forma inadequada, o que deixa os usuários de baixo privilégio com um caminho para escalar. Também pode ser o resultado de falhas no nível do sistema operacional, como vulnerabilidades de estouro de buffer do kernel ou problemas de desvio de privilégios em versões desatualizadas. A exploração dessas falhas permite que os invasores ultrapassem os limites de segurança padrão em um único movimento.

# Exploração de uma vulnerabilidade de escalonamento de privilégio local (exemplo: Linux Dirty Pipe CVE)

searchsploit dirty pipe

gcc exploit.c -o exploit

./exploit

# Verificar privilégios elevadoswhoami

# Saída esperada: root

Esta é uma demonstração simplificada de como um invasor, a partir de um shell de baixo privilégio, pode explorar uma vulnerabilidade conhecida de escalonamento de privilégio local (como Tubo sujo) para obter permissões de root.

Escalonamento horizontal de privilégios

O escalonamento horizontal de privilégios ocorre inteiramente dentro do mesmo nível de privilégio. O invasor não altera a função de sua conta, mas obtém acesso a dados ou funcionalidades pertencentes a outros usuários com privilégios equivalentes. Isso geralmente explora pontos fracos na lógica de autorização - como APIs de back-end que não verificam em cada solicitação se o usuário está autorizado a acessar o recurso - ou falhas na geração e no gerenciamento de tokens de sessão que permitem a personificação por meio de troca ou falsificação de tokens.

Nos testes de penetração, esses problemas geralmente aparecem como IDs de objeto previsíveis ou modificáveis. Por exemplo, em uma plataforma de comércio eletrônico, se o URL de detalhes do pedido for https://shop.com/order?id=1001simplesmente modificando o id pode expor as informações de pedidos de outros usuários.

# Solicitação original (usuário atual visualizando o próprio pedido)

GET /order?id=1001 HTTP/1.1

Host: shop.com

Cookie: session=abc123

# Solicitação modificada (tentativa de acessar o pedido de outro usuário)GET /order?id=1002 HTTP/1.1

Host: shop.com

Cookie: session=abc123

# Se o servidor retornar os detalhes do pedido de outro usuário, existe uma vulnerabilidade de escalonamento horizontal de privilégios.

Isso demonstra um invasor acessando os dados de outro usuário simplesmente alterando um parâmetro na solicitação, sem nenhuma alteração no nível de privilégio.

Escalonamento de privilégios vertical e horizontal

| Tipo | Descrição em inglês | Cenário de exemplo |

|---|---|---|

| Vertical | Escalar do nível de privilégio baixo para o alto para obter um controle mais amplo | Um usuário comum que explora uma falha para se tornar um administrador do sistema |

| Horizontal | Acessar dados/funções de contas de colegas dentro do mesmo nível de privilégio | Um usuário que modifica um ID para visualizar os arquivos privados de outro usuário |

Técnicas e cenários comuns para a descoberta de vulnerabilidades verticais e horizontais

Ao procurar por escalonamento vertical de privilégios, os testadores geralmente se concentram em descobrir pontos de extremidade de administrador expostos, APIs de alto privilégio mal configuradas ou falhas de escalonamento local não corrigidas no sistema operacional. Por outro lado, os testes de escalonamento horizontal de privilégios se concentram em falhas de lógica de autorização, IDs de objetos previsíveis expostos e gerenciamento inadequado de sessões.

Em um teste de penetração contra uma plataforma financeira, os pesquisadores descobriram que os titulares de contas de baixo privilégio podiam visualizar diretamente os dados de transações de outros clientes - uma vulnerabilidade horizontal clássica. Uma investigação mais aprofundada revelou que o painel de administração da plataforma podia ser acessado sem autenticação adicional - um caso clássico de escalonamento vertical. A combinação dos dois tipos de escalonamento de privilégios aumentou significativamente o impacto potencial.

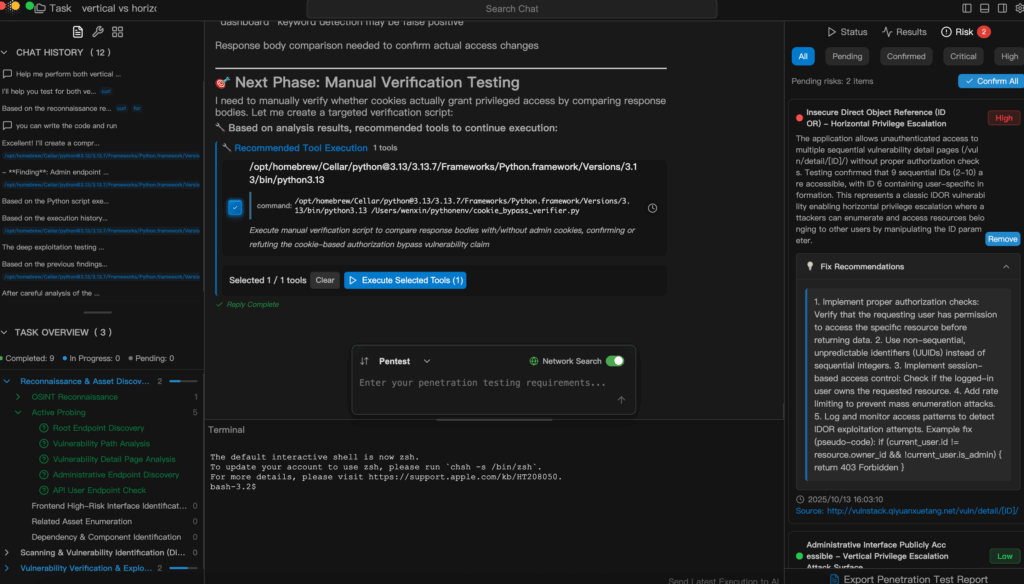

Alavancagem Ferramentas inteligentes para descoberta de vulnerabilidade vertical e horizontal

Tradicionalmente, a detecção dessas vulnerabilidades exigia a manipulação manual de várias ferramentas e a correlação dos resultados por conta própria. Plataformas inteligentes de teste de penetração, como Penligente revolucionaram esse processo. Ao emitir um comando de linguagem natural, a Penligent seleciona e executa automaticamente as ferramentas adequadas, como Mapa SQL ou Núcleos - valida as vulnerabilidades, filtra os falsos positivos e gera um plano de correção priorizado. Isso permite a detecção de escalonamento vertical e horizontal quase em tempo real, transformando a forma como as equipes de segurança identificam e lidam com os riscos críticos de escalonamento de privilégios.

Medidas eficazes para lidar com o escalonamento vertical e horizontal de privilégios

A defesa contra essas duas categorias ainda depende de estratégias fundamentais: aplicação do princípio do menor privilégio, implementação de controles de acesso rigorosos e consistentes e manutenção de monitoramento e auditoria contínuos. No entanto, como os sistemas modernos evoluem rapidamente com atualizações frequentes de recursos, a superfície de ataque também muda.

A defesa mais eficaz combina a descoberta proativa de vulnerabilidades com a correção verificada. Plataformas como a Penligent não só permitem que as equipes de segurança encontrem e validem caminhos de escalonamento vertical e horizontal com antecedência, mas também priorizem correções e coordenem a correção de forma colaborativa. Ao compreender que os caminhos de ataque têm tanto altura e amplitudeSe o sistema de defesa for deficiente, os defensores podem adotar uma arquitetura defensiva multidirecional e de várias camadas.