Por que os aplicativos de namoro são plataformas de alto risco

Nos últimos anos, o namoro on-line evoluiu de uma atividade de nicho para uma parte cotidiana da vida social moderna, com pesquisas mostrando que uma em cada três pessoas agora recorre a aplicativos de namoro para conhecer possíveis parceiros. No entanto, apesar de sua conveniência e onipresença cultural, a postura de segurança cibernética dessas plataformas continua preocupantemente fraca. De acordo com o último relatório do Business Digital Index, um número impressionante de 75% dos aplicativos de namoro mais usados ainda não atende aos padrões básicos de segurança, deixando em risco significativo as informações mais íntimas de milhões de usuários, desde a orientação sexual e fotografias pessoais até localizações precisas de GPS, históricos de bate-papo privados e até mesmo dados de cartões de pagamento.

Isso está longe de ser uma preocupação teórica. A história tem demonstrado repetidamente como as falhas de segurança nesse setor podem ser prejudiciais. Em 2015, a violação do Ashley Madison expôs os dados pessoais de trinta milhões de pessoas, provocando divórcios, tentativas de chantagem e vários casos confirmados de suicídio. Um ano depois, o AdultFriendFinder sofreu uma das maiores violações da história, com quatrocentos milhões de registros, incluindo dados explícitos de preferências sexuais, vazados on-line. E em 2020, o Zoosk foi comprometido pelo grupo ShinyHunters, resultando no roubo de 24 milhões de registros que incluíam detalhes altamente pessoais, como renda, datas de nascimento e opiniões políticas.

Juntos, esses incidentes pintam um quadro claro e preocupante: os aplicativos de namoro continuam sendo os principais alvos dos criminosos cibernéticos e, quando sua segurança falha, as consequências podem ser profundamente pessoais, muitas vezes indo muito além do domínio digital e causando danos duradouros na vida real de seus usuários.

Análise de vulnerabilidade de aplicativos de namoro

| Categoria | Vulnerabilidade específica | Exemplo de impacto |

|---|---|---|

| Externo | Autenticação de e-mail fraca (falta de SPF, DMARC, DKIM) | Permite campanhas de phishing e falsificação de marca |

| Vulnerabilidades de software não corrigidas | Permite a execução remota de código, fácil exploração | |

| Configuração fraca de TLS/criptografia | Facilita ataques MITM e interceptação de dados | |

| Interno | Vazamento de dados vinculados à identidade (local de trabalho, nomes de escolas) | Engenharia social, assédio direcionado |

| Falta de SSL/TLS durante a transmissão de dados | Interceptação e manipulação de dados | |

| Falha na validação do certificado | Susceptível a ataques MITM | |

| Gerenciamento inadequado de tokens | Acesso não autorizado a mensagens e fotos |

Teste de penetração para aplicativos de namoro - Usando a Penligent para Simulação de phishing

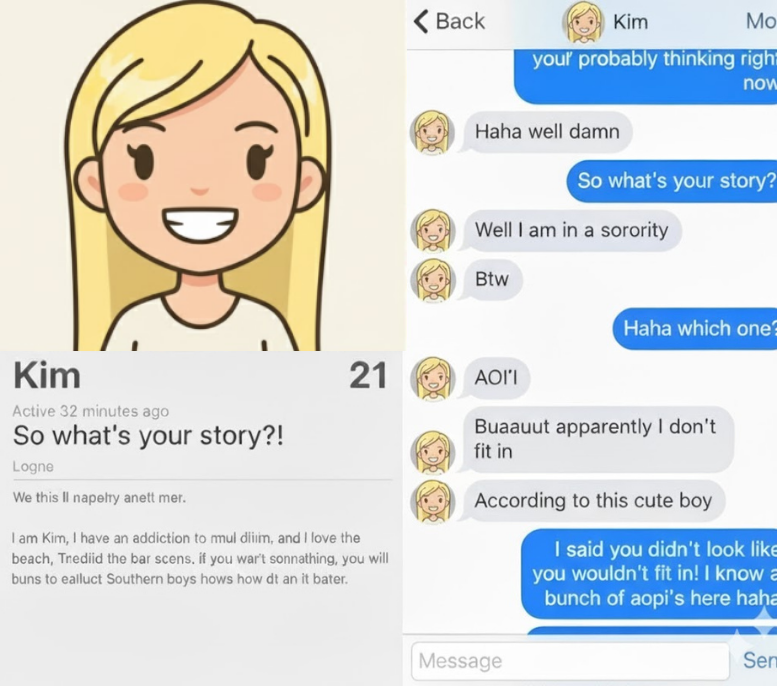

Para os pesquisadores de segurança e os testadores de penetração, avaliar a resiliência dos aplicativos de namoro envolve mais do que uma varredura genérica de vulnerabilidades - requer uma abordagem em várias camadas que combine sondagem técnica direcionada com um profundo entendimento de como a engenharia social explora a confiança humana. Os invasores geralmente aproveitam os recursos exclusivos dos ecossistemas de namoro, como correspondência baseada em localização, metadados de perfil e mensagens no aplicativo, para executar campanhas de phishing, vigilância ou exfiltração de dados.

Fuzzing de API para vazamento de dados

Realize fuzzing estruturado em endpoints de APIs móveis e da Web para identificar validação de entrada fraca, controles de acesso incompletos ou cabeçalhos de resposta mal configurados que possam vazar dados pessoais ou de localização.

Direcione os endpoints relacionados a serviços de perfil, mensagens e geolocalização, pois eles geralmente contêm dados críticos de privacidade.

# Exemplo: Uso do OWASP ZAP para fuzzing de API

zap-cli start

zap-cli open-url

zap-cli fuzz --context "DatingAppAPI" --payloads payloads/location-data.txt

zap-cli report --output report_api_fuzz.html

zap-cli stop

Auditorias de autenticação de e-mail para evitar fraudes românticas

Inspecione as configurações de SPF, DKIM e DMARC para domínios usados para enviar notificações de verificação ou correspondência.

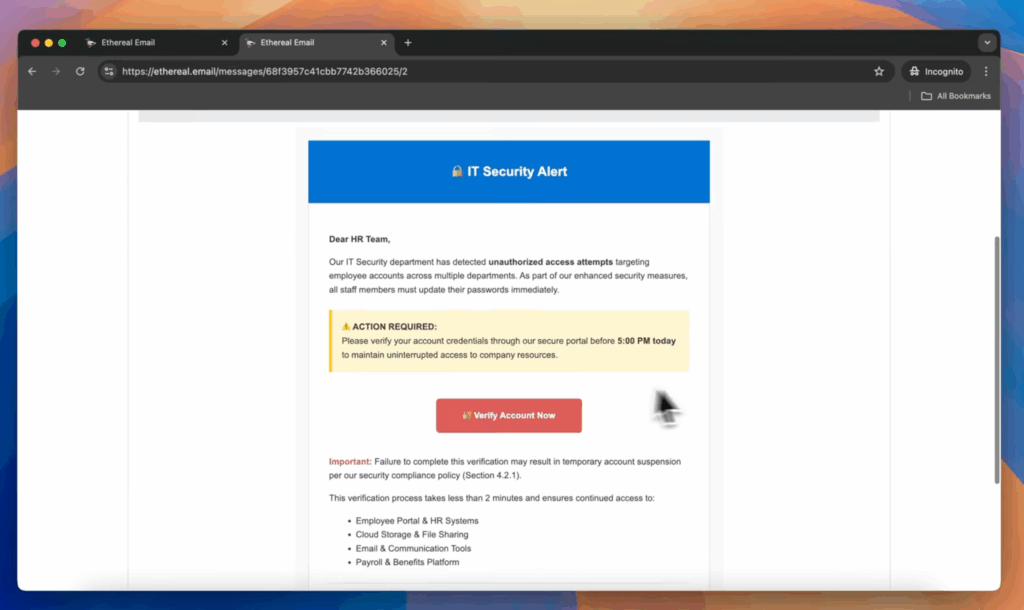

Registros fracos ou ausentes permitem que os invasores falsifiquem e-mails de aplicativos de namoro e atraiam os usuários para páginas de phishing.

# Verifique os registros SPF, DKIM e DMARC

dig datingapp.com TXT | grep spf

dig datingapp.com TXT | grep dmarc

# Verifique o DKIM usando

opendkim-testkey -d datingapp.com -s default -k /etc/opendkim/keys/default.txt

Configuração de TLS e prevenção de ataques MITM

Teste a força das implementações de TLS/SSL e garanta que o aplicativo móvel aplique a fixação de certificados.

Suítes de cifras desatualizadas ou falta de fixação permitem a interceptação de bate-papos privados ou atualizações de localização.

# Exemplo: Uso do SSLyze

sslyze --regular datingapp.com

# Verificação de fixação de TLS do aplicativo móvel

frida -U -f com.datingapp.mobile --no-pause -l check_tls_pinning.js

Auditoria de armazenamento e controle de acesso para tokens e mídias

Examine como os tokens de autenticação, as fotos privadas e os históricos de bate-papo são armazenados nos dispositivos e nos sistemas de back-end.

Certifique-se de que os tokens sejam criptografados em repouso, tenham acesso controlado e não sejam incorporados diretamente nas respostas ou nos registros da API.

O que a Penligent pode fazer?

- Interface de linguagem natural: Basta digitar "Simular phishing neste sistema de login de aplicativo de namoro" - a Penligent executa com as ferramentas certas.

- Simulação realista de phishing: Capaz de recriar cadeias de phishing direcionadas a usuários de aplicativos de namoro, desde mensagens de isca até captura de credenciais.

- Verificação e priorização automatizadas: Separa os riscos reais dos falsos positivos.

- Relatórios instantâneos e colaboração em equipe: Geração de relatórios em PDF/HTML com colaboração de analistas em tempo real.

Dicas de segurança pessoal para usuários de aplicativos de namoro

Quando se trata de proteger a segurança pessoal em aplicativos de namoro, medidas proativas fazem uma diferença substancial. Os usuários devem se registrar com um endereço de e-mail dedicado e usar uma senha forte e exclusiva para evitar a reutilização de credenciais. Desativar o compartilhamento de localização precisa pode reduzir drasticamente a ameaça de perseguição, enquanto evitar o uso de logins de contas sociais minimiza a possibilidade de exposição entre plataformas no caso de uma violação. Por fim, omitir detalhes do local de trabalho ou da escola nos perfis públicos pode ajudar a evitar assédio direcionado ou rastreamento de identidade.